-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

Microsoft AzureとのVPNの接続方法

Description

オンプレミスのSonicWall ファイアウォールとAzureの仮想ネットワーク間のIPsec VPNトンネルの作成方法を説明します。

Resolution

内容

前提条件:

- Azure 側

仮想ネットワーク(Virtual Network) について作成方法、設定方法を熟知していることを前提とします。

仮想ネットワークおよびサブネットが設定してることが前提となります。

以下の設定例で説明します。

仮想ネットワークの名前: JapanTAC-West-VN

アドレス空間: 10.28.0.0/16

サブネット名およびサブネット:LAN-X0 - 10.28.1.0/24

仮想ネットワーク ゲートウィ パブリックIP: 192.168.192.1

- SonicWall側

以下の設定例で説明します。

SonicWall ファイアウォールWAN側パブリックIP: 192.168.193.1

LANアドレス空間: 10.29.1.0/24

Azure側の設定

手順の概要:

- ローカルゲートウェイ の作成

- すでに作成している仮想ネットワーク にゲートウェイサブネット を作成。

- 仮想ネットワークゲートウェイの作成

- 仮想ネットワークゲートウェイ に 接続 を作成する。

手順:

- まず、ローカルゲートウェイ を作成します。ローカルゲートウェイ は、このVPNのAzuれの対向となるSonicWallファイアウォールアプライアンスの情報を指定するものです。Azure Portal画面上部の検索ボックスに ゲートウェイ と入力し検索します。検索結果からローカル ネットワーク ゲートウェイ をクリックします。作成 をクリックします。

- 以下のように設定します。

名前: 対向を表す任意の名前を入力します。

IP アドレス:対向となるSonicWallファイアウォールアプライアンスのパブリックIPを指定します

アドレス空間: 対向のSonicWallのWAN以外のゾーンのIPサブネットを指定します。この例ではLAN Subnet を指定します。

リソースグループ: 既存のリソースグループを選択するかもしくは新しいリソースグループを 新規作成 することも可能です。対象となる仮想ネットワークと同じリソースグループでも、異なるリソースグループでも構いません。

場所:リーソースグループの場所を選択します。

最後に 作成 をクリックします。

- 次に作成済みの 仮想ネットワークにゲートウェイサブネットを作成します。ホーム>全てのリソース から、対象の仮想ネットワーク(この例ではJapanTAC-West-VN)の名前をクリックします。

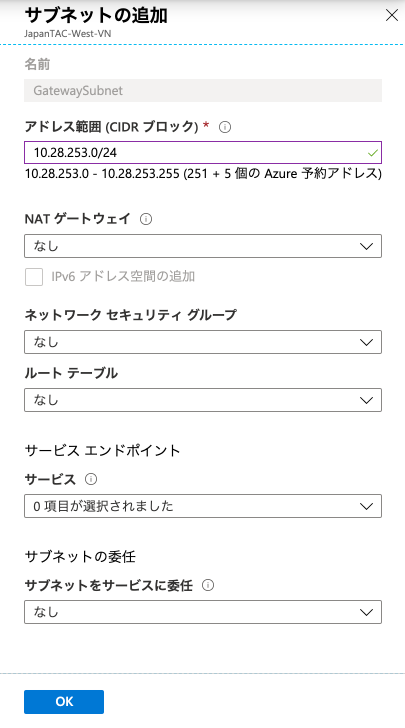

- 左メニュの サブネット をクリックし、サブネットリスト上部の +ゲートウェイサブネット をクリックします。ゲートウェイサブネットは1つの仮想ネットワークで一つしか作成できません。+ゲートウェイサブネット がグレーアウトしてる場合、すでにゲートウェサブネットが作成済みであることをしまします。

アドレス範囲(CIDR プロック) に他のサブネットで使用していないCIDRブロック(この例では10.28.253.0/24) を入力しOKをクリックします。

- 次に、仮想ネットワーク ゲートウェイ を作成します。Azure Portalの画面上部の検索ボックスに”ゲートウェイ” と入力し、検索結果から 仮想ネットワーク ゲートウェイ をクリックします。+追加 をクリックします。

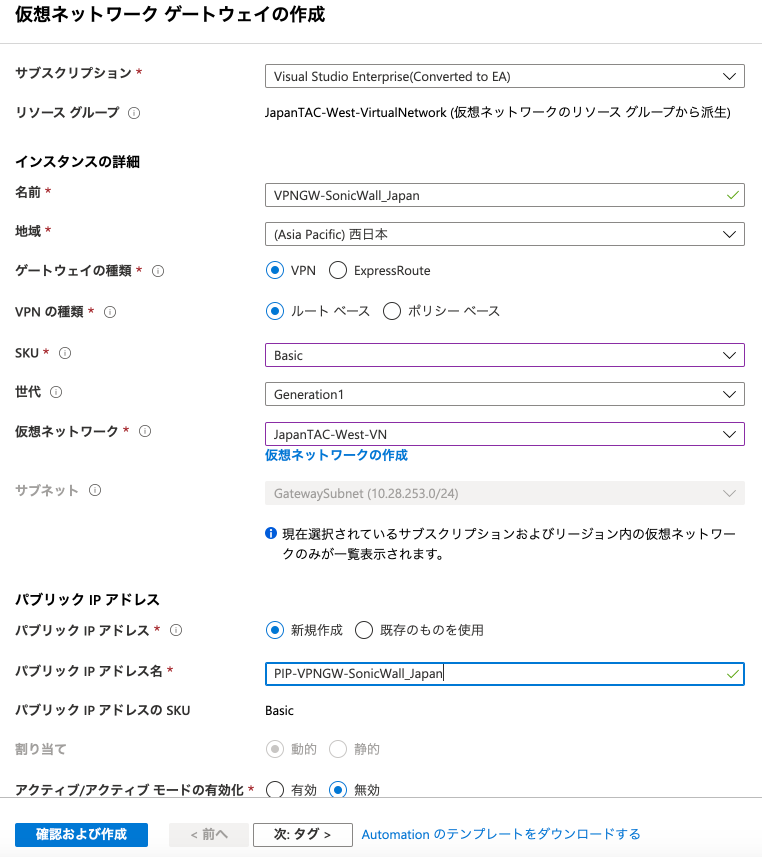

- 仮想ネットワーク ゲートウェイの作成 で必要な設定を行います。

名前: 任意の名前を入力します。(例: VPNGW_JapanTAC_West_VN)

地域: 上記で作成した ゲートウェイサブネット の 仮想ネットワーク と同一地域を選択します。

ゲートウェイの種類: VPN

VPN の種類: ルートベース

SKU、世代: https://docs.microsoft.com/ja-jp/azure/vpn-gateway/vpn-gateway-about-vpngateways ページを参照の上希望のSKU、世代を選択してください。

仮想ネットワーク: この例では、JapanTAC-West-VN を指定します。注意: 仮想ネットワークでIPv6が設定されている場合仮想ネットワークゲートウェイの設定ができません。

パブリック IP アドレス: 新規作成 をチェックします。

パブリック IP アドレス名: 任意の名前を設定します。

上記を設定後、 確認および作成 をクリックします。エラーがないことを確認し 作成 をクリックします。注意: 作成が完了するまで通常20分以上かかります。

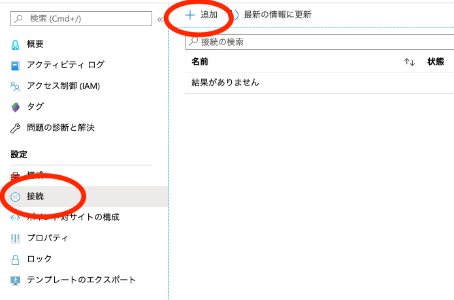

- ホーム > すべてのリソース から上記で作成した仮想ゲートウェイ ネットワークの名前(この例では VPNGW_JapanTAC_West_VN)をクリックします。

- 左サイドメニューの 接続 をクリックし、 +追加 をクリックします。

- 接続の追加 をクリックします。

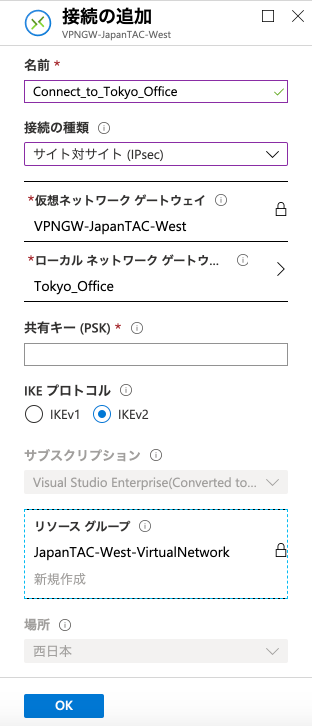

名前: 任意の名前を入力します。(この例ではOsaka-SonicWall)

接続の種類: サイト対サイト(IPsec) を選択します。

ローカル ネットワーク ゲートウェイ: 上記で作成したローカルネットワークゲートウェイ(この例ではTokyo_Office) を選択します。

共有キー: 任意の共有キーを入力します。対向となるSonicWallのVPN ポリシーでも同じものを設定します。

- 最後に、ホーム>すべてのリソース から仮想ネットワークゲートウェイ作成時に作成したパブリック IP アドレス (この例では、GIP-VPNGW_JapanTAC_West_VN)の名前をクリックします。IP アドレス 蘭のIPアドレスを記録します。

以上でAzure側の作業は完了です。

SonicWall ファイアウォールの設定

設定の概要:

- VPNポリシーの作成

- アドレスオブジェクトの作成

- ルートポリシーの作成

設定手順:

- SonicWall ファイアウォールの管理GUIにログインします。

- 管理 タブの VPN>詳細設定ページを表示します。VPNポリシー 欄の 追加 をクリックします。

一般 タブで以下の通り入力します。

ポリシー種別: トンネル インターフェースを選択します。

認証方法: IKE(事前共有鍵を使用) を選択

名前: 任意の名前を指定します。

プライマリIPSecゲートウェイ名またはアドレス: Azureのい仮想ネットワークゲートウェイのパブリック IP アドレス を指定します。

共有鍵: Azureの仮想ネットワークゲートウェイの共有キー(PSK)と同じ情報を入力します。

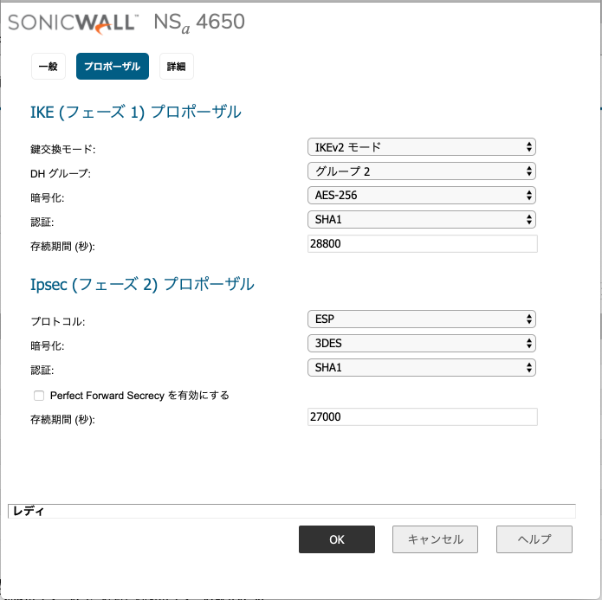

- プロポーザルタブをクリックします。

IKE (フェーズ 1) プロポーザル: 鍵交換方式 が IKEv2 モード, DH グループ - 2, 暗号化 - AES-256, 認証 - SHA1, 存続期間(秒) - 28800.

IKE (フェーズ 2) プロポーザル: プロトコル - ESP, 暗号化 - 3DES, 認証 - SHA1, 存続期間(秒) - 27000.

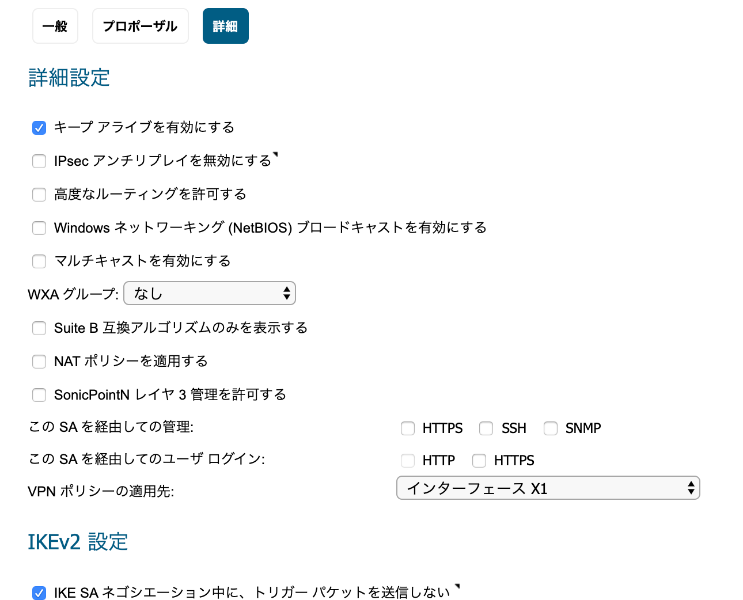

- 詳細タブを選択します。

キープアライブを有効にする: 有効(チェック)にします。

Windows ネットワーキング(NetBIOS)ブロードキャストを有効にする: 無効(チェックを外す)にします。

IKE SA ネゴシエーション中に、トリガーパケットを送信しない: 有効(チェック)にします。

- オブジェクト>アドレスオブジェクト(旧GUIの場合はネットワーク>アドレスオブジェクト) ページを開き アドレスオブジェクト タブをクリックします。追加 をクリックします。

名前: 任意の名前を入力します。

ゾーンの割り当て: VPNを選択します。

種別: ネットワーク を選択します。

ネットワーク: Azureの対象の仮想ネットワークのサブネット(この例では10.28.1.0)を設定します。

ネットマスク/接頭辞長: 上記のサブネットのサブネットマスク(この例では255.255.255.0)を指定します。

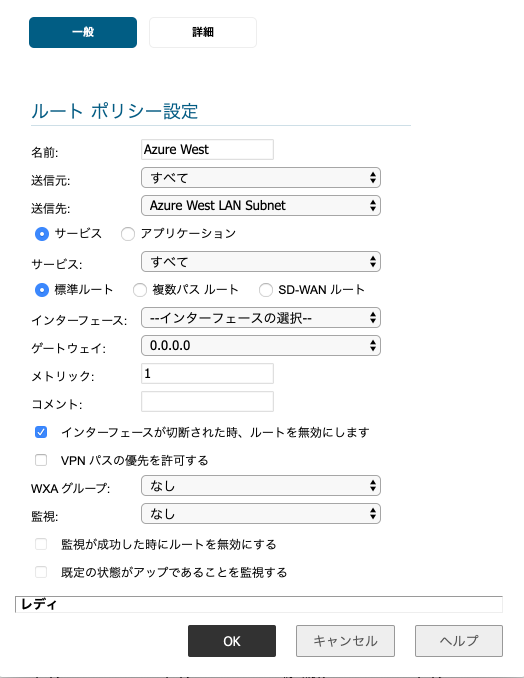

- ネットワーク>ルーティングページでルートポリシーをクリックします。追加をクリックします。

名前: 任意の名前を指定します。

送信元: LAN Subnets を選択します。

送信先: 上記で作成したアドレスオブジェクトを選択します。

インターフェース: 上記で作成したVPNプロファイルを指定します。

OKをクリックします。

ISSUE ID:

Related Articles

Categories

- Firewalls > SonicWall SuperMassive 9000 Series > VPN

- Firewalls > SonicWall SuperMassive E10000 Series > VPN

- Firewalls > TZ Series > VPN

- Firewalls > NSa Series > VPN

YES

YES NO

NO