-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

SonicWall Firewall 装置でSCEPで証明書発行する方法

Description

SCEP(Simple Certificate Enrollment Protocol)は、スケーラブルな方法でネットワーク・デバイスへの証明書の安全な発行をサポートするように設計されています。

SCEP には 次の2 つの登録シナリオがあります。

- SCEP サーバ CA が証明書を自動的に発行

- SCEPリクエストがPENDINGに設定され、CA管理者が手動で証明書を発行

SonicWall Firewall装置でのSCEPによる証明書発行では、Firewall装置はSCEPクライアントとして動作し、証明書を発行を要求するSCEPサーバーを必要とします。

この記事では、Microsoft のWindows ServerでのActive Directory 証明書サービス(ADCS: Active Directory Certificate Service) をSCEPサーバとしてSonicWall Firewall装置で証明書の発行を受ける方法について説明します。

Resolution

内容:

Active Directory 証明書サービスについて

SonicWall Firewall装置でSCEPを使用した証明書発行を受けるためには、Windows Server でActive Directory 証明書サービス(ADCS: Active Directory Certificate Service) およびネットワークデバイス登録サービス(NDES: Network Device Enrollment Service) が構成されていなければなりません。

NDESの構成の詳細については以下のMicrosoftの記事を参照ください。

Active Directory 証明書サービスのネットワーク デバイス登録サービスとは | Microsoft Learn

以下にNDESを構成する上での留意点を説明します。

- この記事の説明ではWindows Server 2022のADCSを使用して確認しました。

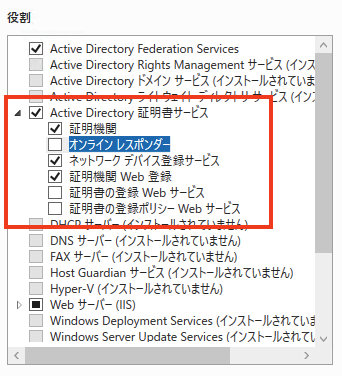

- NDES を構成するためにはADCSの証明機関(CA: Certificate Authority)および証明機関WEB登録(CAWE: CA Web Enrollment)が適切に構成されていなければなりません。

- CAWEにはWEBサーバ(IIS)が必要で、CAWE を構成時に自動的にIISも構成されます。

- すでにIISが構成されている環境においてSCEPを使用する倍位は、以下の点についても注意してください。

- SCEPではHTTPプロトコルを使用しますので、IISもHTTPを受け入れるように構成されていなければなりません。

- SCEPのHTTPリクエストにはHostヘッダーがつきませんので、Hostヘッダーを指定してバインドしている場合は制限を外してください。

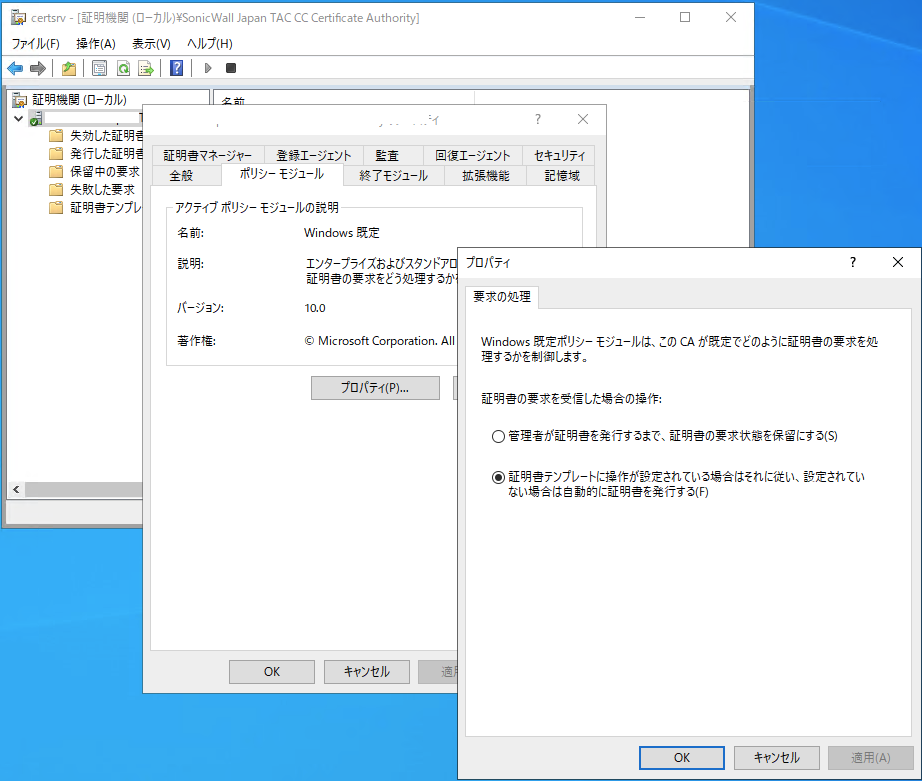

- 証明書の発行ポリシーの確認方法:

スタート > Windows 管理ツール > 証明機関 で証明機関スナップを開きます。

CAの名前の上で右クリックをして、プロパティを選択します。

ポリシーモジュール タブを選択します。

プロパティ... をクリックします。

- 管理者が証明書を発行するまで、証明書の要求状態を保留する: 証明書発行要求は保留され、管理者が発行操作を行うことで発行されます。(既定値)

- 証明書テンプレートに操作が指定されている場合はそれに従い、設定されていない場合は自動的に証明書を発行する: Webサーバの証明書テンプレートの場合、証明書は要求を受け付けた段階で発行されます。

SonicWall Firewall装置でのSCEPの設定

以下の手順は、主にSonicOS7での操作となります。SonicOS 6.5.4.x で操作が異なる場合適宜記載を行っています。

- 管理GUIにアクセスします。

- デバイス | 設定 > 証明書 を表示します。見やすくするため すべての証明書と表示されている部分をドロップダウンし、インポートした証明書と要求 を選択します。

ヒント: SonicOS 6.5.4.x の場合: 管理 | 装置 > 証明書

ヒント: SonicOS 6.5.4.x の場合: 管理 | 装置 > 証明書

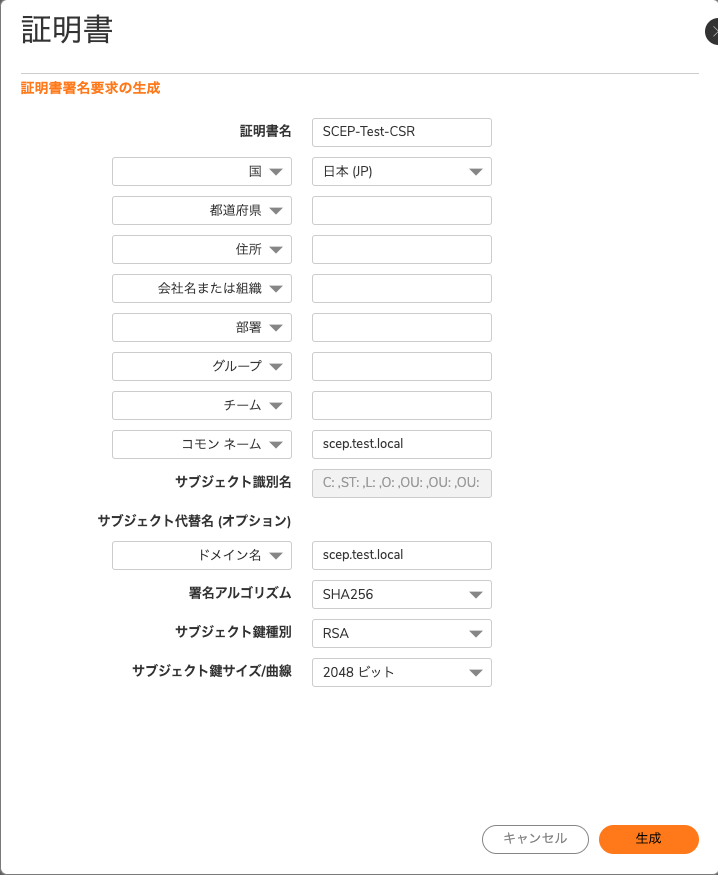

- まず、新しい署名要求 で証明書署名要求(CSR: Certificate Signing Request)を作成します。

証明署名: 任意の名前を指定します。

コモンネーム: FQDNを指定します。

サブジェクト代替名: 必要に応じてサブジェクト代替名を指定します。

署名アルゴリズム: SHA256以上を指定します。

サブジェクト鍵サイズ: 2048ビット以上を指定します。

生成 をクリックします。

- 証明書のリストに作成したCSR が表示され 保留中の要求 (SonicOS 6.5.4.xの場合、要求の保留中)となっていることを確認します。

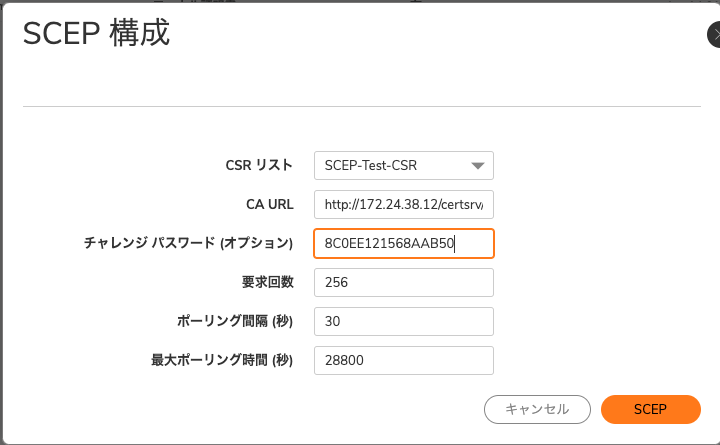

- SCEP をクリックします。

CSRリスト: 作成したCSRを選択します。

CA URL: http://csep-server/Certsrv/mscep/mscep.dll と記述します。 "csep-server" NDESを構成したサーバーのIPアドレスもしくはFQDNに置き換えてください。

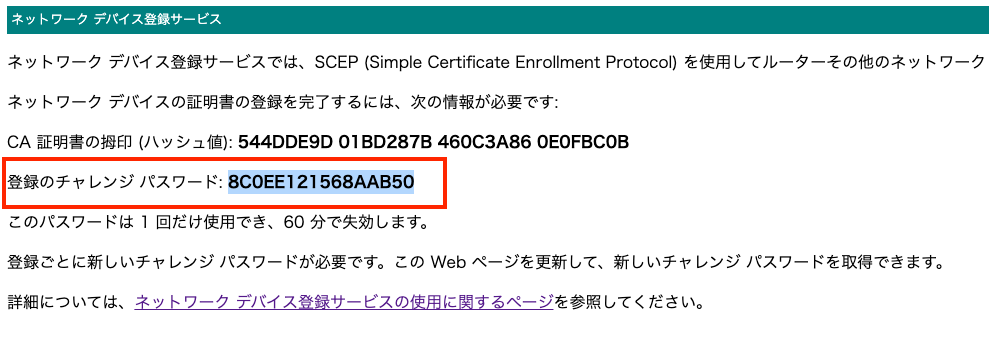

チャレンジパスワード: http://csep-server/Certsrv/mscep_admin/ にアクセスしてチャレンジコードをコピー&ペーストしてください。認証を求められた場合は、NDESを構成したときに指定するサービスアカウントを使用してください。

要求回数、ポーリング間隔、最大ポーリング時間: これらの設定を変更する必要はありません。

最後にSCEP をクリックします。

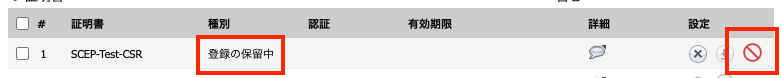

- 管理者が証明書を発行するまで、証明書の要求状態を保留する: 登録の保留中 となることを確認します。また、右端に停止アイコンが表示されます。このアイコンをクリックすることにより登録要求のキャンセルが可能です。

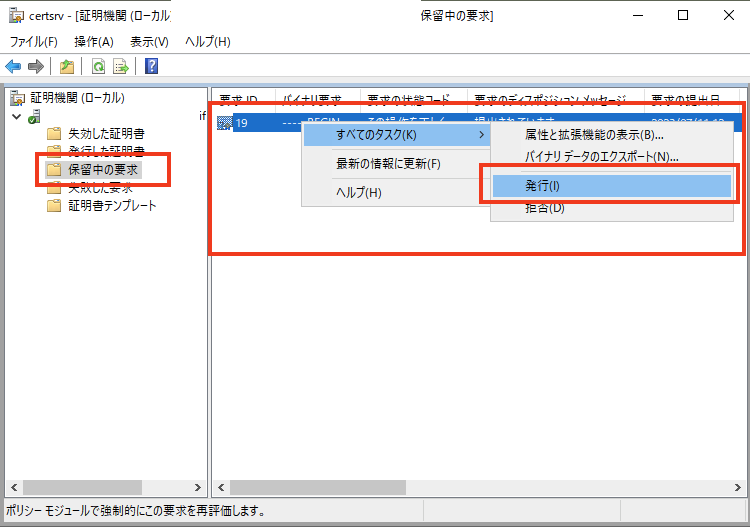

- 管理者が、要求回数、ポーリング間隔、最大ポーリングの時間内に発行の操作をすることにより、証明書の発行が完了します。

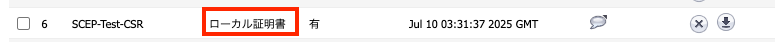

管理GUI上では、ローカル証明書と表示が変わっています。

- 証明書テンプレートに操作が指定されている場合はそれに従い、設定されていない場合は自動的に証明書を発行する: 種別欄がローカル証明書となることを確認します。

証明書を使用する方法

ここで発行された証明書を管理GUIのサーバ証明書として設定する方法:

SonicOS 6.5.4.x の場合: 管理 | 装置 > 基本設定のウェブ管理設定の 証明書の選択 で発行した証明書を選択し、適用をクリック

SonicOS 7の場合: デバイス | 設定 > 証明書 で 管理 タブを選択し、証明書の選択 で発行した証明書を選び、最後に 適用 をクリックします。

ここで発行された証明書をSSLVPN証明書で使用する方法

SonicOS 6.5.4.x の場合: 管理 | SSL VPN > サーバ設定 の SSL VPNサーバ設定 の 証明書の選択 で発行した証明書を選択し、適用をクリックします。

SonicOS 7の場合:ネットワーク | SSL VPN > サーバ設定 で SSL VPNサーバ設定 の 証明書の選択 で発行した証明書を選び、最後に 適用 をクリックします。

Related Articles

Categories

- Firewalls > TZ Series

- Firewalls > SonicWall SuperMassive E10000 Series

- Firewalls > SonicWall SuperMassive 9000 Series

- Firewalls > SonicWall NSA Series

YES

YES NO

NO