-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

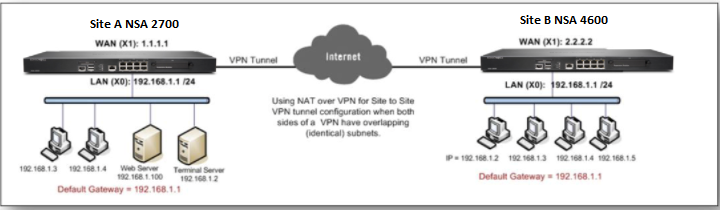

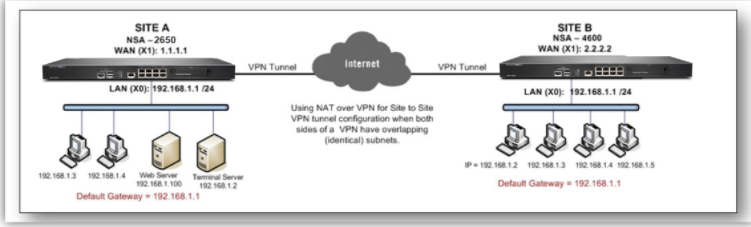

Como posso configurar o NAT sobre VPN em uma VPN Site to Site?

Description

Um túnel VPN não pode ser estabelecido se a rede de destino e a rede local tiverem as mesmas sub-redes. O recurso Apply NAT Policies ou NAT sobre VPN é configurado quando ambos os lados de uma configuração de VPN site to site tem sub-redes idênticas e, portanto, sobrepostas.

Network Setup:

Nesse cenário, um túnel VPN é criado entre um SonicWall NSA 2700 e um SonicWall NSA 4600, e o túnel NAT sobre VPN é configurado para traduzir as redes para uma sub-rede diferente. A sub-rede do Site A, 192.168.1.0/24 é convertida em uma sub-rede virtual de 172.16.1.0/24 e a sub-rede do Site B, 192.168.1.0/24 é convertida em uma sub-rede virtual de 172.16.2.0/24.

- Site A: 192.168.1.0 /24 está mapeada para 172.16.1.0 /24

- Site B: 192.168.1.0 /24 está mapeada para 172.16.2.0 /24

Resolution

Resolution for SonicOS 7.X

This release includes significant user interface changes and many new features that are different from the SonicOS 6.5 and earlier firmware. The below resolution is for customers using SonicOS 7.X firmware.

Esta versão inclui alterações significativas na interface do usuário e muitos recursos novos que são diferentes do firmware do SonicOS 6.5 e anterior. A resolução abaixo é para clientes que usam o firmware do SonicOS 7.X.

Configurando Site A (NSA 2700)

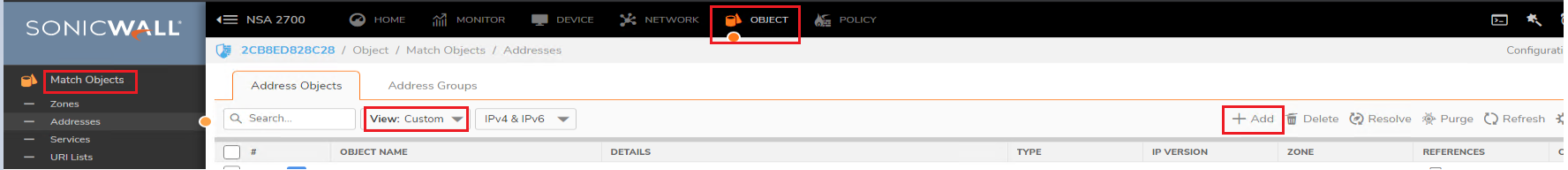

Criar Address Object para rede local e remota

- Faça login na na interface gráfica do SonicWall e clique na guia OBJECT na parte superior da página.

- Vá para Match Objects | Addresses. No lado direito, clique na aba Address Objects e selecione em View como Custom.

- Clique no botão Add em Address Objects, para acessar a janela Add Address Object.

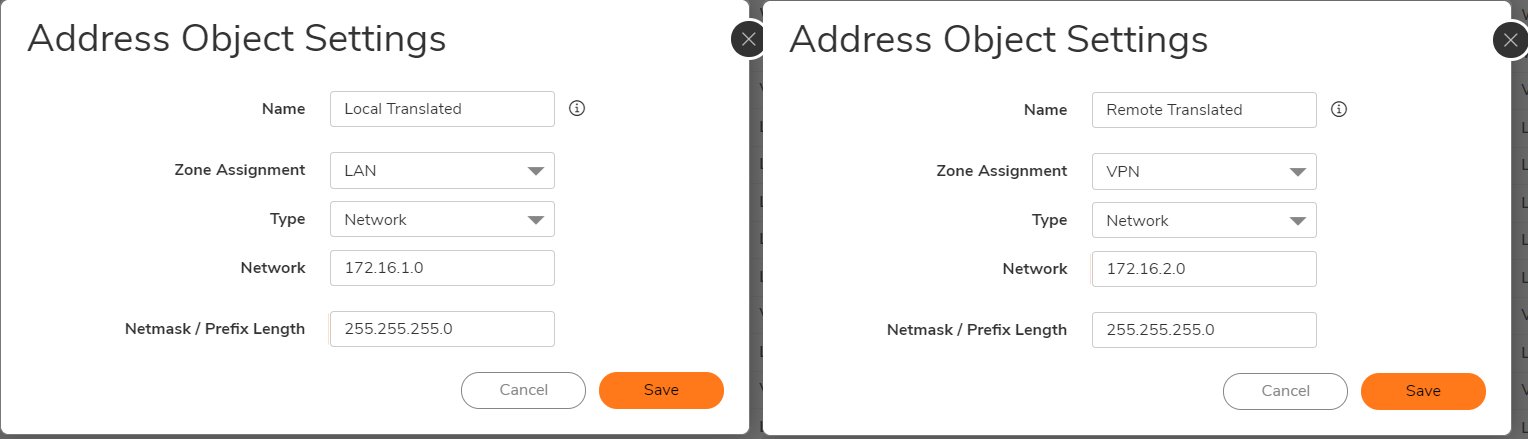

- Crie um Address Object chamado Local Translated. Esta é a rede NAT para a sub-rede local.

- Name: Local Translated

- Zone: LAN

- Network: 172.16.1.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes locais reais)

- Crie um Address Object chamado Remote Translated. Esta é a rede NAT para a sub-rede remota.

- Name: Remote Translated

- Zone: VPN

- Network: 172.16.2.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes remotas reais)

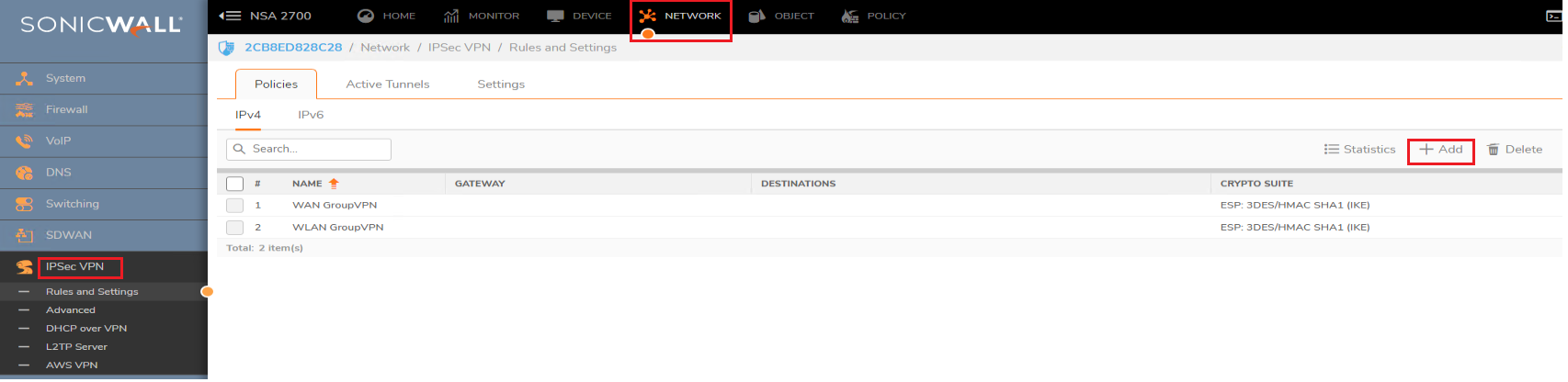

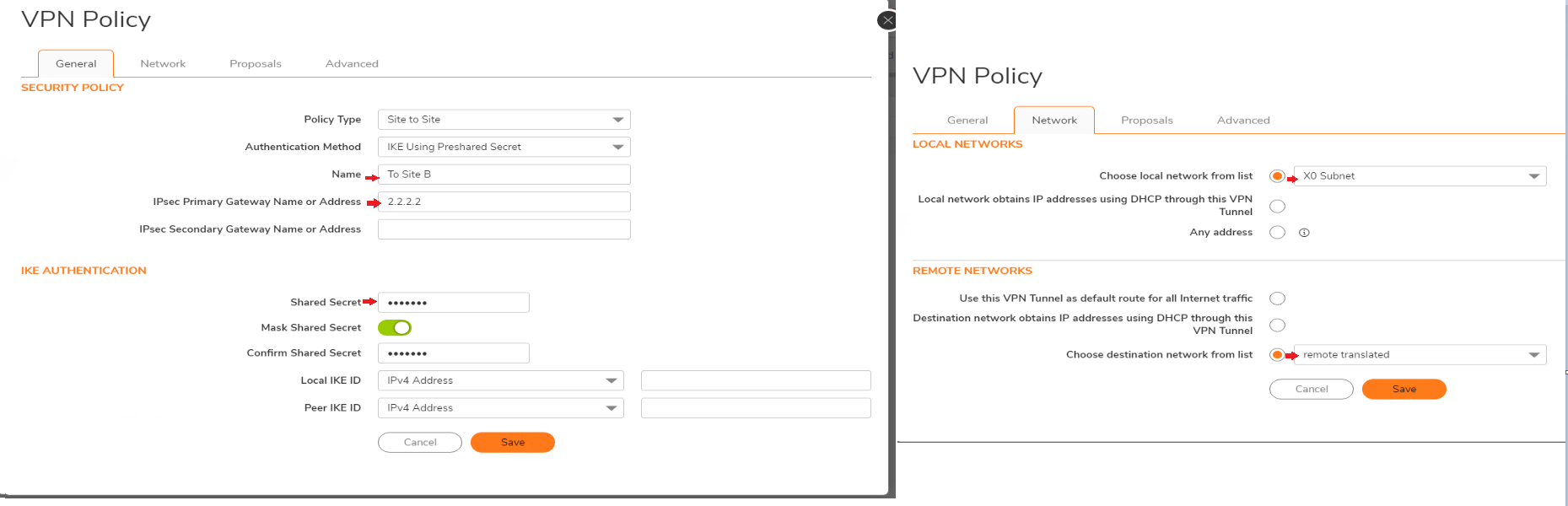

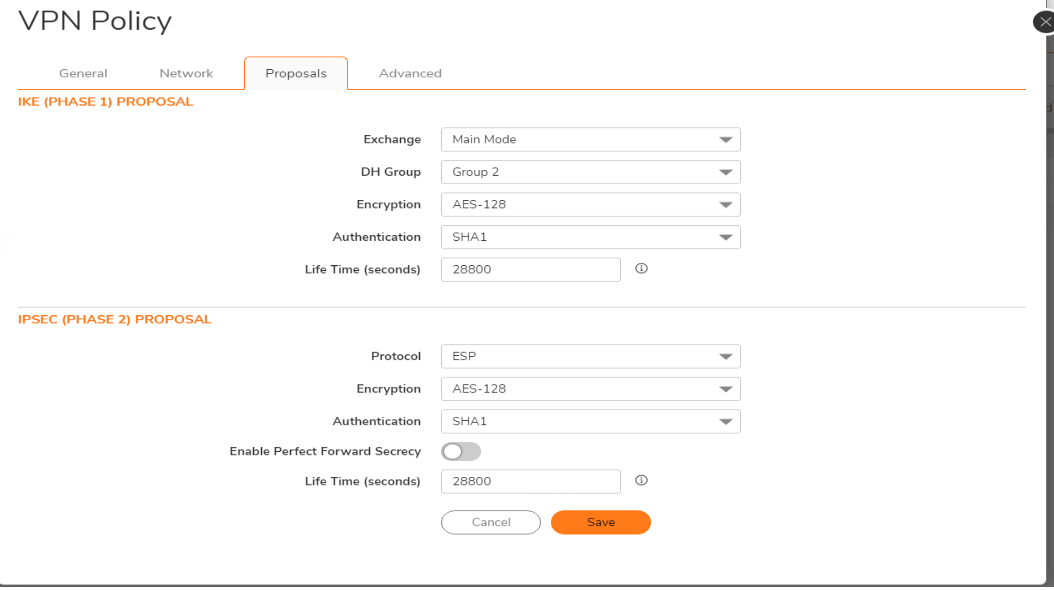

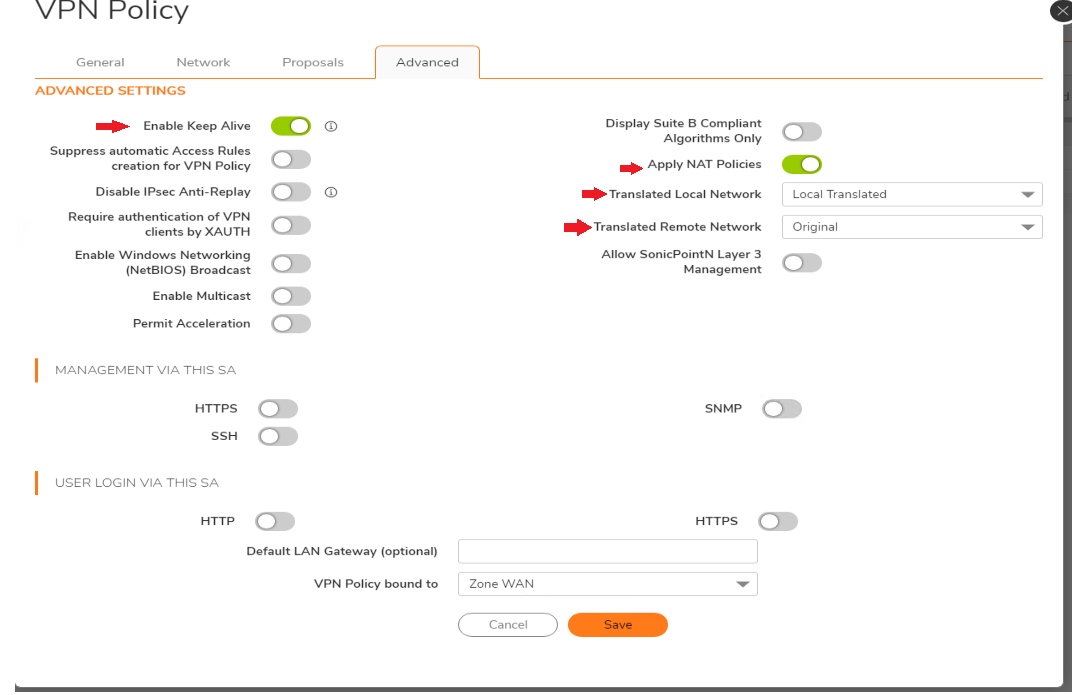

Criar a VPN Policy

- Faça login na interface gráfica do SonicWall e clique na aba Network na parte superior da página.

- Vá para IPSec VPN | Rules and Settings.

- Em VPN Policies, clique em Add para entrar em VPN Policy.

- Crie uma nova política VPN Site to Site com as configurações de acordo com a captura de tela.

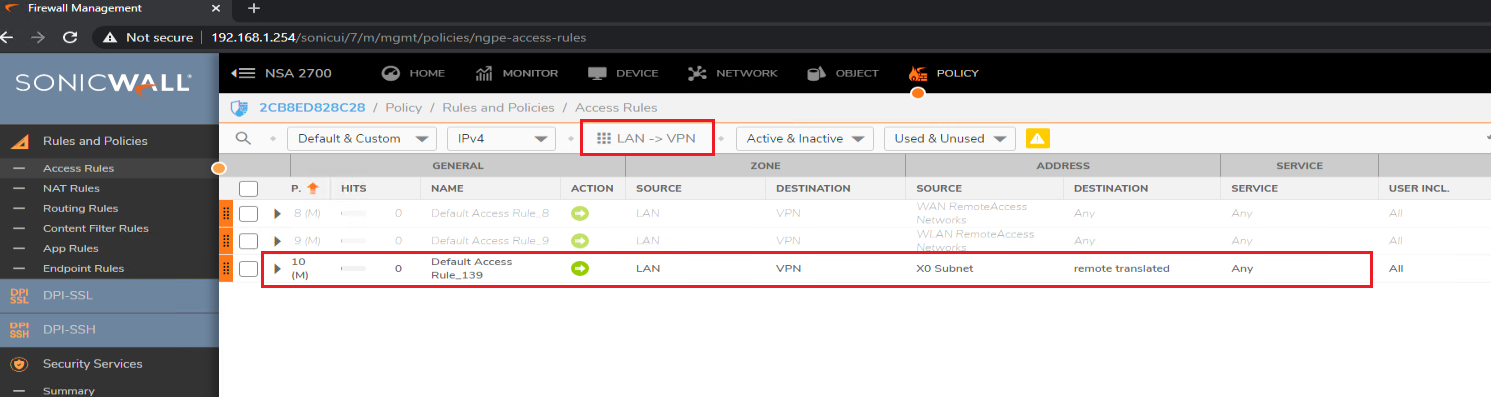

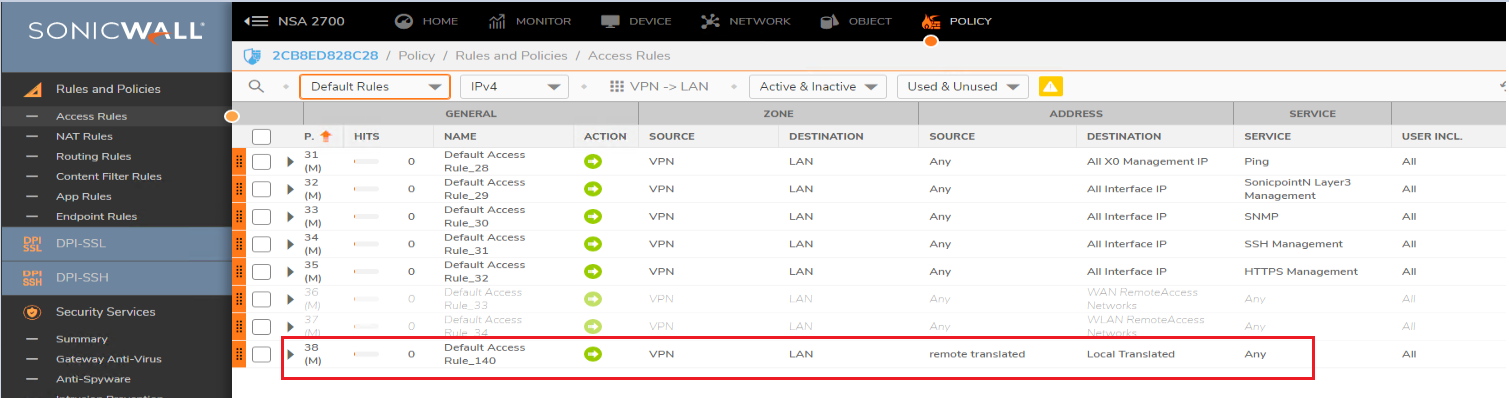

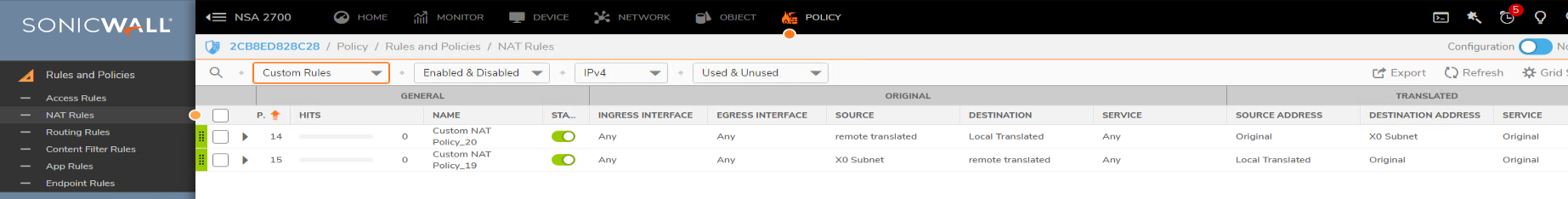

Depois que ambas as políticas de VPN forem configuradas com NAT sobre VPN, as seguintes access rules e NAT policies serão criadas automaticamente.

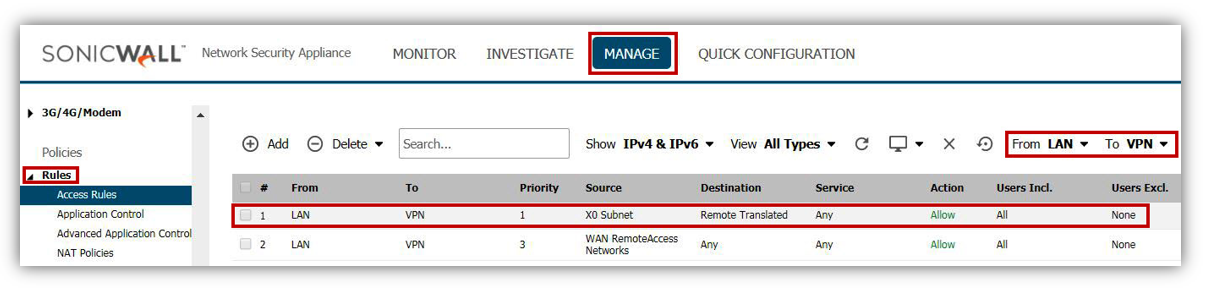

De LAN para VPN

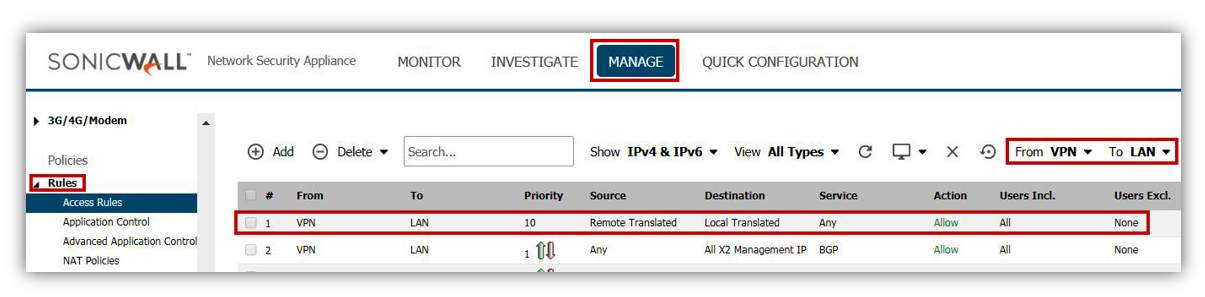

De VPN para LAN

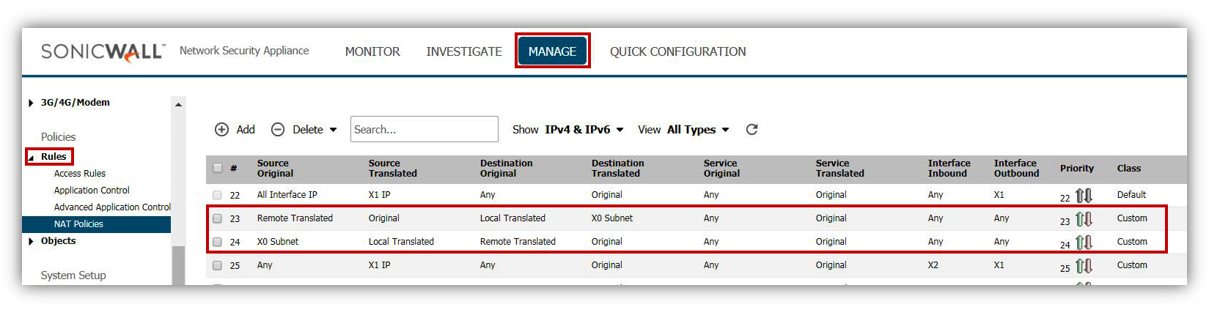

NAT Policy

Configurando Site B (NSA 4600)

Criar Address Object para rede local e remota

- Faça login na na interface gráfica do SonicWall e clique em MANAGE na parte superior da página.

- Vá para Objects | Address Objects. No lado direito, clique na aba Address Objects e selecione em View como Custom.

- Clique no botão Add em Address Objects, para acessar a janela Add Address Object.

- Crie um Address Object chamado Local Translated. Esta é a rede NAT para a sub-rede local.

- Name: Local Translated

- Zone: LAN

- Network: 172.16.2.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes locais reais)

- Crie um Address Object chamado Remote Translated. Esta é a rede NAT para a sub-rede remota.

- Name: Remote Translated

- Zone: VPN

- Network: 172.16.1.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes remotas reais)

Criar a VPN Policy

- Faça login na interface gráfica do SonicWall e clique na aba Network na parte superior da página.

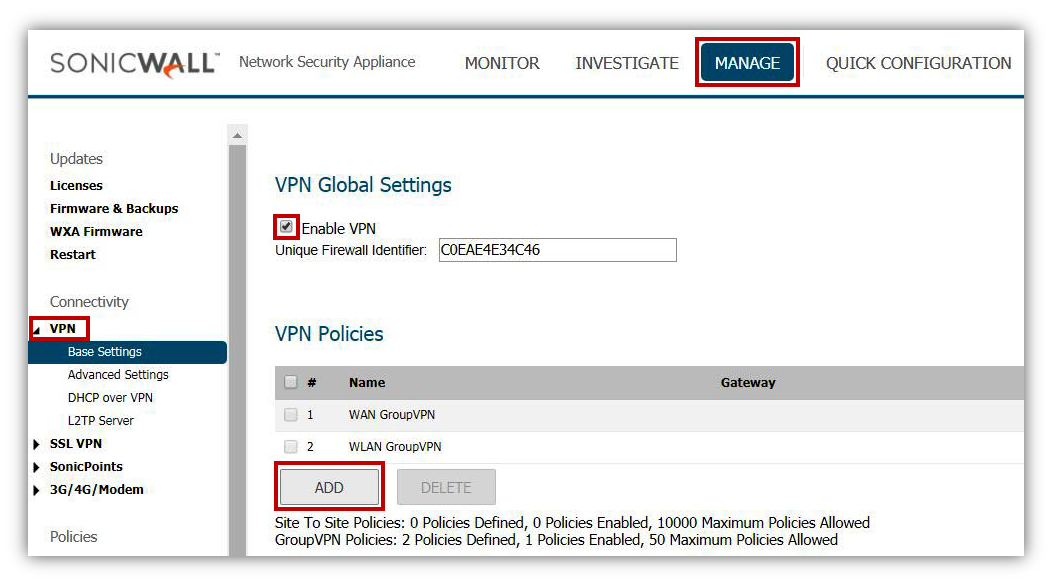

- Vá para VPN | Base Settings.

- Em VPN Policies, clique em Add para entrar em VPN Policy.

- Crie uma nova política VPN Site to Site com as configurações de acordo com a captura de tela.

- Depois que ambas as políticas de VPN forem configuradas com NAT sobre VPN, as seguintes access rules e NAT Policy serão criadas automaticamente.

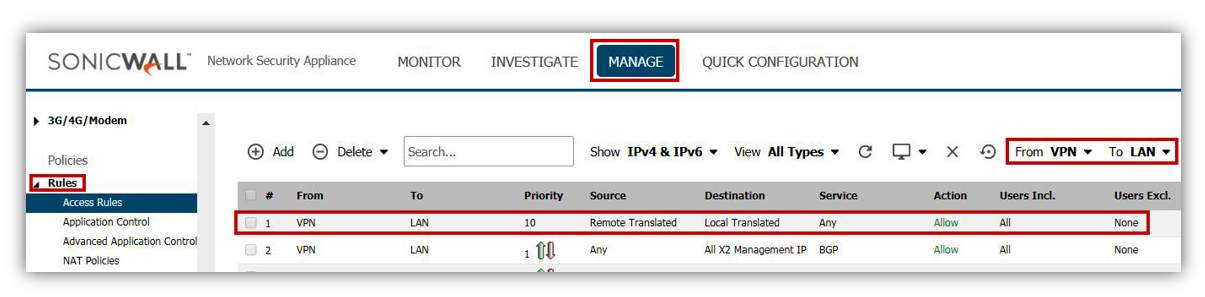

De VPN para LAN

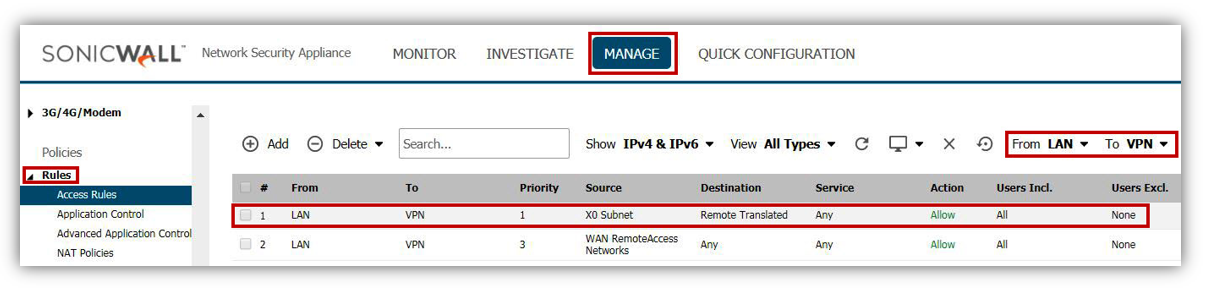

De LAN para VPN

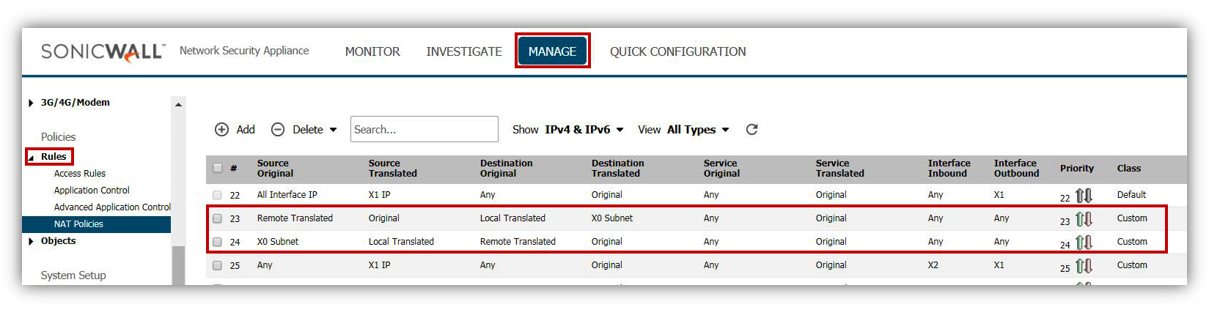

NAT Policy

Como testar

- Faça o túnel ficar up fazendo ping no IP NAT'ed (traduzido) no site remoto.

EXEMPLO: Para se conectar ao servidor web com IP 192.168.1.100 no Site A do Site B, use o IP NAT'ed de 172.16.1.100.

EXEMPLO: Para se conectar ao servidor web com IP 192.168.1.100 no Site A do Site B, use o IP NAT'ed de 172.16.1.100. - Da mesma forma, para se conectar ao host IP 192.168.1.5 no Site B do Site A, use o IP NAT'ed de 172.16.2.5.

Resolution for SonicOS 6.5

This release includes significant user interface changes and many new features that are different from the SonicOS 6.2 and earlier firmware. The below resolution is for customers using SonicOS 6.5 firmware.

Esta versão inclui mudanças significativas na interface do usuário e muitos novos recursos que são diferentes do SonicOS 6.2 e firmware anterior. A resolução abaixo é para clientes que usam o firmware SonicOS 6.5.

Configuração de Rede :

Neste cenário, um túnel VPN é criado entre um SonicWall NSA 2650 e um SonicWall NSA 4600, e a NAT sobre VPN tunnel está configurado para traduzir as redes para uma sub-rede diferente. A sub-rede do Site A, 192.168.1.0/24 é convertida em uma sub-rede virtual de 172.16.1.0/24 e a sub-rede do Site B, 192.168.1.0/24 é convertida em uma sub-rede virtual de 172.16.2.0/24.

- Site A: 192.168.1.0 /24 está mapeada para 172.16.1.0 /24

- Site B: 192.168.1.0 /24 está mapeada para 172.16.2.0 /24

Configurando Site A (NSA 2650)

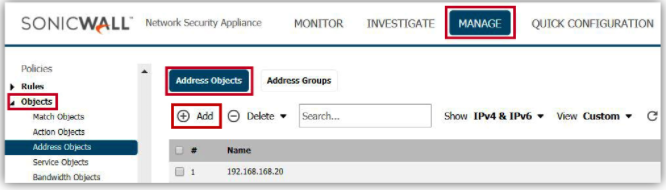

Criar Address Object para rede local e remota

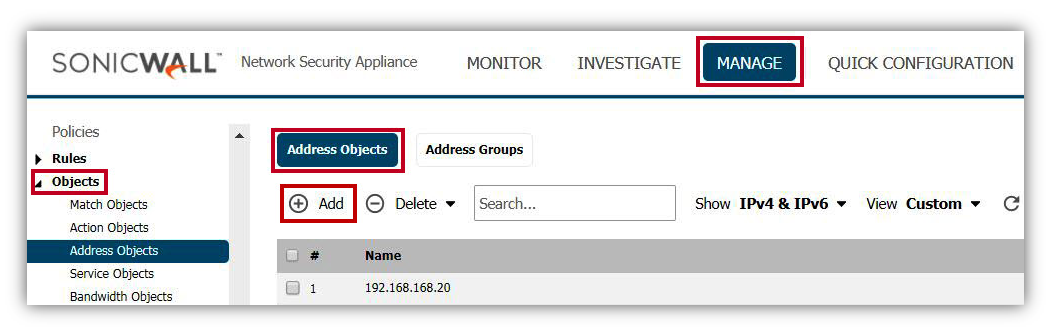

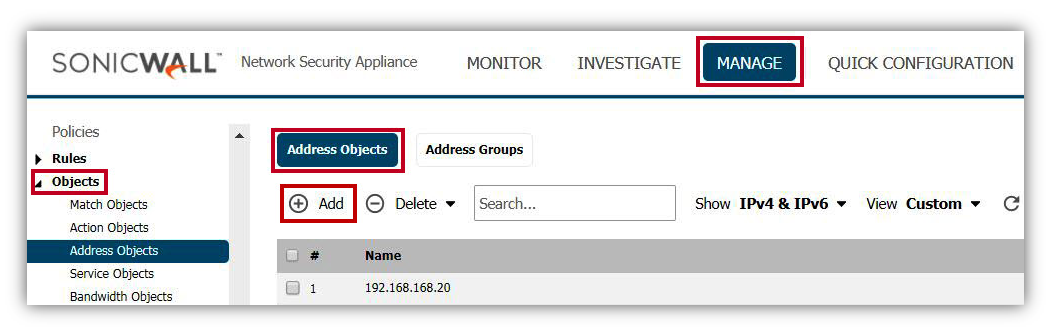

- Faça login na na interface gráfica do SonicWall e clique em MANAGE na parte superior da página.

- Vá para Objects | Address Objects. No lado direito, clique na aba Address Objects e selecione em View como Custom.

- Clique no botão Add em Address Objects, para acessar a janela Add Address Object.

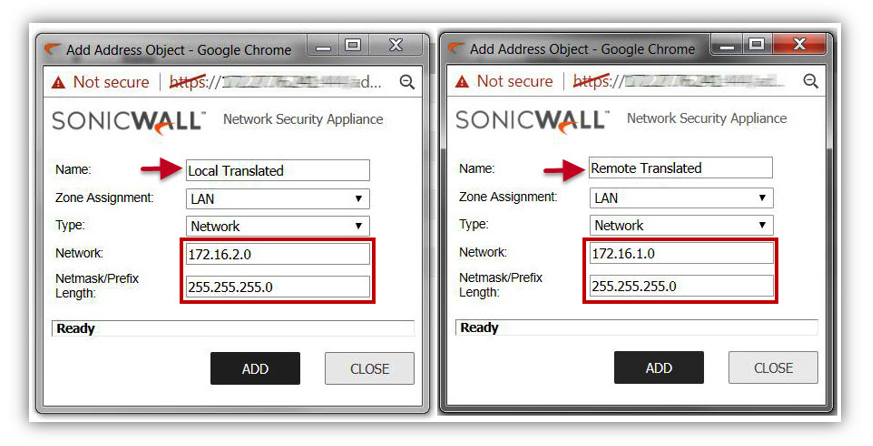

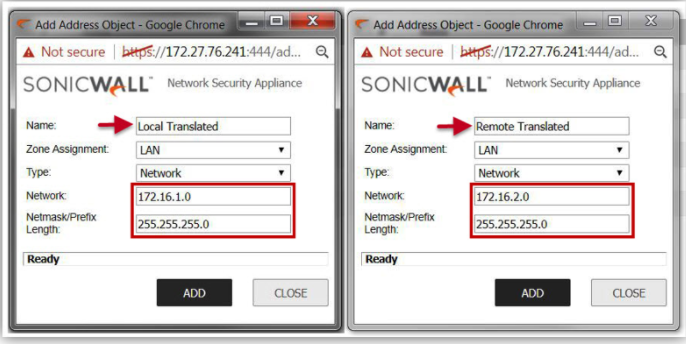

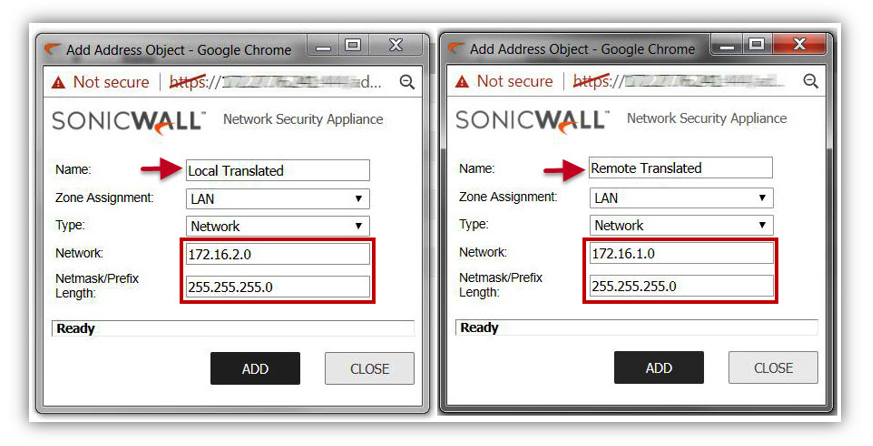

Crie um Address Object chamado Local Translated. Esta é a rede NAT para a sub-rede local.

- Name: Local Translated

- Zone: LAN

- Network: 172.16.1.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes locais reais)

5. Crie um Address Object chamado Remote Translated. Esta é a rede NAT para a sub-rede remota.

- Name: Remote Translated

- Zone: VPN

- Network: 172.16.2.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes remotas reais)

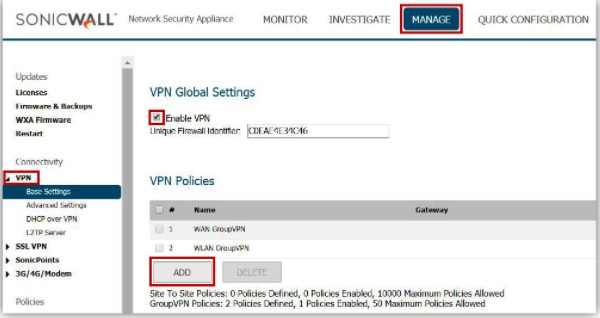

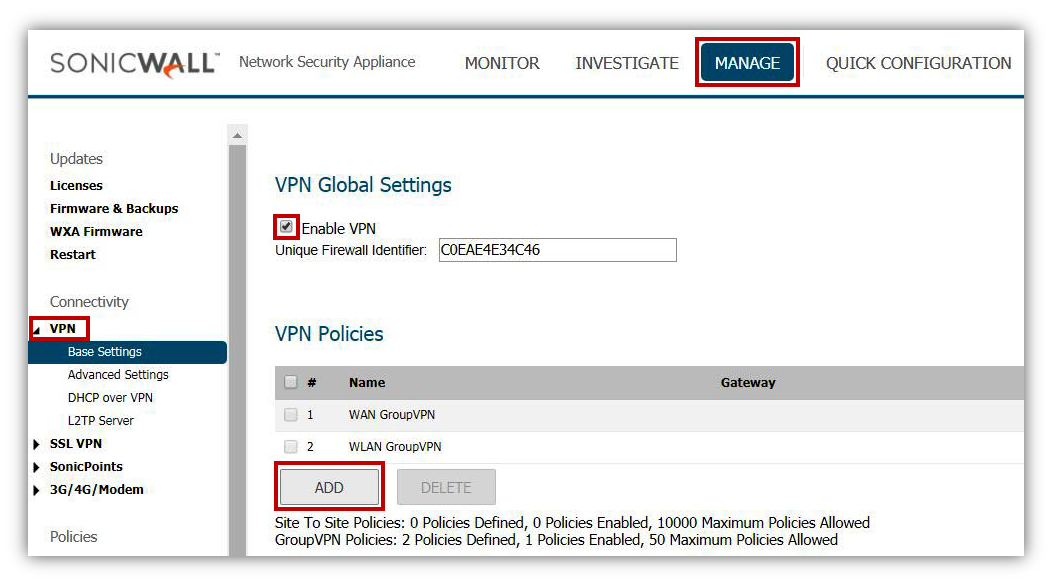

Criar a VPN Policy

- Faça login na na interface gráfica do SonicWall e clique em Manage na parte superior da página.

- Vá para VPN | Base Settings.

- Em VPN Policies, clique em Add para entrar em VPN Policy.

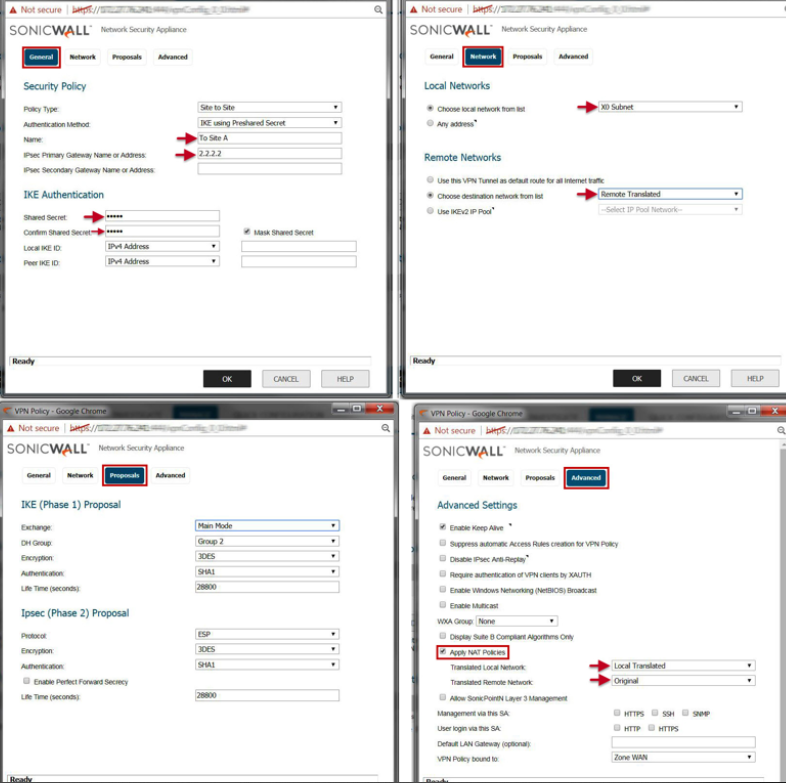

4.Crie uma nova política VPN Site to Site com as configurações de acordo com a captura de tela:

Configurando Site B (NSA 4600)

Criar Address Object para rede local e remota

- Faça login na na interface gráfica do SonicWall e clique em Manage na parte superior da página.

- Vá para Objects | Address Objects. No lado direito, clique na aba Address Objects e selecione em View como Custom.

- Clique no botão Add em Address Objects, para acessar a janela Add Address Object.

- Crie um Address Object chamado Local Translated. Esta é a rede NAT para a sub-rede local.

- Name: Local Translated

- Zone: LAN

- Network: 172.16.2.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes locais reais)

- Crie um Address Object chamado Remote Translated. Esta é a rede NAT para a sub-rede remota.

- Name: Remote Translated

- Zone: VPN

- Network: 172.16.1.0

- Netmask: 255.255.255.0 (Isso deve ser idêntico às sub-redes remotas reais)

Criar a VPN Policy

- Faça login na na interface gráfica do SonicWall e clique em Manage na parte superior da página.

- Vá para VPN | Base Settings.

- Em VPN Policies, clique em Add para entrar em VPN Policy.

- Crie uma nova política VPN Site to Site com as configurações de acordo com a captura de tela.

- Depois que ambas as políticas de VPN forem configuradas com NAT sobre VPN, as seguintes access rules e NAT Policy serão criadas automaticamente.

De VPN para LAN

De LAN para VPN

NAT Policy

Como testar

- Faça o túnel ficar up fazendo ping no IP NAT'ed (traduzido) no site remoto.

EXEMPLO: Para se conectar ao servidor web com IP 192.168.1.100 no Site A do Site B, use o IP NAT'ed de 172.16.1.100.

EXEMPLO: Para se conectar ao servidor web com IP 192.168.1.100 no Site A do Site B, use o IP NAT'ed de 172.16.1.100. - Da mesma forma, para se conectar ao host IP 192.168.1.5 no Site B do Site A, use o IP NAT'ed de 172.16.2.5.

Related Articles

- Como resolver "ERR_CONNECTION_TIMED_OUT" ao acessar a URL https://sso.acesso.gov.br/

- Como mudar do Modo de Política para o Modo Clássico em firewalls NSv 7.1.x?

- Como resolver o erro: Este número de série já é usado em firewalls NSv Sonicwall.

Categories

- Firewalls > SonicWall NSA Series > VPN

- Firewalls > TZ Series > VPN

- Firewalls > NSa Series > Networking

- Firewalls > TZ Series > Networking

YES

YES NO

NO