-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

Como Habilitar o Encaminhamento de Porta e Permitir Acesso a um Servidor Através do SonicWall

Description

Este artigo descreve como acessar um dispositivo na internet ou servidor por trás do firewall SonicWall. Este processo também é conhecido como abertura de portas, NAT e encaminhamento de portas.

Para esse processo, o dispositivo que está tentando acessar pode ser qualquer um dos seguntes:

- Servidor Web

- Servidor FTP

- Servidor de Email

- Terminal Server

- DVR (Gravador de Vídeo Digital)

- PBX

- Servidor SIP

- Câmera IP

- Impressora

- Servidor de Aplicação

- Qualquer função personalizada de Servidor

- Consoles de Jogos

Cause

Por padrão, o SonicWall não permite todo o tráfego de entrada que não faz parte de uma comunicação que tenha iniciado a partir de um dispositivo interno, como algo na Zona LAN. Isso é para proteger dispositivos internos de acesso malicioso, no entanto, muitas vezes é necessário abrir algumas partes de uma rede, como Servidores, para o mundo externo.

Para isso, o SonicWall precisa de uma Regra de Acesso ao Firewall para permitir o tráfego público da Internet para a rede interna, bem como uma Política de Tradução de Endereço de Rede (NAT) para direcionar o tráfego para o dispositivo correto.

Resolution

Resolution for SonicOS 6.5

This release includes significant user interface changes and many new features that are different from the SonicOS 6.2 and earlier firmware. The below resolution is for customers using SonicOS 6.5 firmware.

Abrir Portas manualmente / habilitar encaminhamento de Portas para permitir o tráfego da Internet para um Servidor atrás do SonicWall usando o SonicOS envolve as seguintes etapas:

- Criar os Objetos de Endereço necessários.

- Criar as Polítias NAT adequadas que podem incluir Entrada, Saída e Loopback.

- Criar as Regras de Acesso necessárias 'Firewall Access Rules'.

Essas etapas também permitirão que você habilite a Tradução de Endereço de Porta (PAT) com ou sem alterar os endereços IP envolvidos. As etapas para configurar PAT estão incluídas no final deste artigo.

DICA: O Servidor Público Wizard é uma maneira direta e simples de fornecer acesso público a um Servidor interno através do SonicWall. O Servidor Público Wizard simplificará as três etapas acima, solicitando informações e criando as configurações necessárias automaticamente.

DICA: O Servidor Público Wizard é uma maneira direta e simples de fornecer acesso público a um Servidor interno através do SonicWall. O Servidor Público Wizard simplificará as três etapas acima, solicitando informações e criando as configurações necessárias automaticamente.

Clique em Quick Configuration no menu de navegação superior.

Você pode aprender mais sobre o Servidor Público Wizard lendo How to open ports using the SonicWall Public Server Wizard.

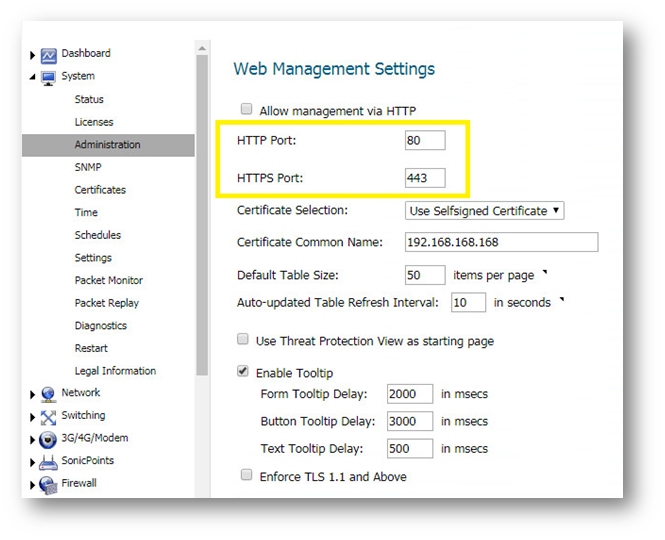

ATENÇÃO: O dispositivo de segurança SonicWall é gerenciado por HTTP (Porta 80) e HTTPS (Porta 443), sendo o gerenciamento HTTPS ativado por padrão. Se você estiver usando um ou mais dos Endereços IP da WAN para o encaminhamento da porta HTTP / HTTPS para um servidor, então você deve alterar a Porta de Gerenciamento para uma Porta não utilizada ou mudar a Porta ao navegar o seu Servidor via NAT ou outro método.

ATENÇÃO: O dispositivo de segurança SonicWall é gerenciado por HTTP (Porta 80) e HTTPS (Porta 443), sendo o gerenciamento HTTPS ativado por padrão. Se você estiver usando um ou mais dos Endereços IP da WAN para o encaminhamento da porta HTTP / HTTPS para um servidor, então você deve alterar a Porta de Gerenciamento para uma Porta não utilizada ou mudar a Porta ao navegar o seu Servidor via NAT ou outro método.

Visão Geral do Cenário

O seguinte passo a passo detalha como permitir o tráfego HTTPS da Internet para um servidor na LAN. Uma vez que a configuração esteja completa, os usuários da Internet podem acessar o servidor através do endereço IP público da WAN do SonicWall. Embora os exemplos abaixo mostrem a Zona LAN e o HTTPS (Porta 443), eles podem ser aplicados para qualquer Zona e qualquer Porta que seja necessária. Da mesma forma, o endereço IP da WAN pode ser substituído por qualquer IP público que seja encaminhado para o SonicWall, como um intervalo público fornecido por uma provedora.

DICA: Se sua interface de usuário parecer diferente da captura de tela neste artigo, talvez seja necessário atualizar o firmware do seu dispositivo para a versão mais recente. Para saber mais sobre como atualizar o firmware, consulte Procedure to Upgrade the SonicWall UTM Appliance Firmware Image with Current Preferences.

DICA: Se sua interface de usuário parecer diferente da captura de tela neste artigo, talvez seja necessário atualizar o firmware do seu dispositivo para a versão mais recente. Para saber mais sobre como atualizar o firmware, consulte Procedure to Upgrade the SonicWall UTM Appliance Firmware Image with Current Preferences.

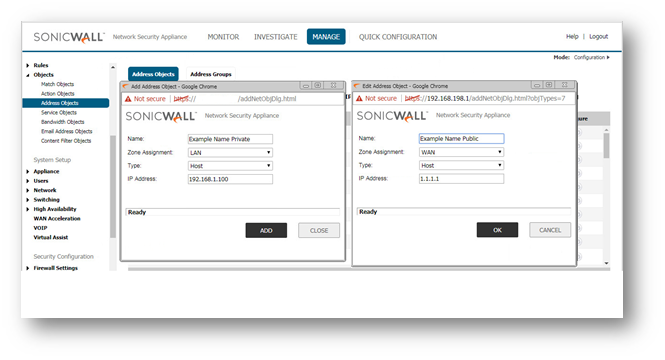

Criar os Objetos de Endereço necessários

- Faça login na GUI do SonicWall.

- Clique em Manage no menu de navegação superior.

- Clique em Objects | Address Objects.

- Clique no botão Add a new Address object e crie dois objetos de endereço para o IP público e para o IP privado do servidor.

- Clique OK para adicionar o Objeto de Endereço à Tabela de Objetos de Endereço do SonicWall.

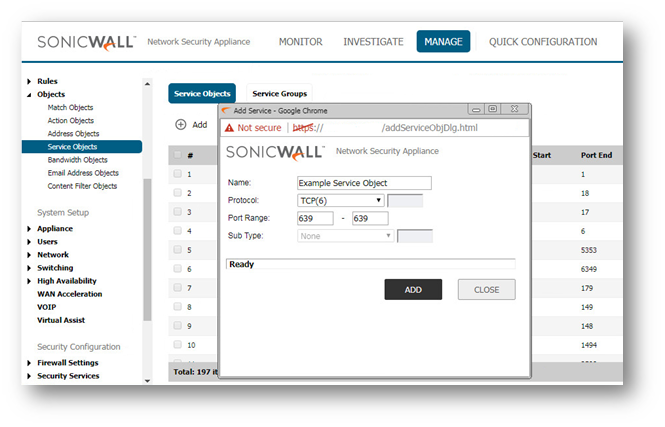

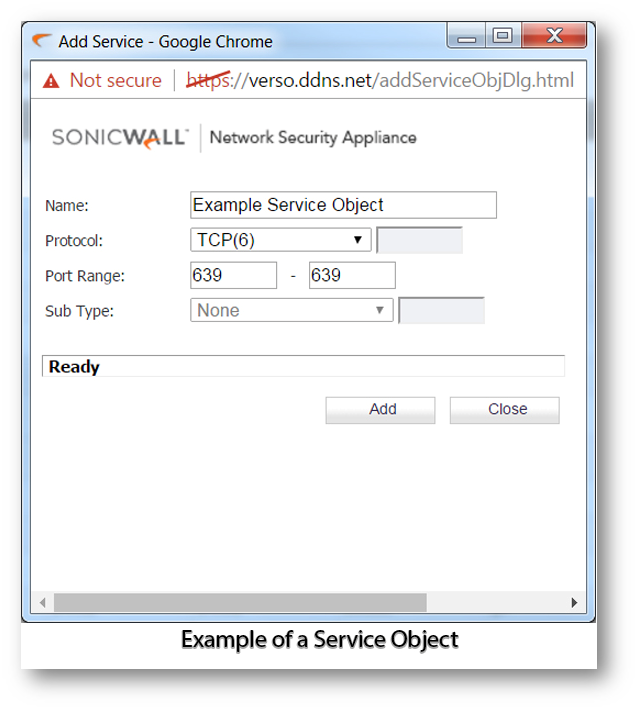

Criar os Objetos de Serviço necessários

- Clique em Manage no menu de navegação superior.

- Clique em Objects | Service Objects.

- Clique no botão Add a new Service object e crie os Objetos de Serviço necessários para as portas requeridas.

- Certifique-se de que conhece o protocolo correto para o objeto de serviço (TCP, UDP, etc.). Se você não tem certeza do protocolo em uso, execute uma Captura de Pacotes.

- Clique em OK para adicionar o Objeto de Serviço à Tabela de Objetos de Serviço da SonicWall.

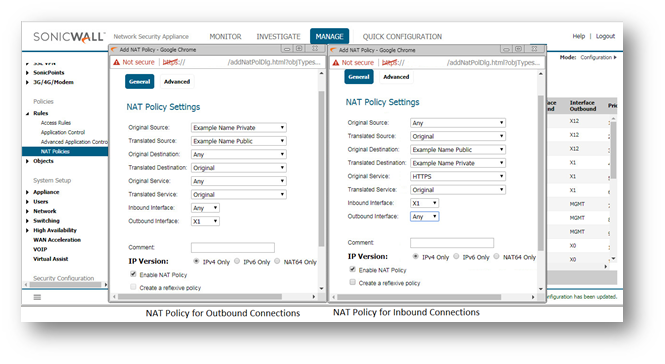

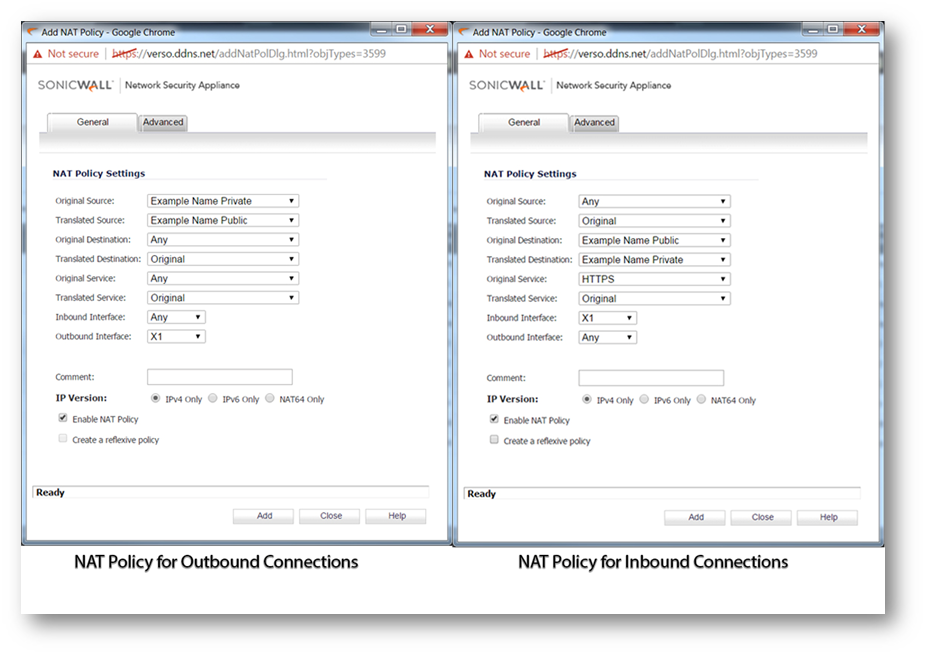

Criar as Polítias NAT adequadas que podem incluir Entrada, Saída e Loopback.

Uma política de NAT permitirá o SonicOS traduzir pacotes de entrada destinados a um endereço IP público para um endereço IP privado e / ou uma porta específica para outra porta específica. Cada Pacote contém informações sobre Portas e Endereços IP de Origem e Destino e com uma Política NAT, o SonicOS pode examinar pacotes e reescrever esses Endereços e Portas para tráfegos de entrada e saída.

- Clique em Manage no menu de navegação superior.

- Clique em Rules | NAT Policies.

- Clique no botão Add a new NAT Policy e uma janela pop-up aparecerá.

- Clique em Add para adicionar a Política NAT à Tabela de Políticas NAT da SonicWall.

NOTA:Ao criar uma Política de NAT, você pode selecionar a opção "Create a reflexive policy". Isso criará uma Política inversa automaticamente. No exemplo abaixo, adicionando uma política reflexiva para a Política NAT na esquerda, também criará uma Política NAT na direita. Esta opção não está disponível ao configurar uma Política de NAT existente, apenas ao criar uma nova Política.

NOTA:Ao criar uma Política de NAT, você pode selecionar a opção "Create a reflexive policy". Isso criará uma Política inversa automaticamente. No exemplo abaixo, adicionando uma política reflexiva para a Política NAT na esquerda, também criará uma Política NAT na direita. Esta opção não está disponível ao configurar uma Política de NAT existente, apenas ao criar uma nova Política.

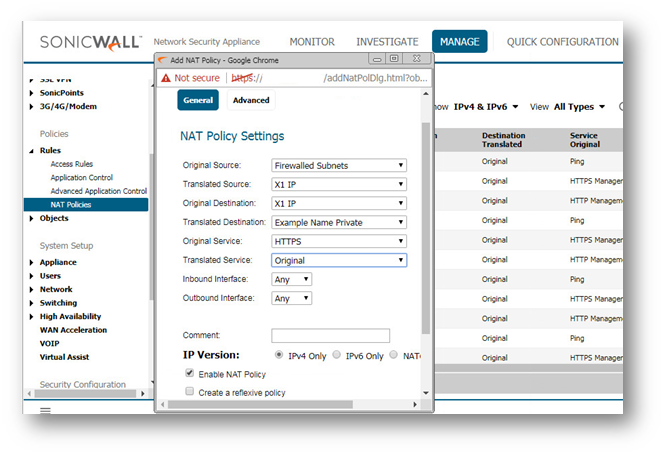

Política NAT Loopback

Uma Política de NAT de Loopback é necessária quando os Usuários na LAN / WLAN precisam acessar um servidor interno por meio de seu IP público / Nome DNS público. Esta Política irá fazer o "Loopback" do pedido dos usuários de acesso como vindo do IP público da WAN e depois traduzir para o IP Privado do Servidor. Sem uma política de NAT de Loopback interna, os usuários serão forçados a usar o IP Privado do Servidor para acessá-lo, que tipicamente criará problemas com o DNS.

Se você deseja acessar este servidor de outras zonas internas usando o endereço IP público Http://1.1.1.1, considere criar uma Política NAT de Loopback.

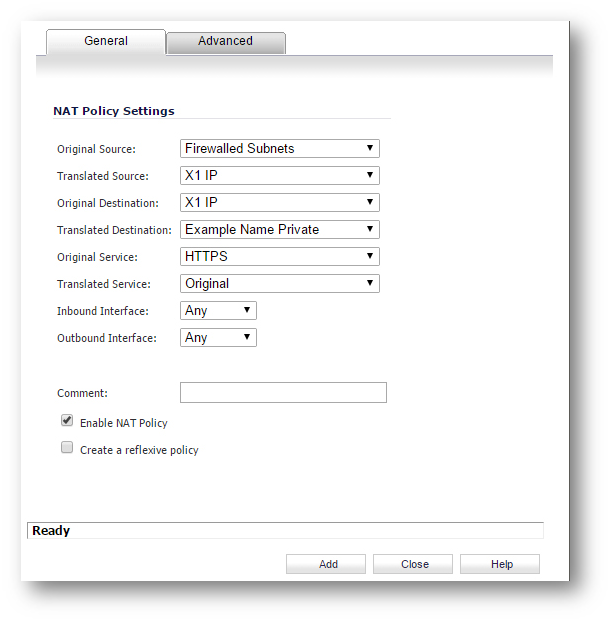

- Original Source: Firewalled Subnets

- Translated Source: X1 IP

- Original Destination: X1 IP

- Translated Destination: Exemplo Nome Privado

- Original Service: HTTPS

- Translated Service: Original

- Inbound Interface: Any

- Outbound Interface: Any

- Comment: Política Loopback

- Enable NAT Policy: Marcado

- Create a reflexive policy: Desmarcado

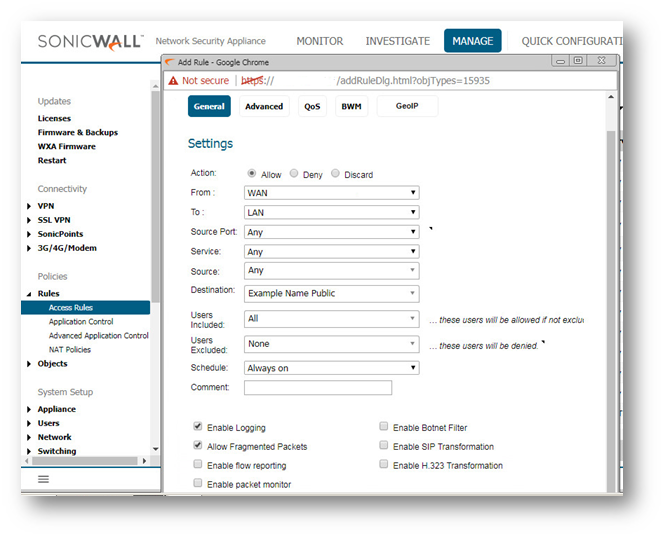

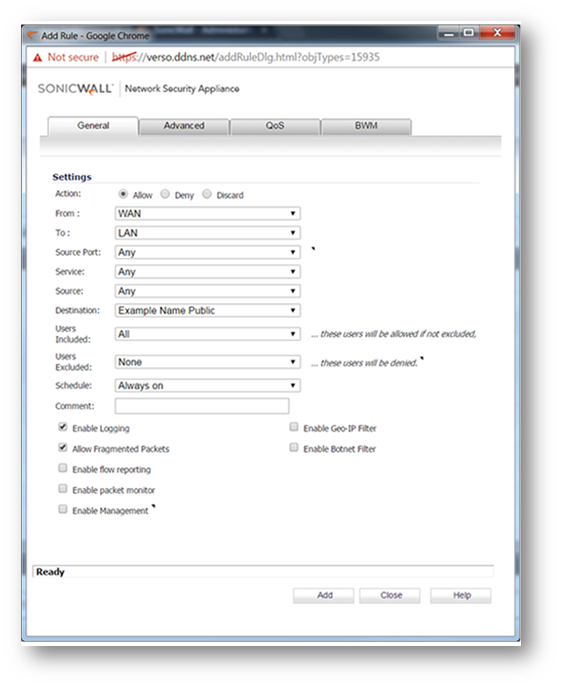

Criar as Regras de Acesso de Firewall necessárias

- Clique em Manage no menu de navegação superior.

- Clique em Rules | Access Rules.

- Selecione o tipo de exibição como Matrix e selecione sua WAN para a regra de acesso à zona apropriada. (Esta será a Zona em que o IP Privado do Servidor reside.)

- Clique no botão Add a new entry/Add... e na janela pop-up, crie a Regra de acesso necessária configurando os campos como mostrado abaixo.

- Clique em Add quando terminado.

Resolution for SonicOS 6.2 and Below

The below resolution is for customers using SonicOS 6.2 and earlier firmware. For firewalls that are generation 6 and newer we suggest to upgrade to the latest general release of SonicOS 6.5 firmware.

Abrir Portas manualmente / habilitar encaminhamento de Portas para permitir o tráfego da Internet para um Servidor atrás do SonicWall usando o SonicOS envolve as seguintes etapas.

- Criar os Objetos de Endereço necessários.

- Criar as Polítias NAT adequadas que podem incluir Entrada, Saída e Loopback.

- Criar as Regras de Acesso necessárias 'Firewall Access Rules'.

Essas etapas também permitirão que você habilite a Tradução de Endereço de Porta (PAT) com ou sem alterar os endereços IP envolvidos. As etapas para configurar PAT estão incluídas no final deste artigo.

DICA: O Servidor Público Wizard é uma maneira direta e simples de fornecer acesso público a um Servidor interno através do SonicWall. O Servidor Público Wizard simplificará as três etapas acima, solicitando informações e criando as configurações necessárias automaticamente.

DICA: O Servidor Público Wizard é uma maneira direta e simples de fornecer acesso público a um Servidor interno através do SonicWall. O Servidor Público Wizard simplificará as três etapas acima, solicitando informações e criando as configurações necessárias automaticamente.

Você pode aprender mais sobre o Servidor Público Wizard lendo How to open ports using the SonicWall Public Server Wizard.

ATENÇÃO: O dispositivo de segurança SonicWall é gerenciado por HTTP (Porta 80) e HTTPS (Porta 443), sendo o gerenciamento HTTPS ativado por padrão. Se você estiver usando um ou mais dos Endereços IP da WAN para o encaminhamento da porta HTTP / HTTPS para um servidor, então você deve alterar a Porta de Gerenciamento para uma Porta não utilizada ou mudar a Porta ao navegar o seu Servidor via NAT ou outro método.

ATENÇÃO: O dispositivo de segurança SonicWall é gerenciado por HTTP (Porta 80) e HTTPS (Porta 443), sendo o gerenciamento HTTPS ativado por padrão. Se você estiver usando um ou mais dos Endereços IP da WAN para o encaminhamento da porta HTTP / HTTPS para um servidor, então você deve alterar a Porta de Gerenciamento para uma Porta não utilizada ou mudar a Porta ao navegar o seu Servidor via NAT ou outro método.

Visão Geral do Cenário

O seguinte passo a passo detalha como permitir o tráfego HTTPS da Internet para um servidor na LAN. Uma vez que a configuração esteja completa, os usuários da Internet podem acessar o servidor através do endereço IP público da WAN do SonicWall. Embora os exemplos abaixo mostrem a Zona LAN e o HTTPS (Porta 443), eles podem ser aplicados para qualquer Zona e qualquer Porta que seja necessária. Da mesma forma, o endereço IP da WAN pode ser substituído por qualquer IP público que seja encaminhado para o SonicWall, como um intervalo público fornecido por uma provedora.

DICA: Se sua interface de usuário parecer diferente da captura de tela neste artigo, talvez seja necessário atualizar o firmware do seu dispositivo para a versão mais recente. Para saber mais sobre como atualizar o firmware, consulte Procedure to Upgrade the SonicWall UTM Appliance Firmware Image with Current Preferences.

DICA: Se sua interface de usuário parecer diferente da captura de tela neste artigo, talvez seja necessário atualizar o firmware do seu dispositivo para a versão mais recente. Para saber mais sobre como atualizar o firmware, consulte Procedure to Upgrade the SonicWall UTM Appliance Firmware Image with Current Preferences.

Criar os Objetos de Endereço necessários

- Faça login na GUI do SonicWall.

- Clique em Network | Address Objects.

- Clique no botão Add a new Address object e crie dois Objetos de Endereço para o IP público e para o IP privado do servidor.

- Clique em OK para adicionar o objeto de endereço à tabela de objetos de endereço do SonicWall.

Criar os Objetos de Serviço necessários

- Clique em Network | Service Objects.

- Clique no botão Add a new Service object e crie os Objetos de Serviço necessários para as portas requeridas.

- Certifique-se de que conhece o protocolo correto para o objeto de serviço (TCP, UDP, etc.). Se você não tem certeza do protocolo em uso, execute uma Captura de Pacotes.

- Clique em OK para adicionar o objeto de serviço à tabela de objetos de serviço da SonicWall.

Criar as Polítias NAT adequadas que podem incluir Entrada, Saída e Loopback.

Uma política de NAT permitirá o SonicOS traduzir pacotes de entrada destinados a um endereço IP público para um endereço IP privado e / ou uma porta específica para outra porta específica. Cada Pacote contém informações sobre Portas e Endereços IP de Origem e Destino e com uma Política NAT, o SonicOS pode examinar pacotes e reescrever esses Endereços e Portas para tráfegos de entrada e saída.

- Clique em Network | NAT Policies.

- Clique no botão Add a new NAT Policy e uma janela pop-up aparecerá.

- Clique Add para adicionar a Política NAT à Tabela de Política NAT do SonicWall.

NOTA:Ao criar uma Política de NAT, você pode selecionar a opção "Create a reflexive policy". Isso criará uma Política inversa automaticamente, no exemplo abaixo, adicionando uma política reflexiva para a Política NAT na esquerda, também criará uma Política NAT na direita. Esta opção não está disponível ao configurar uma Política de NAT existente, apenas ao criar uma nova Política.

NOTA:Ao criar uma Política de NAT, você pode selecionar a opção "Create a reflexive policy". Isso criará uma Política inversa automaticamente, no exemplo abaixo, adicionando uma política reflexiva para a Política NAT na esquerda, também criará uma Política NAT na direita. Esta opção não está disponível ao configurar uma Política de NAT existente, apenas ao criar uma nova Política.

Política NAT Loopback

Uma Política de NAT de Loopback é necessária quando os Usuários na LAN / WLAN precisam acessar um servidor interno por meio de seu IP público / Nome DNS público. Esta Política irá fazer o "Loopback" do pedido dos usuários de acesso como vindo do IP público da WAN e depois traduzir para o IP Privado do Servidor. Sem uma política de NAT de Loopback interna, os usuários serão forçados a usar o IP Privado do Servidor para acessá-lo, que tipicamente criará problemas com o DNS.

Se você deseja acessar este servidor de outras zonas internas usando o endereço IP público Http://1.1.1.1, considere criar uma Política NAT de Loopback.

- Original Source: Firewalled Subnets

- Translated Source: X1 IP

- Original Destination: X1 IP

- Translated Destination: Exemplo Nome Privado

- Original Service: HTTPS

- Translated Service: Original

- Inbound Interface: Any

- Outbound Interface: Any

- Comment: Política Loopback

- Enable NAT Policy: Marcado

- Create a reflexive policy: Desmarcado

Criar as Regras de Acesso de Firewall necessárias

- Clique em Firewall | Access Rules.

- Selecione o tipo de exibição como Matrix e selecione sua WAN para a regra de acesso à zona apropriada. (Esta será a Zona em que o IP Privado do Servidor reside.).

- Clique no botão Add a new entry/Add... e, na janela pop-up, crie a Regra de acesso necessária, configurando os campos como mostrado abaixo.

- Clique em Add quando terminado.

Related Articles

- Como resolver "ERR_CONNECTION_TIMED_OUT" ao acessar a URL https://sso.acesso.gov.br/

- Como mudar do Modo de Política para o Modo Clássico em firewalls NSv 7.1.x?

- Como resolver o erro: Este número de série já é usado em firewalls NSv Sonicwall.

Categories

- Firewalls > SonicWall SuperMassive 9000 Series > Networking

- Firewalls > TZ Series > Networking

- Firewalls > NSa Series > Networking

YES

YES NO

NO