-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

Como posso configurar uma VPN Site to Site usando Main Mode?

Description

Este artigo detalha como configurar uma VPN Site-to-Site usando o Main Mode, que requer que o SonicWall e o firewall remoto tenham endereços IP públicos estáticos..

Resolution

Resolução para SonicOS 7.X

Esta versão inclui mudanças significativas na interface do usuário e muitos novos recursos que são diferentes do SonicOS 6.5 e firmware anterior. A resolução abaixo é para clientes que usam o firmware SonicOS 7.X.

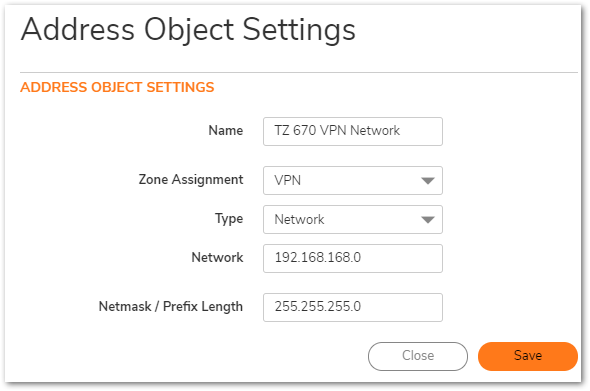

Criando address objects para as sub-redes VPN

- Logue na interface de gerenciamento do SonicWall.

- Clique em Object no topo do menu de navegação.

- Vá em Match Objects|Addresses, clique em Add.

No TZ 670 (Site B)

No TZ 570P (Site A)

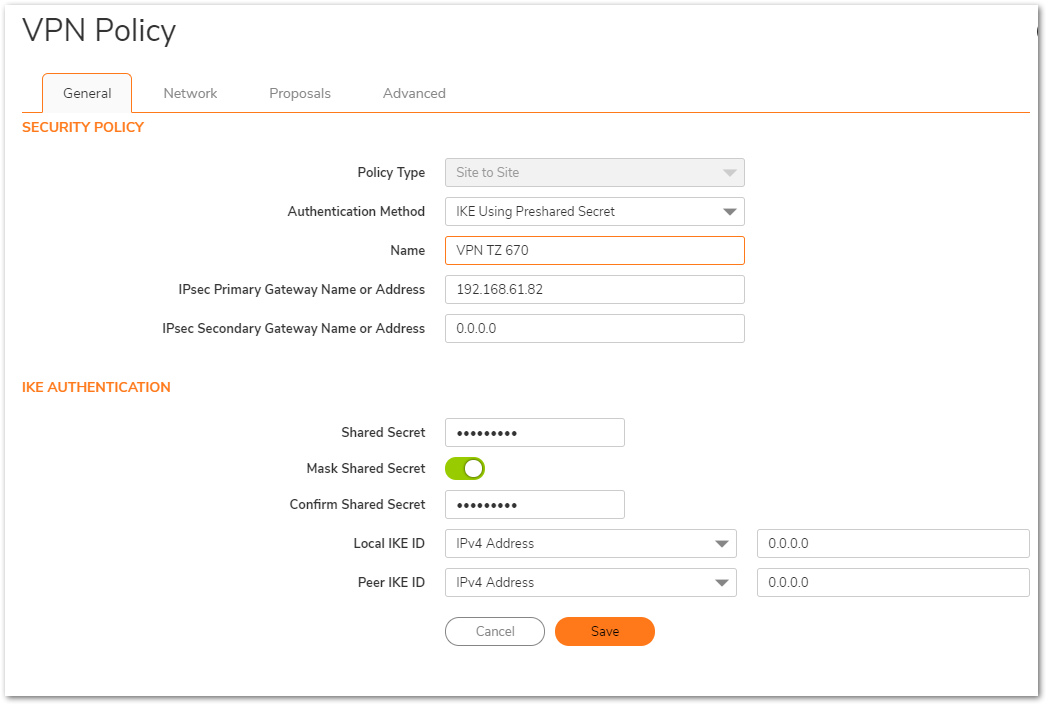

Configurando a VPN policy no Site A SonicWall

- Clique em Network no topo do menu de navegação.

- Vá para IPSec VPN | Rules and Settings, clique em Add. A janela de VPN policy será aberta.

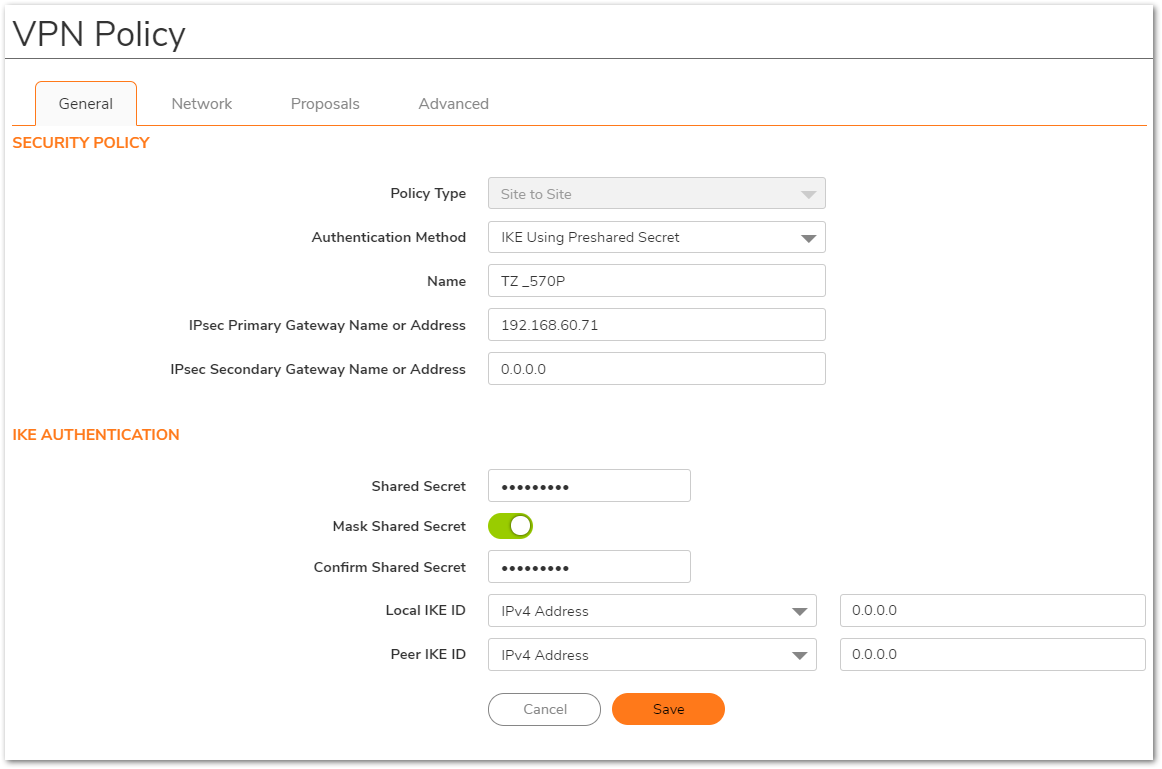

- Clique na aba General.

- Selecione IKE using Preshared Secret no menu Authentication Method.

- Digite o nome da política no campo Name.

- Digite o WAN IP address do conexão remota no campo IPSec Primary GatewayName or Address (TZ 670 WAN IP address).

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address.

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address. - Digite o Shared Secret password nos campos Shared Secret e Confirm Shared Secret. O Shared Secret deve ter pelo menos 4 caracteres e conter números e letras.

- Opcionalmente, você poderá especificar o Local IKE ID e Peer IKE ID para essa política. Por padrão, o IP Address (ID_IPv4_ADDR) é usado nas negociações em Main Mode e o SonicWall Identifier (ID_USER_FQDN) para Aggressive Mode.

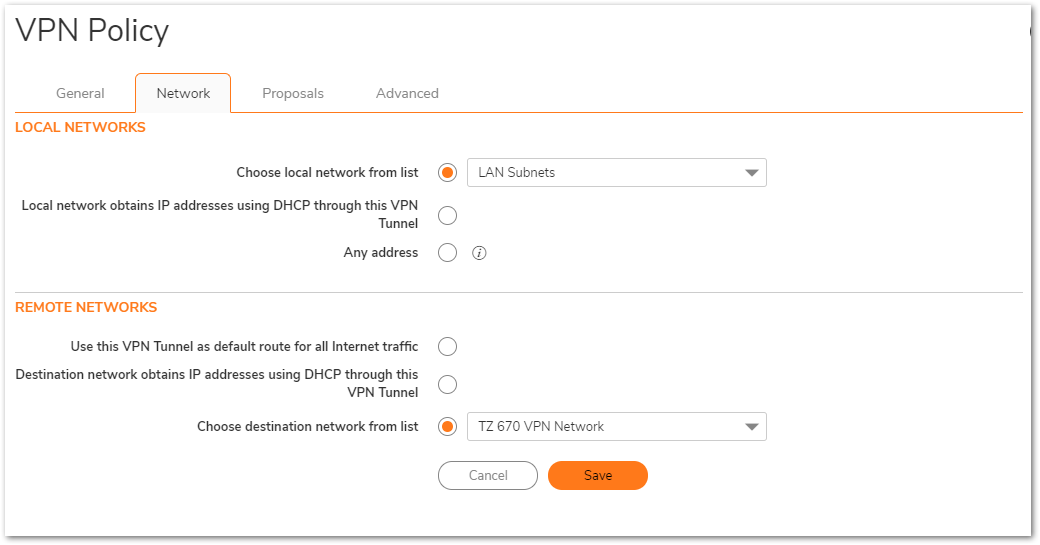

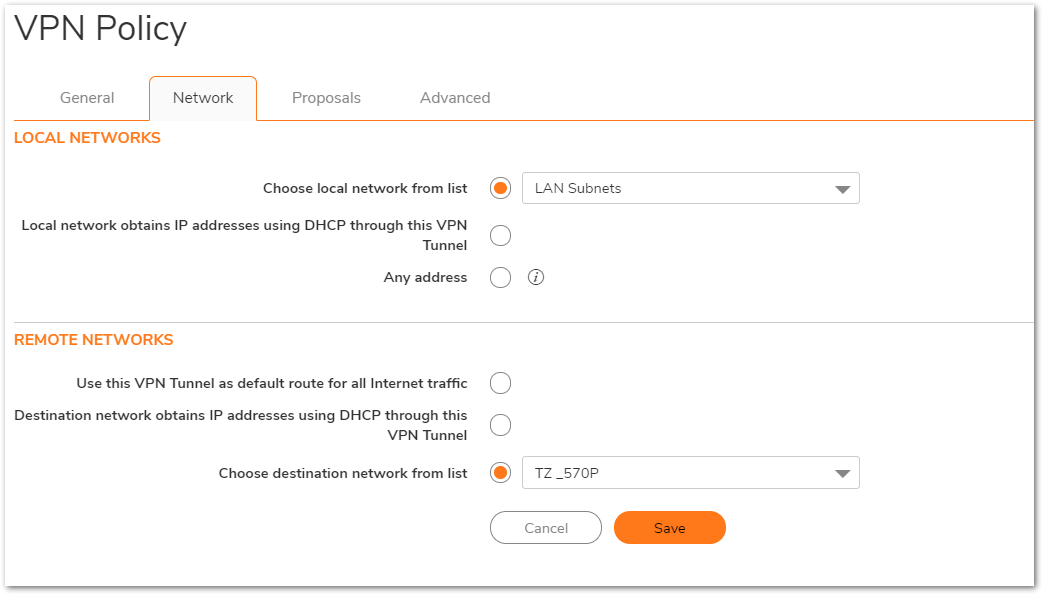

- Clique na aba Network.

- Em Local Networks, para selecionar a rede local, vá em Choose local network from list: e selecione o address object (LAN Subnets).

Em Destination Networks, para selecionar a rede remota, vá em Choose destination network from list: e selecione o address object (TZ -670 VPN Network)

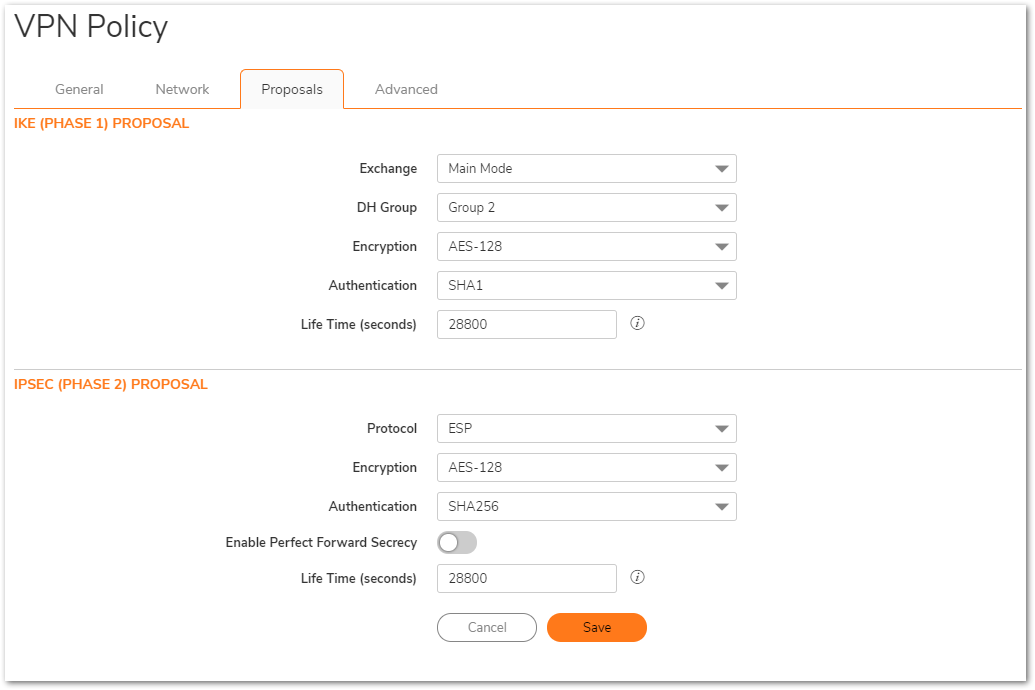

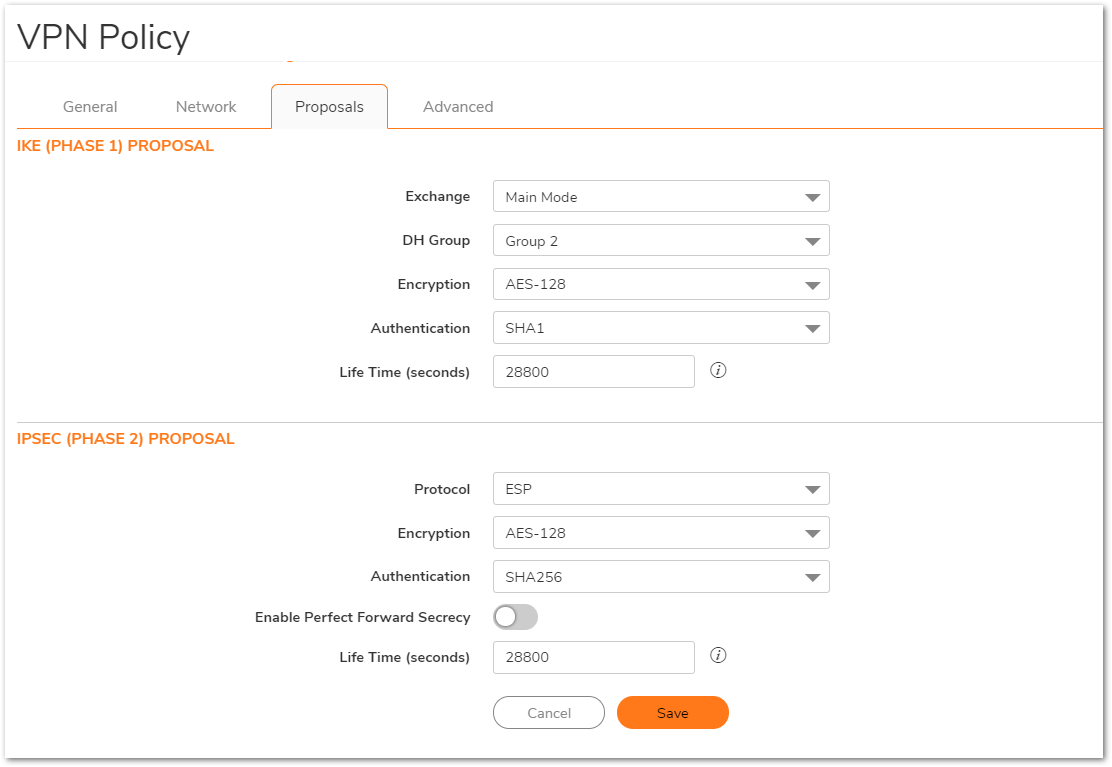

- Clique na aba Proposals.

- Em IKE (Phase 1) Proposal, selecione Main Mode em Exchange.

- Em IKE (Phase 1) Proposal, os valores padrões para DH Group, Encryption, Authentication e Life Time são aceitáveis para a maioria das configurações VPN. Certifique-se que a os valores da Phase 1 estão iguais no outro firewall. Você poderá escolher AES-128, AES-192, or AES-256 no menu Authentication ao invés de 3DES para aprimorar a segurança da autenticação.

- Em IPSec (Phase 2) Proposal, os valores padrões para Protocol, Encryption, Authentication, Enable Perfect Forward Secrecy, DH Group, e Lifetime são aceitáveis para a maioria das configurações de VPN. Certifique-se que a os valores da Phase 2 estão iguais no outro firewall.

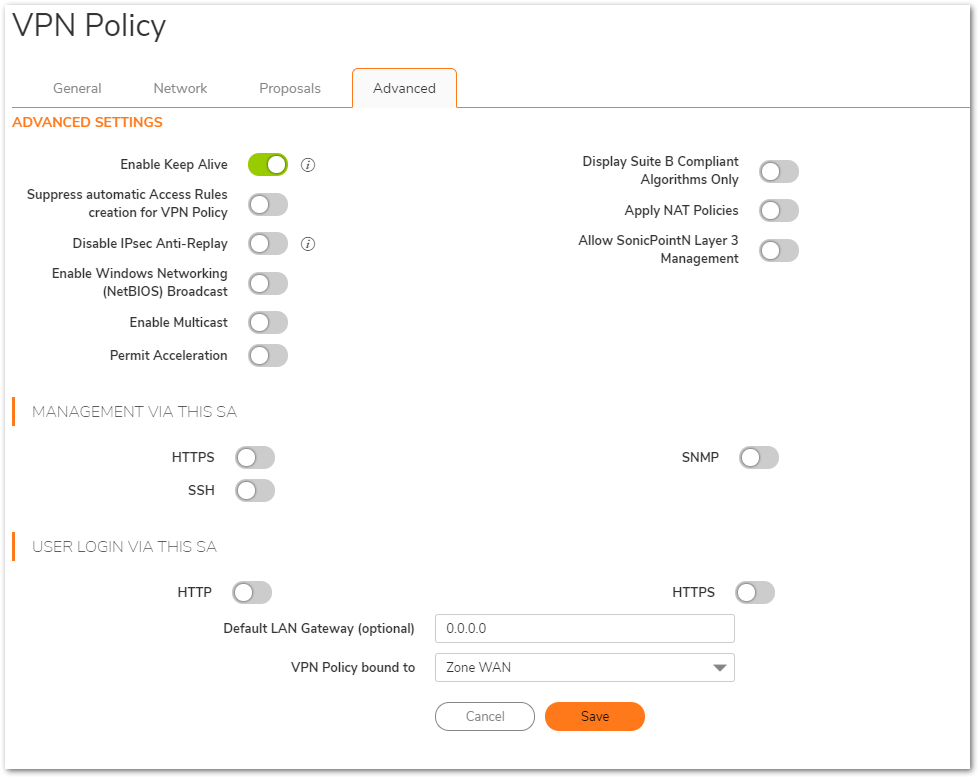

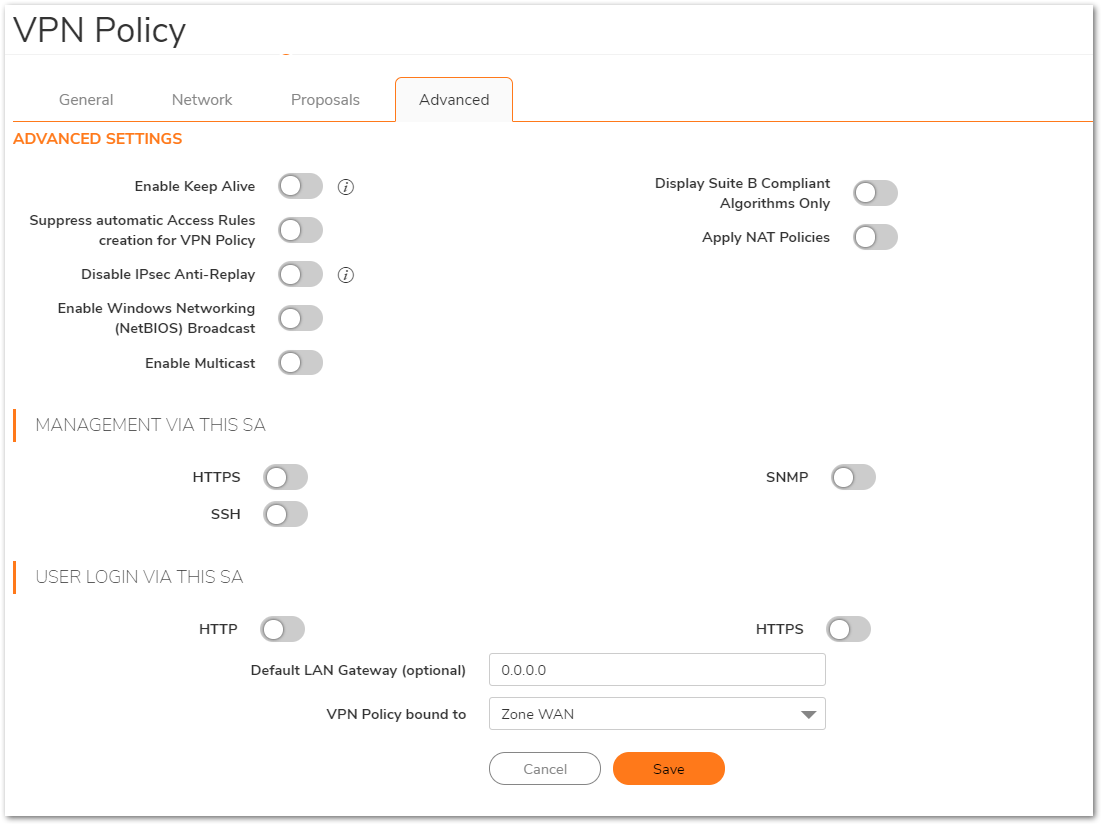

- Clique na aba Advanced.

- Selecione Enable Keep Alive para usar mensages de heartbeat entre os peers desse tunel VPN. Se uma ponta do tunel falhar, usando o Keepalives permitirá a renegociação automática do túnel assim que ambos os lados estiverem disponíveis sem necessitar de esperar pelo Life Time expirar.

- Selecione Enable Windows Networking (NetBIOS) Broadcast para permitir o acesso à rede remota usando o Windows® Network Neighborhood.

- Para gerenciar o Sonicwall local via VPN tunnel, selecione HTTP, HTTPS, ou ambos em Management via this SA. Selecione HTTP, HTTPS, ou ambos em User login via this SA para permitir que usuários loguem no firewall usando o SA.

- Se você desejar usar um roteador na LAN para o tráfego que entra neste túnel destinado a uma sub-rede desconhecida, por exemplo, se você configurou o outro lado para usar este túnel VPN como rota default para todo o tráfego da Internet, você deve inserir o endereço IP do seu roteador no campo Default LAN Gateway (optional).

- Selecione a interface ou zona no menu VPN Policy bound to. A Zone WAN é a seleção preferencial se você estiver usando o Loading Balance WAN e desejar permitir que a VPN use qualquer uma das interfaces WAN.

- Clique em Save.

Configurando a VPN policy no Site B SonicWall

- Clique em Network no topo do menu de navegação.

- Vá para IPSec VPN | Rules and Settings, clique em Add. A janela de VPN policy será aberta.

- Clique na aba General.

- Selecione IKE using Preshared Secret no menu Authentication Method.

- Digite o nome da política no campo Name.

- Digite o WAN IP address do conexão remota no campo IPSec Primary GatewayName or Address (TZ 570P WAN IP address).

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address.

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address. - Digite o Shared Secret password nos campos Shared Secret e Confirm Shared Secret. O Shared Secret deve ter pelo menos 4 caracteres e conter números e letras.

- Opcionalmente, você poderá especificar o Local IKE ID e Peer IKE ID para essa política. Por padrão, o IP Address (ID_IPv4_ADDR) é usado nas negociações em Main Mode e o SonicWall Identifier (ID_USER_FQDN) para Aggressive Mode.

- Clique na aba Network.

- Em Local Networks, para selecionar a rede local, vá em Choose local network from list: e selecione o address object (LAN Subnets).

Em Destination Networks, para selecionar a rede remota, vá em Choose destination network from list: e selecione o address object (TZ -570P)

- Clique na aba Proposals.

NOTA: As configurações devem ser as mesmas do Site A.

NOTA: As configurações devem ser as mesmas do Site A.

- Clique na aba Advanced.

- Selecione Enable Keep Alive para usar mensages de heartbeat entre os peers desse tunel VPN. Se uma ponta do tunel falhar, usando o Keepalives permitirá a renegociação automática do túnel assim que ambos os lados estiverem disponíveis sem necessitar de esperar pelo Life Time expirar.

- Selecione Enable Windows Networking (NetBIOS) Broadcast para permitir o acesso à rede remota usando o Windows® Network Neighborhood.

- Para gerenciar o Sonicwall local via VPN tunnel, selecione HTTP, HTTPS, ou ambos em Management via this SA. Selecione HTTP, HTTPS, ou ambos em User login via this SA para permitir que usuários loguem no firewall usando o SA.

- Se você desejar usar um roteador na LAN para o tráfego que entra neste túnel destinado a uma sub-rede desconhecida, por exemplo, se você configurou o outro lado para usar este túnel VPN como rota default para todo o tráfego da Internet, você deve inserir o endereço IP do seu roteador no campo Default LAN Gateway (optional).

- Selecione a interface ou zona no menu VPN Policy bound to. A Zone WAN é a seleção preferencial se você estiver usando o Loading Balance WAN e desejar permitir que a VPN use qualquer uma das interfaces WAN.

- Clique em Save.

Resolução para SonicOS 6.5

Esta versão inclui mudanças significativas na interface do usuário e muitos novos recursos que são diferentes do SonicOS 6.2 e firmware anterior. A resolução abaixo é para clientes que usam o firmware SonicOS 6.5.

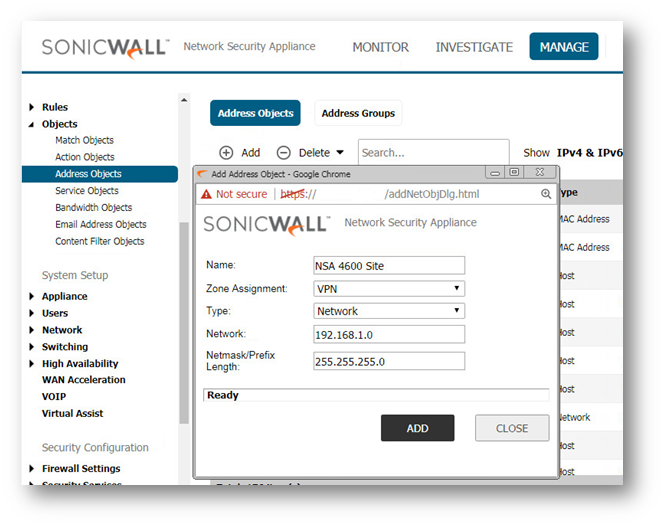

Criando address objects para as sub-redes VPN

- Logue na interface de gerenciamento do SonicWall.

- Clique em Manage no topo do menu de navegação.

- Vá em Objects | Address Objects, vá até o final da página e clique em Add.

No NSA 2650 (Site B)

No NSA 4600 (Site A)

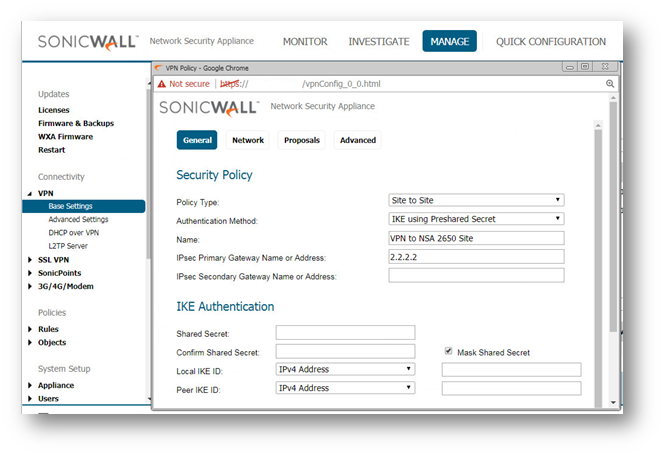

Configurando a VPN policy no Site A SonicWall

- Clique em Manage no topo do menu de navegação.

- Vá para VPN | Base Settings e clique em Add. A janela de VPN policy será aberta.

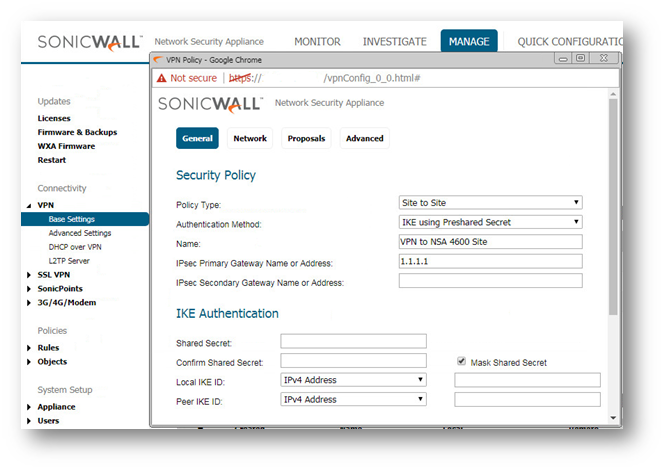

- Clique na aba General.

- Selecione IKE using Preshared Secret no menu Authentication Method.

- Digite o nome da política no campo Name.

- Digite o WAN IP address do conexão remota no campo IPSec Primary GatewayName or Address (NSA 2650's WAN IP address).

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address.

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address. - Digite o Shared Secret password nos campos Shared Secret e Confirm Shared Secret. O Shared Secret deve ter pelo menos 4 caracteres e conter números e letras.

- Opcionalmente, você poderá especificar o Local IKE ID e Peer IKE ID para essa política. Por padrão, o IP Address (ID_IPv4_ADDR) é usado nas negociações em Main Mode e o SonicWall Identifier (ID_USER_FQDN) para Aggressive Mode.

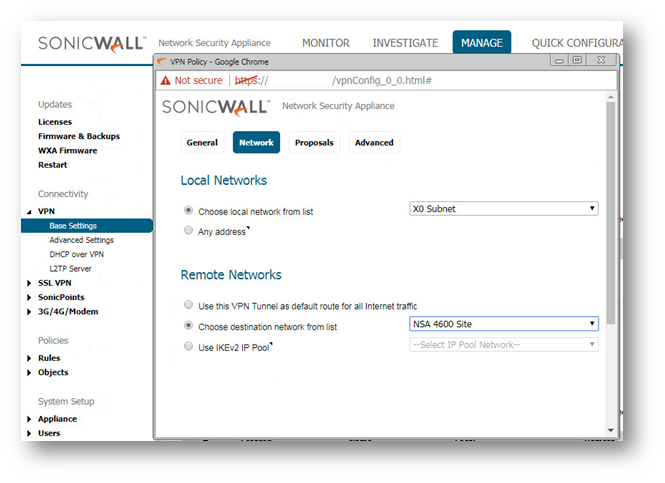

- Clique na aba Network.

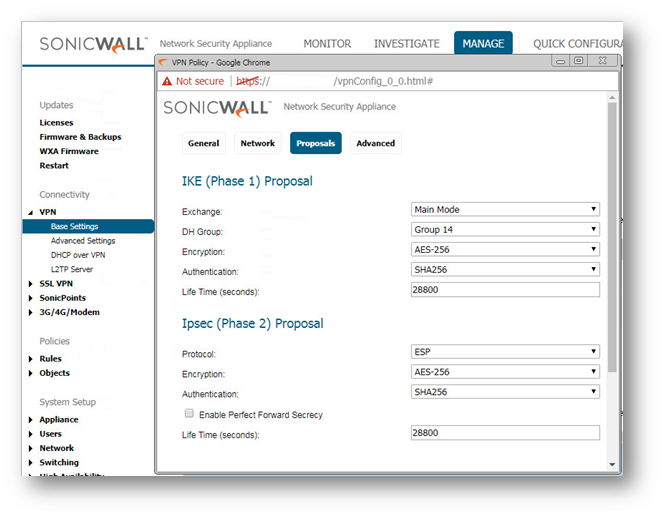

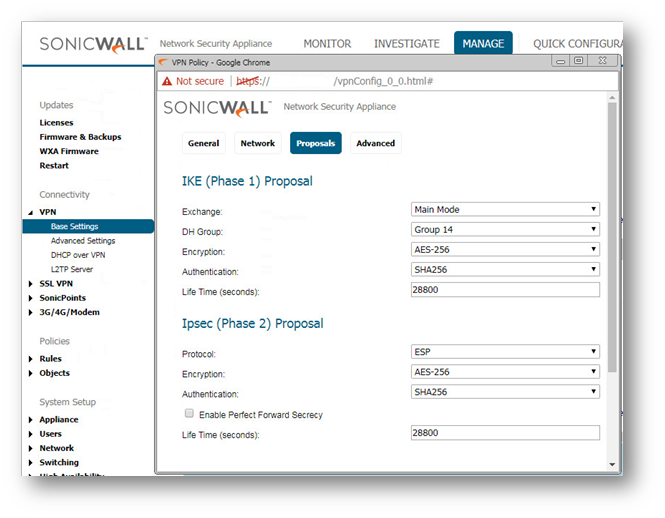

- Clique na aba Proposals.

- Em IKE (Phase 1) Proposal, selecione Main Mode em Exchange. Aggressive Mode geralmente é usado quando o endereçamento WAN é atribuído dinamicamente. IKEv2 faz com que toda a negociação aconteça por meio de protocolos IKE v2, em vez de usar IKE Phase 1 e Phase 2. Se você usar IKE v2, ambas as extremidades do túnel VPN devem usar IKE v2.

- Em IKE (Phase 1) Proposal, os valores padrões para DH Group, Encryption, Authentication e Life Time são aceitáveis para a maioria das configurações VPN. Certifique-se que a os valores da Phase 1 estão iguais no outro firewall. Você poderá escolher AES-128, AES-192, or AES-256 no menu Authentication ao invés de 3DES para aprimorar a segurança da autenticação.

- Em IPSec (Phase 2) Proposal, os valores padrões para Protocol, Encryption, Authentication, Enable Perfect Forward Secrecy, DH Group, e Lifetime são aceitáveis para a maioria das configurações de VPN. Certifique-se que a os valores da Phase 2 estão iguais no outro firewall.

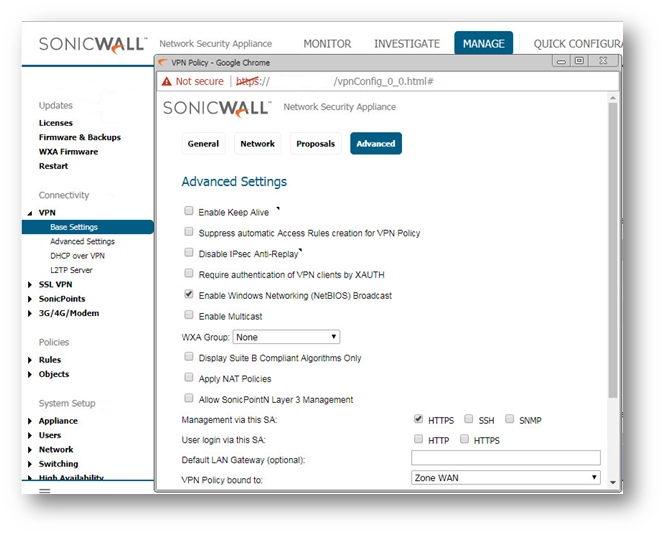

- Clique na aba Advanced.

- Selecione Enable Keep Alive para usar mensages de heartbeat entre os peers desse tunel VPN. Se uma ponta do tunel falhar, usando o Keepalives permitirá a renegociação automática do túnel assim que ambos os lados estiverem disponíveis sem necessitar de esperar pelo Life Time expirar.

- Selecione Enable Windows Networking (NetBIOS) Broadcast para permitir o acesso à rede remota usando o Windows® Network Neighborhood.

- Para gerenciar o Sonicwall local via VPN tunnel, selecione HTTP, HTTPS, ou ambos em Management via this SA. Selecione HTTP, HTTPS, ou ambos em User login via this SA para permitir que usuários loguem no firewall usando o SA.

- Se você desejar usar um roteador na LAN para o tráfego que entra neste túnel destinado a uma sub-rede desconhecida, por exemplo, se você configurou o outro lado para usar este túnel VPN como rota default para todo o tráfego da Internet, você deve inserir o endereço IP do seu roteador no campo Default LAN Gateway (optional).

- Selecione a interface ou zona no menu VPN Policy bound to. A Zone WAN é a seleção preferencial se você estiver usando o Loading Balance WAN e desejar permitir que a VPN use qualquer uma das interfaces WAN.

- Clique em Save.

Configurando a VPN policy no Site B SonicWall

- Clique em Manage no topo do menu de navegação.

- Vá para VPN | Base Settings e clique em Add. A janela de VPN policy será aberta.

- Clique na aba General.

- Selecione IKE using Preshared Secret no menu Authentication Method.

- Digite o nome da política no campo Name.

- Digite o WAN IP address do conexão remota no campo IPSec Primary GatewayName or Address (NSA 4600's WAN IP address).

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address.

DICA: Se o dispositivo remoto oferecer suporte a mais de um endpoint, você pode, opcionalmente, inserir um segundo endereço IP da conexão remota no campo IPSec Secondary Gateway Name or Address. - Digite o Shared Secret password nos campos Shared Secret e Confirm Shared Secret. O Shared Secret deve ter pelo menos 4 caracteres e conter números e letras.

- Opcionalmente, você poderá especificar o Local IKE ID e Peer IKE ID para essa política. Por padrão, o IP Address (ID_IPv4_ADDR) é usado nas negociações em Main Mode e o SonicWall Identifier (ID_USER_FQDN) para Aggressive Mode.

- Clique na aba Network.

- Em Local Networks, para selecionar a rede local, vá em Choose local network from list: e selecione o address object X0 Subnet (LAN Primary Subnet).

NOTA: DHCP over VPN não é suportado em IKEv2.

NOTA: DHCP over VPN não é suportado em IKEv2.

- Em Destination Networks, para selecionar a rede remota, vá em Choose destination network from list: e selecione o address object NSA 4600 Site (Site A network).

- Em Local Networks, para selecionar a rede local, vá em Choose local network from list: e selecione o address object X0 Subnet (LAN Primary Subnet).

- Clique na aba Proposals.

NOTA: As configurações devem ser as mesmas do Site A.

NOTA: As configurações devem ser as mesmas do Site A.

- Clique na aba Advanced.

- S

- Selecione Enable Keep Alive para usar mensages de heartbeat entre os peers desse tunel VPN. Se uma ponta do tunel falhar, usando o Keepalives permitirá a renegociação automática do túnel assim que ambos os lados estiverem disponíveis sem necessitar de esperar pelo Life Time expirar.

- Selecione Enable Windows Networking (NetBIOS) Broadcast para permitir o acesso à rede remota usando o Windows® Network Neighborhood.

- Para gerenciar o Sonicwall local via VPN tunnel, selecione HTTP, HTTPS, ou ambos em Management via this SA. Selecione HTTP, HTTPS, ou ambos em User login via this SA para permitir que usuários loguem no firewall usando o SA.

- Se você desejar usar um roteador na LAN para o tráfego que entra neste túnel destinado a uma sub-rede desconhecida, por exemplo, se você configurou o outro lado para usar este túnel VPN como rota default para todo o tráfego da Internet, você deve inserir o endereço IP do seu roteador no campo Default LAN Gateway (optional).

- Selecione a interface ou zona no menu VPN Policy bound to. A Zone WAN é a seleção preferencial se você estiver usando o Loading Balance WAN e desejar permitir que a VPN use qualquer uma das interfaces WAN.

- Clique em Save.

Related Articles

- Como resolver "ERR_CONNECTION_TIMED_OUT" ao acessar a URL https://sso.acesso.gov.br/

- Como mudar do Modo de Política para o Modo Clássico em firewalls NSv 7.1.x?

- Como resolver o erro: Este número de série já é usado em firewalls NSv Sonicwall.

YES

YES NO

NO