-

Products

-

Gen 7 Firewalls

SonicWall's Gen 7 platform-ready firewalls offer performance with stability and superior threat protection — all at an industry-leading TCO.

Read More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

Comment configurer les règles de pare-feu (Access Rules)

Description

Les règles d'accès dans SonicOS sont des outils de gestion qui vous permettent de définir des politiques d'accès entrant et sortant avec authentification des utilisateurs et permettant la gestion à distance du pare-feu. Ces politiques peuvent être configurées pour autoriser/refuser l'accès entre les zones définies par le pare-feu et les zones personnalisées.

Les règles sont classées pour une zone source spécifique à une zone de destination et sont utilisées pour IPV4/IPV6.

Les priorités des règles sont définies en fonction des zones auxquelles appartient la règle.

Plus d'informations:

Resolution

Resolution for SonicOS 7.X

This release includes significant user interface changes and many new features that are different from the SonicOS 6.5 and earlier firmware. The below resolution is for customers using SonicOS 7.X firmware.

Pour configurer des règles pour SonicOS Enhanced, le service ou le groupe de services auquel la règle s'applique doit d'abord être défini. Si ce n'est pas le cas, vous pouvez définir le service ou le groupe de services, puis créer une ou plusieurs règles pour celui-ci.

La procédure suivante décrit comment ajouter, modifier, réinitialiser les valeurs par défaut ou supprimer des règles de pare-feu pour les appliances de pare-feu SonicWALL exécutant SonicOS Enhanced.

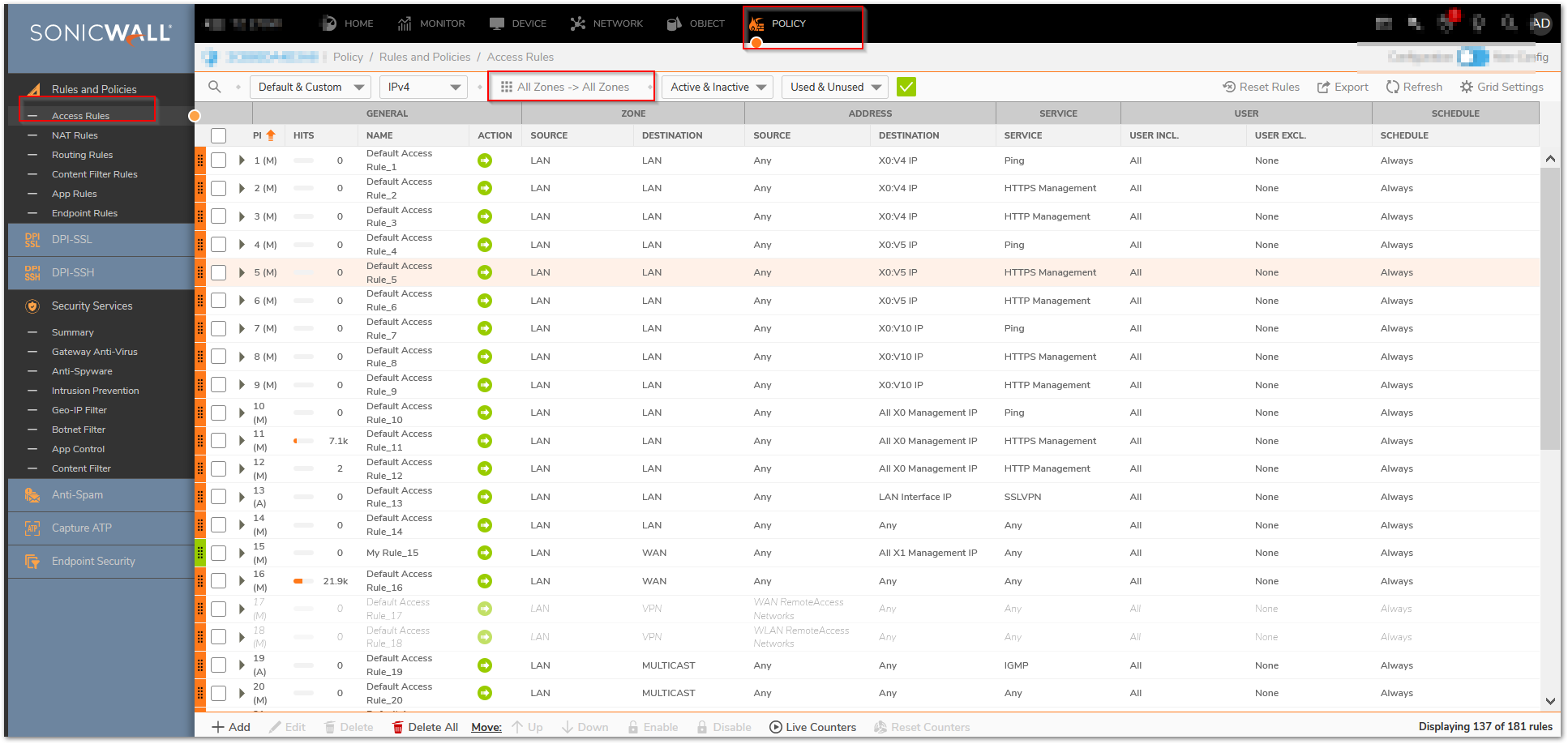

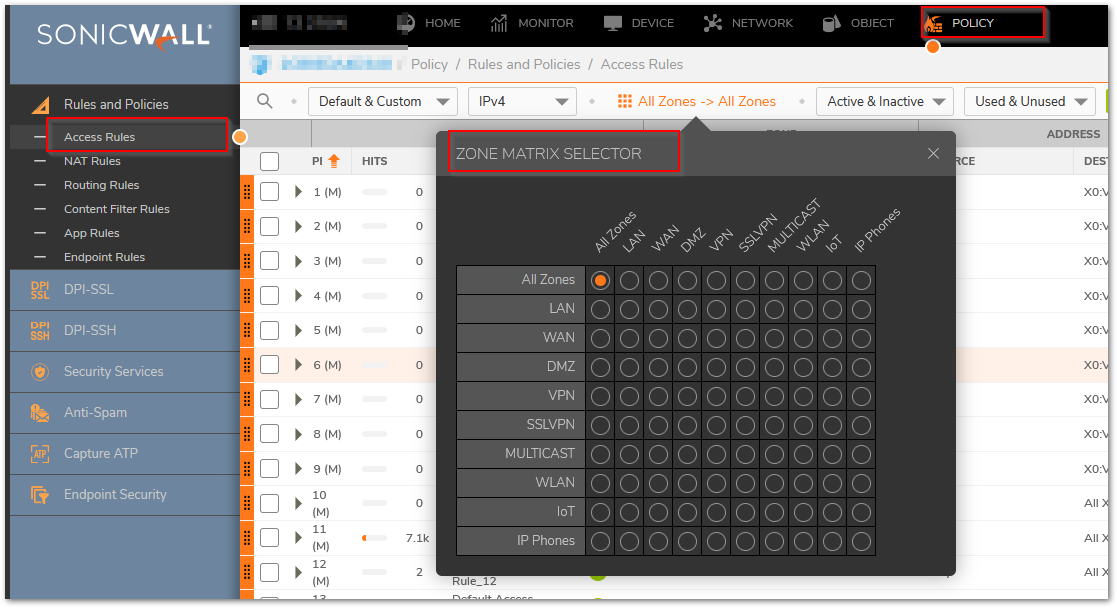

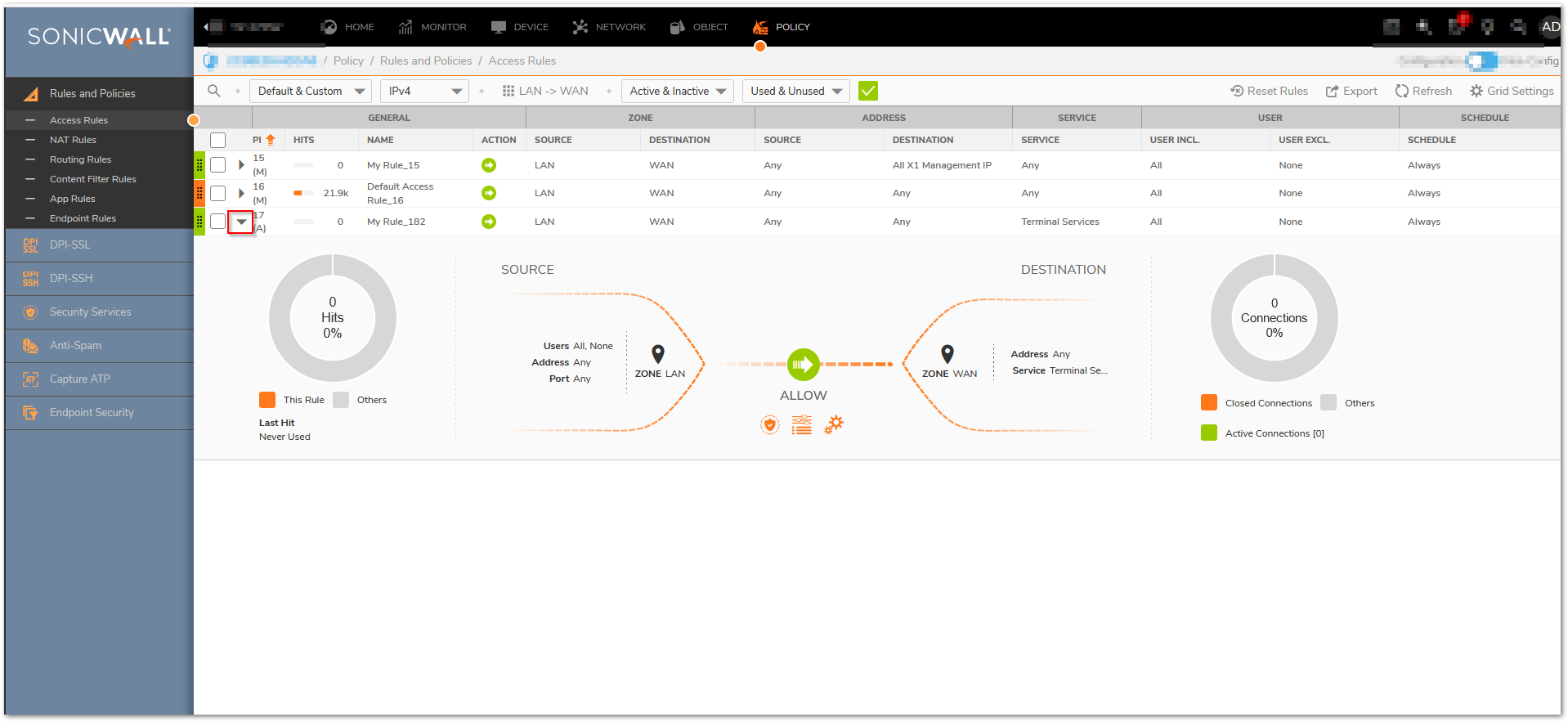

Le chemin Policy | Rules and Policies | Access rules fournit l'interface pour ajouter, supprimer et modifier les politiques. Vous pouvez également sélectionner les zones souhaitées pour le flux de trafic via le sélecteur Zone Matrix.

Création des règles d'accès au pare-feu nécessaires

- Cliquez Policy dans le menu de navigation supérieur.

- Cliquez Rules and Policies | Access Rules.

- Sélectionnez la filtre avec zone matrix selector et sélectionnez votre LAN to Appropriate Zone Access Rule. (Ce sera la zone sur laquelle réside l'adresse IP privée du serveur.)

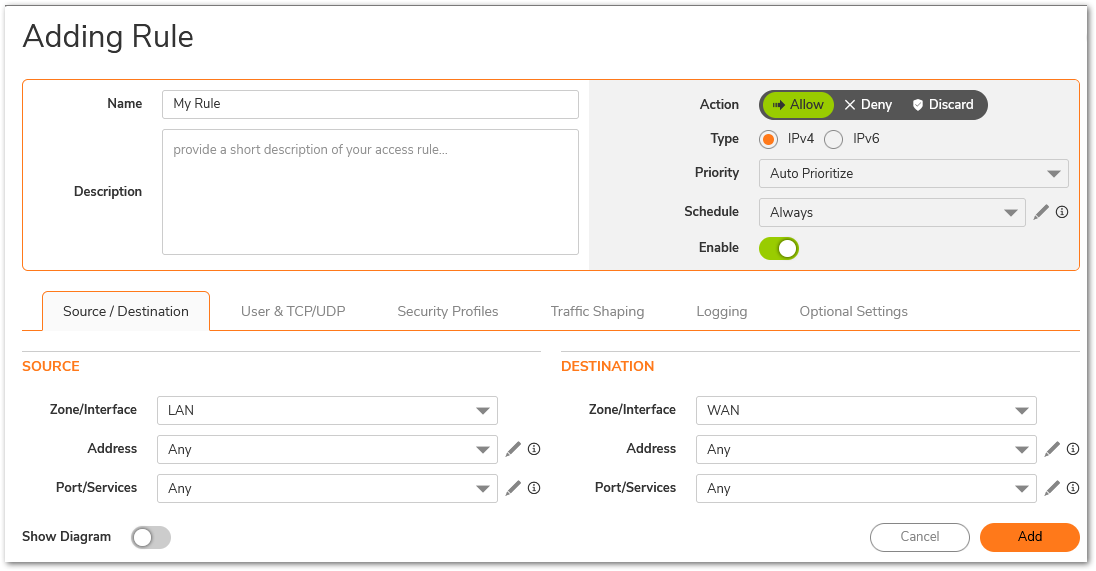

- Cliquez sur Add le bouton en bas de la page des règles d'accès et créez la règle d'accès requise en configurant les champs comme indiqué ci-dessous.

- Sélectionnez si l'accès à ce service est Allow (autorisé) ou Deny (refusé)

- Sélectionnez les zones/interfaces de et vers à partir de la source et de la destination.

- Spécifiez l'adresse source et de destination via le menu déroulant, qui répertorie les objets d'adresse personnalisés et par défaut créés.

- Spécifiez les services/ports source et de destination pour le trafic d'entrée et de sortie. Par défaut, nous pouvons conserver le service source comme Any et conserver le port de destination configuré.

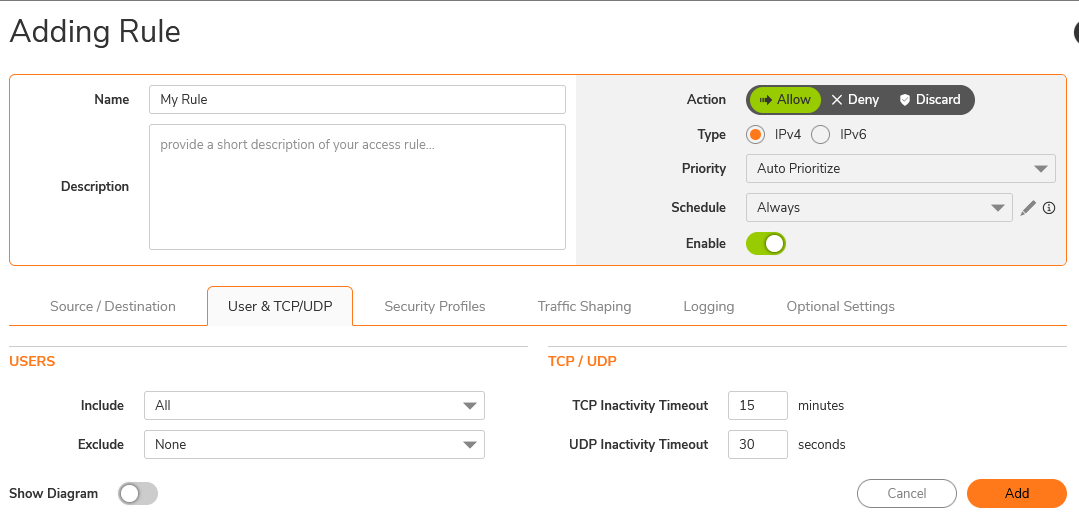

Spécifiez si cette règle s'applique à tous les utilisateurs ou à un utilisateur ou un groupe individuel dans l'option Users include and Exclude option.

- Spécifiez la durée (en minutes) pendant laquelle les connexions TCP peuvent rester actives avant la fin de la connexion dans le champ Délai d'inactivité de la connectivité TCP.

Spécifiez la durée (en secondes) pendant laquelle les connexions UDP peuvent rester inactives avant la fin de la connexion dans le champ UDP Connectivity Inactivity Timeout.

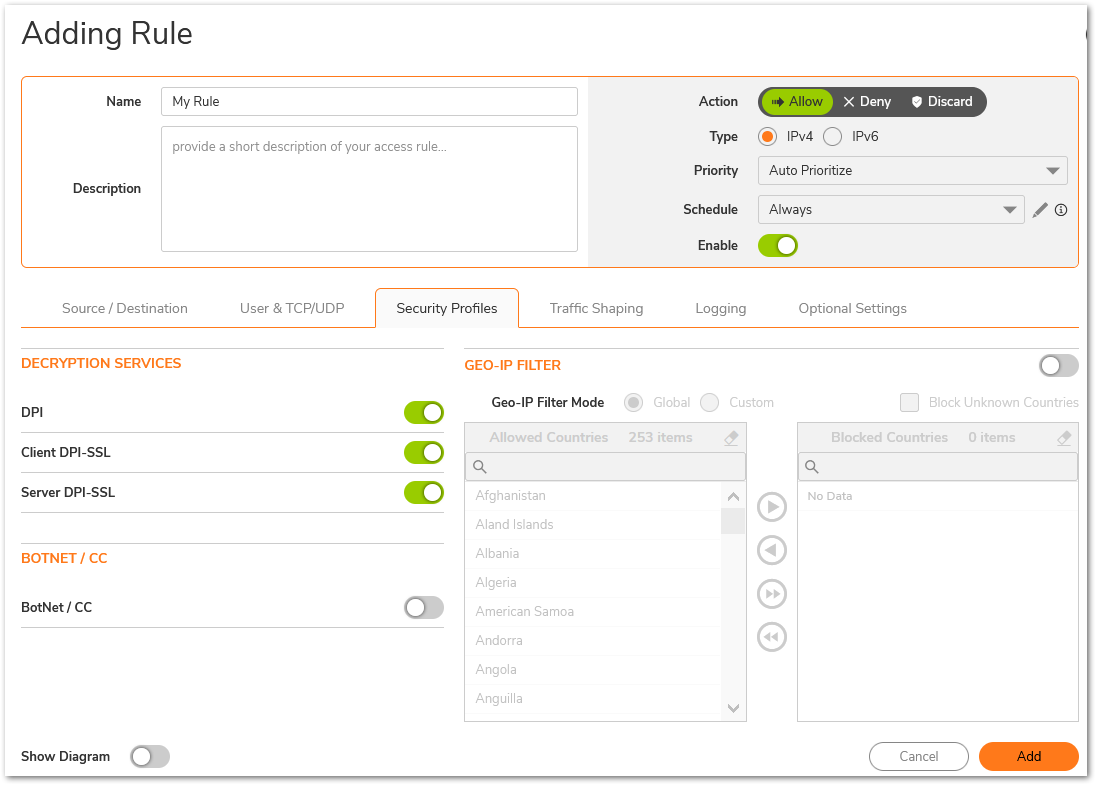

- Nous pouvons également configurer les Security Profiles (profils de sécurité) sur les règles d'accès, ce qui inclut l'activation/la désactivation des services Client DPI-SSL et Server DPI-SSL, Botnet/cc et Geo-IP en fonction des connexions de règles de pare-feu.

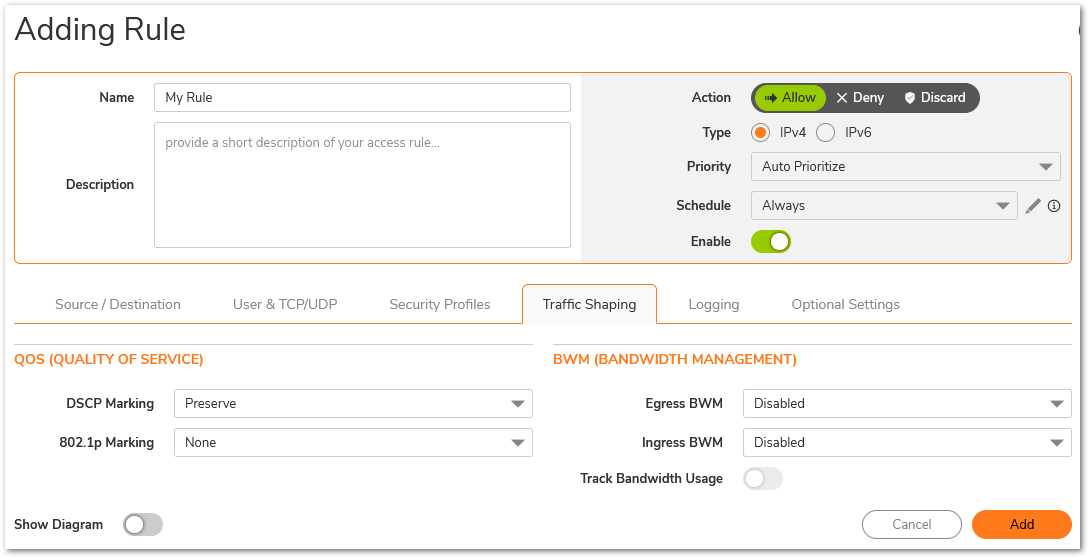

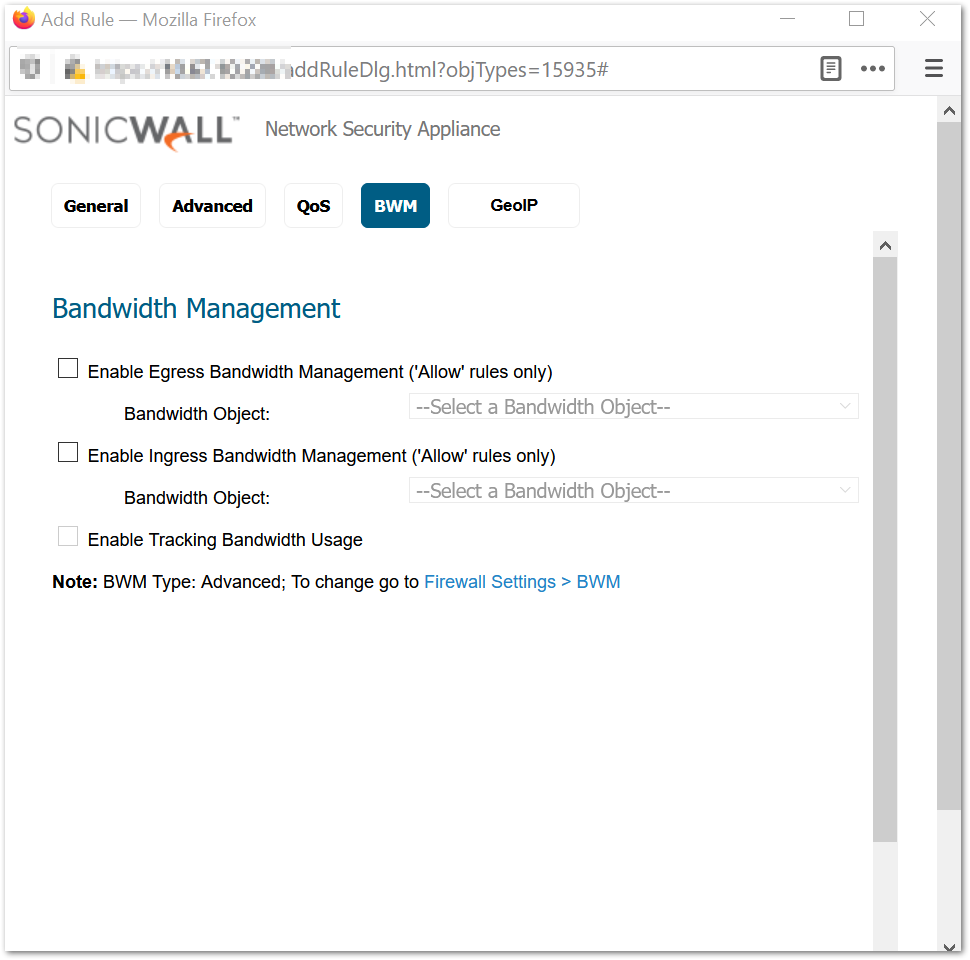

- On peut configurer la Bande passante de sortie et d'entrée ( Egress and Ingress bandwidth) sur les règles d'accès du pare-feu pour la source, la destination et les services spécifiques.

- Pour suivre l'utilisation de la bande passante pour ce service, sélectionnez Enable Track Bandwidth Usage.

Pour activer les alertes pour cette règle, sélectionnez Logging.

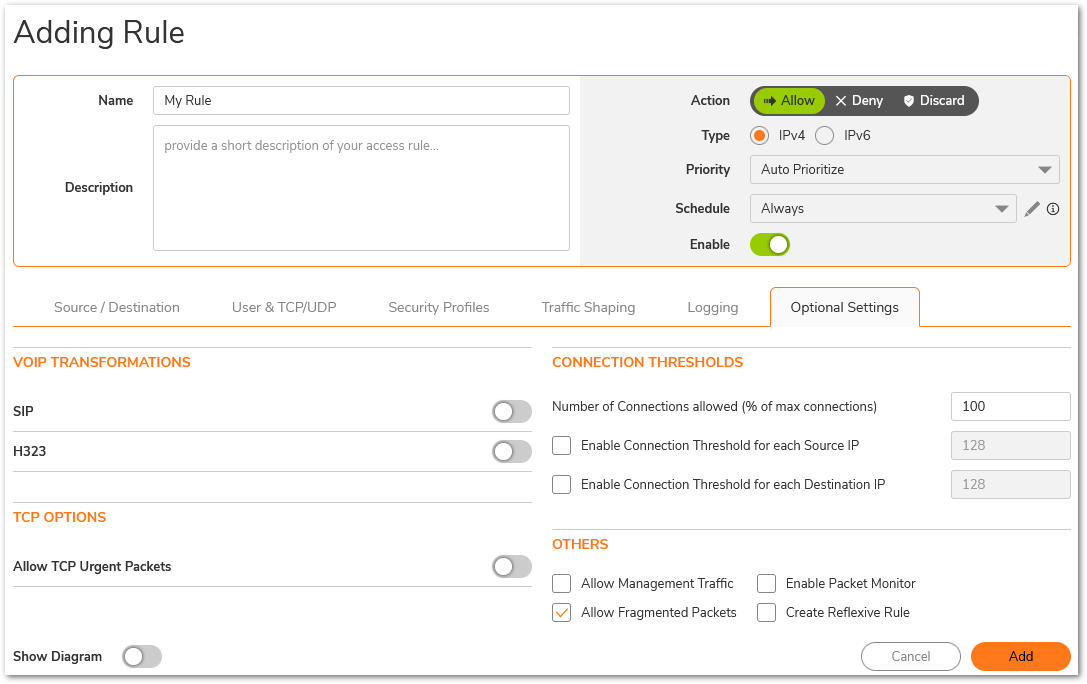

- Spécifiez le pourcentage de connexions maximales que cette règle doit autoriser dans le champ Number of connections allowed (% of maximum connections).

- Définissez une limite pour le nombre maximal de connexions autorisées par adresse IP source en sélectionnant Enable connection Threshold for each Source IP et entrez la valeur. ATTENTION : Uniquement disponible pour les règles Autoriser.

- Définissez une limite pour le nombre maximal de connexions autorisées par adresse IP de destination en sélectionnant Enable connection Threshold for each Destination IP et entrez la valeur. (Disponible uniquement pour les règles Autoriser).

- Nous pouvons selectionnez enable fragmented packets sur la règle d'accès ainsi qu'autoriser le trafic de gestion, cliquez sur Ajouter lorsque vous avez terminé.

Les règles d'accès peuvent également afficher le diagramme de flux de la règle créée comme mentionné précédemment :

Resolution for SonicOS 6.5

This release includes significant user interface changes and many new features that are different from the SonicOS 6.2 and earlier firmware. The below resolution is for customers using SonicOS 6.5 firmware.

Pour configurer des règles pour SonicOS Enhanced, le service ou le groupe de services auquel la règle s'applique doit d'abord être défini. Si ce n'est pas le cas, vous pouvez définir le service ou le groupe de services, puis créer une ou plusieurs règles pour celui-ci.

La procédure suivante décrit comment ajouter, modifier, réinitialiser les valeurs par défaut ou supprimer des règles de pare-feu pour les appliances de pare-feu SonicWALL exécutant SonicOS Enhanced.

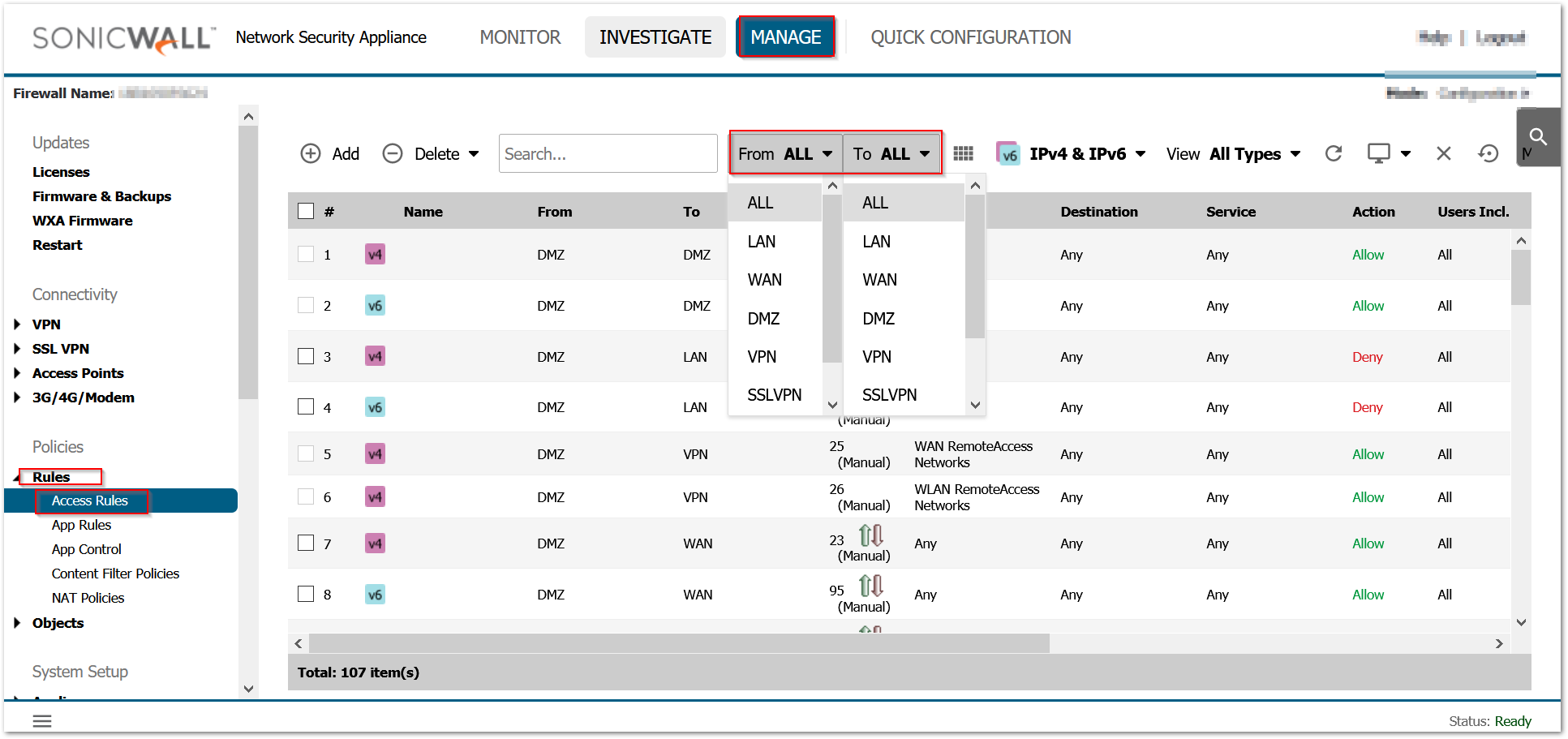

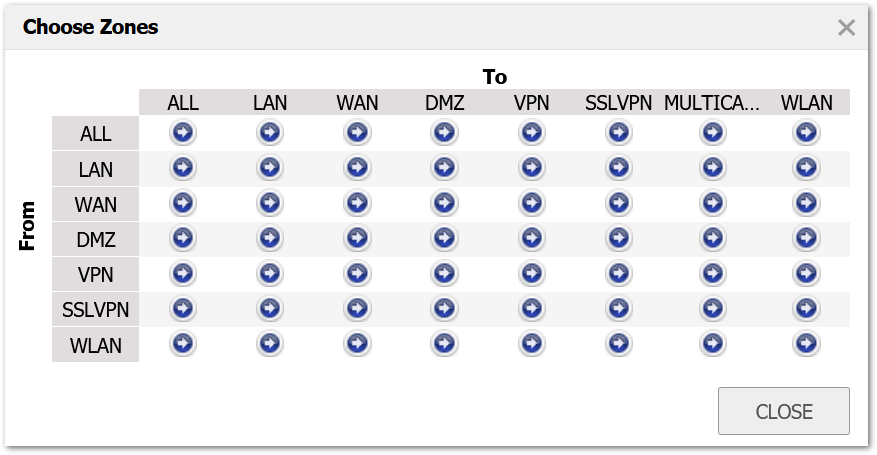

Le chemin Manage | Rules | Access rules fournit l'interface pour ajouter, supprimer et modifier les politiques. Vous pouvez également sélectionner les zones souhaitées pour le flux de trafic via le sélecteur Zone Matrix.

Création des règles d'accès au pare-feu nécessaires

- Cliquez Manage dans le menu de navigation supérieur.

- Cliquez Rules| Access Rules.

- Selectionez le filtre zone matrix selector et sélectionnez votre LAN to Appropriate Zone Access Rule. (Ce sera la zone sur laquelle réside l'adresse IP privée du serveur.)

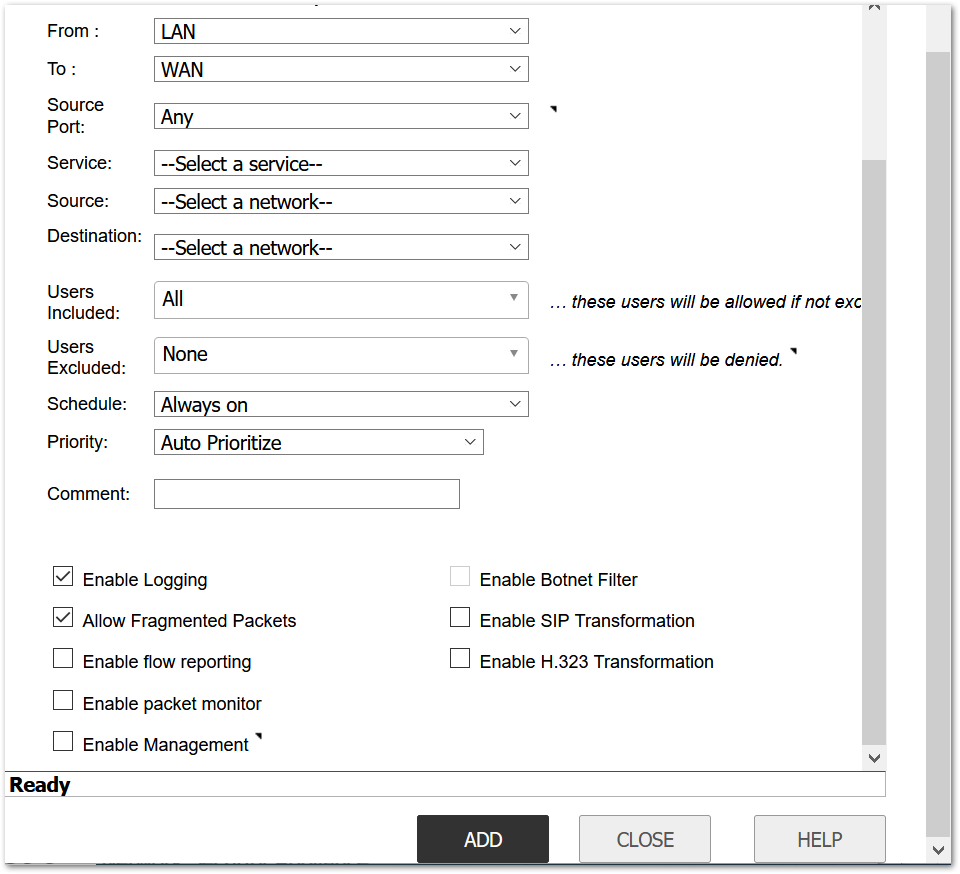

- Cliquez sur Add le bouton en bas de la page des règles d'accès et créez la règle d'accès requise en configurant les champs comme indiqué ci-dessous.

Pour activer les alertes pour cette règle, sélectionnez Logging.

- Nous pouvons selectionnez enable fragmented packets sur la règle d'accès ainsi qu'autoriser le trafic de gestion, cliquez sur Ajouter lorsque vous avez terminé.

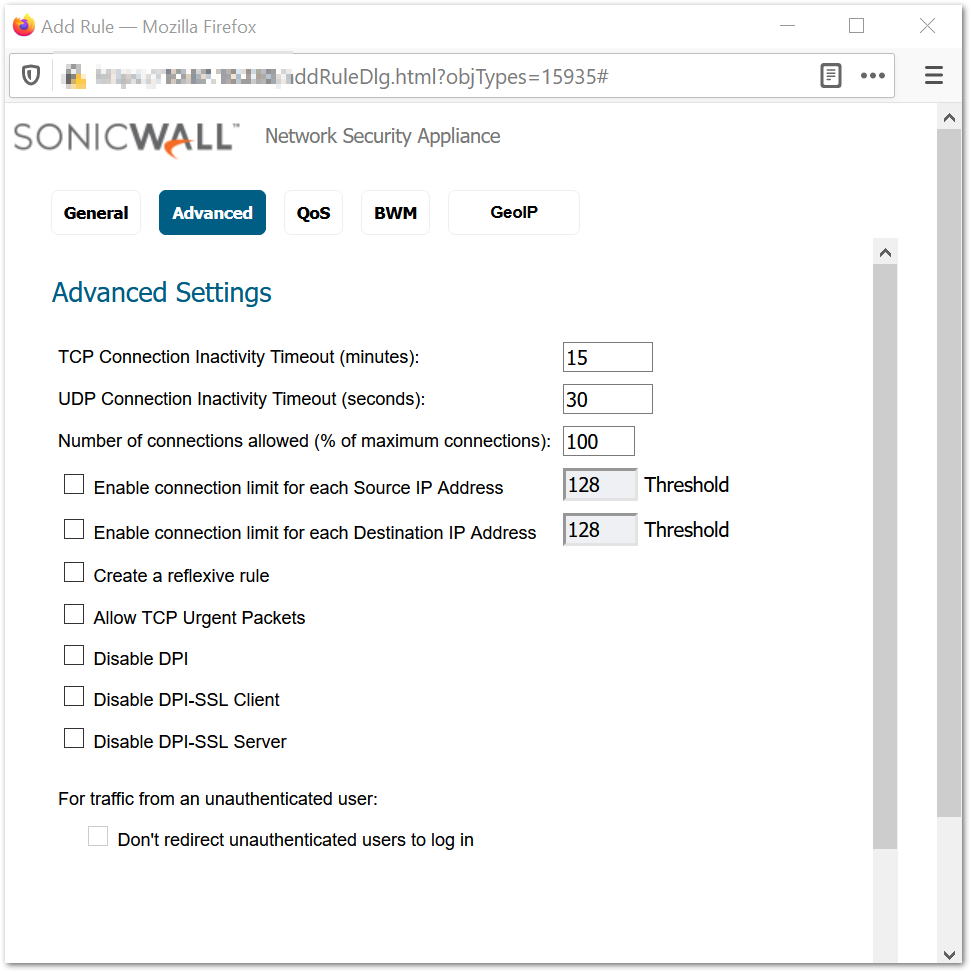

- Spécifiez la durée (en minutes) pendant laquelle les connexions TCP peuvent rester actives avant la fin de la connexion dans le champ Délai d'inactivité de la connectivité TCP.

Spécifiez la durée (en secondes) pendant laquelle les connexions UDP peuvent rester inactives avant la fin de la connexion dans le champ UDP Connectivity Inactivity Timeout.

- Nous pouvons également configurer les Security Profiles (profils de sécurité) sur les règles d'accès, ce qui inclut l'activation/la désactivation des services Client DPI-SSL et Server DPI-SSL, Botnet/cc et Geo-IP en fonction des connexions de règles de pare-feu.

- Spécifiez le pourcentage de connexions maximales que cette règle doit autoriser dans le champ Number of connections allowed (% of maximum connections).

- Définissez une limite pour le nombre maximal de connexions autorisées par adresse IP source en sélectionnant Enable connection Threshold for each Source IP et entrez la valeur. ATTENTION : Uniquement disponible pour les règles Autoriser.

- Définissez une limite pour le nombre maximal de connexions autorisées par adresse IP de destination en sélectionnant Enable connection Threshold for each Destination IP et entrez la valeur. (Disponible uniquement pour les règles Autoriser).

- On peut configurer la Bande passante de sortie et d'entrée ( Egress and Ingress bandwidth) sur les règles d'accès du pare-feu pour la source, la destination et les services spécifiques

Related Articles

- Procédure pour mettre à jour le firmware d'un UTM SonicWall en conservant les paramètres actuels

- HTTPS Handshake: Erreur SSL Handshake failure avec erreur 252 dans les logs

Categories

- Firewalls > TZ Series > Networking

- Firewalls > NSa Series > Networking

- Firewalls > SonicWall SuperMassive 9000 Series > Networking

- Firewalls > SonicWall NSA Series

YES

YES NO

NO