-

Products

-

SonicPlatform

SonicPlatform is the cybersecurity platform purpose-built for MSPs, making managing complex security environments among multiple tenants easy and streamlined.

Discover More

-

-

Solutions

-

Federal

Protect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn MoreFederalProtect Federal Agencies and Networks with scalable, purpose-built cybersecurity solutions

Learn More - Industries

- Use Cases

-

-

Partners

-

Partner Portal

Access to deal registration, MDF, sales and marketing tools, training and more

Learn MorePartner PortalAccess to deal registration, MDF, sales and marketing tools, training and more

Learn More - SonicWall Partners

- Partner Resources

-

-

Support

-

Support Portal

Find answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn MoreSupport PortalFind answers to your questions by searching across our knowledge base, community, technical documentation and video tutorials

Learn More - Support

- Resources

- Capture Labs

-

- Company

- Contact Us

サーバDPI-SSLの設定方法

Description

SonicWall DPI-SSL

Deep Packet Inspection of Secure Socket Layer(DPI-SSL)は、SonicWallのDeep Packet Inspection技術を拡張し、暗号化されたHTTPSトラフィックやその他のSSLベースのトラフィックを検査できるようにしたものです。SSLトラフィックは透過的に復号化され、脅威がないかスキャンされ、脅威や脆弱性が見つからなければ再暗号化されて宛先に送信されます。DPI-SSL は、暗号化された HTTPS やその他の SSL ベースのトラフィックを分析することで、セキュリティ、アプリケーション制御、およびデータ漏洩防止をさらに強化することができます。

DPI-SSL を利用できるセキュリティサービスや機能は次のとおりです。

- ゲートウェイアンチウィルス

- アンチスパイウェア

- 侵入防御

- コンテンツフィルタ

- アプリケーションファイアーウォール

- パケット監視

- パケットミラー

SERVER DPI-SSL

Server DPI-SSL は、 Client DPI-SSL と共にSSL ベースのトラフィックを検査するために使用される、2 つの展開シナリオのうちの 1 つです。

Server DPI-SSLの導入シナリオは、通常、リモートクライアントがWAN経由でSonicWallセキュリティアプライアンスのLAN(またはDMZ)上にあるコンテンツにアクセスする際に、HTTPSトラフィックを検査するために使用されます。

Server DPI-SSLは、以下の方法でSSLベースのトラフィックを復号化することができます。

- 内部アドレスオブジェクトと証明書のペアリングを設定する。

- アプライアンスは、アドレスオブジェクトへのSSL接続を検出すると、ペアリングされた証明書を提示し、接続クライアントとSSL接続をネゴシエートします。これにより、SonicWallはトラフィックを検査し、脅威が検出された場合は、セキュリティサービスとアプリケーションファイアウォールポリシーを適用することができます。

この展開シナリオでは、SonicWall UTMの所有者がオリジンコンテンツサーバーの証明書と秘密鍵を所有しています。管理者は、サーバーのオリジナルの証明書をUTMアプライアンスにインポートし、サーバーDPI-SSL設定画面でサーバーIPアドレスとサーバー証明書の適切なマッピングを作成する必要があります。

さらに、内部アドレスオブジェクトと証明書のペアリングは、暗号化または平文のいずれかを選択することができます。 ペアリングが平文と定義されていない場合、サーバーへのSSL接続がネゴシエートされます。これにより、接続をエンドツーエンドで暗号化することができます。ペアリングが平文であると定義されている場合、標準的なTCP接続が元の(NAT再マッピング後の)ポートでサーバーに行われます。

この記事では、Server DPI-SSLがSMTPトラフィックを検査するように設定できることを確認しています。

Resolution

Resolution for SonicOS 6.5

This release includes significant user interface changes and many new features that are different from the SonicOS 6.2 and earlier firmware. The below resolution is for customers using SonicOS 6.5 firmware.

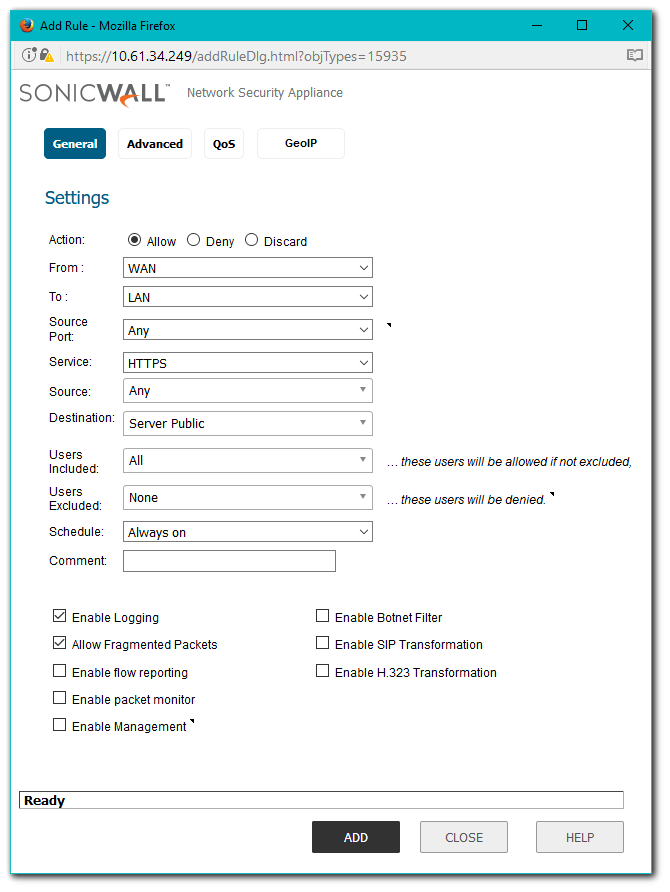

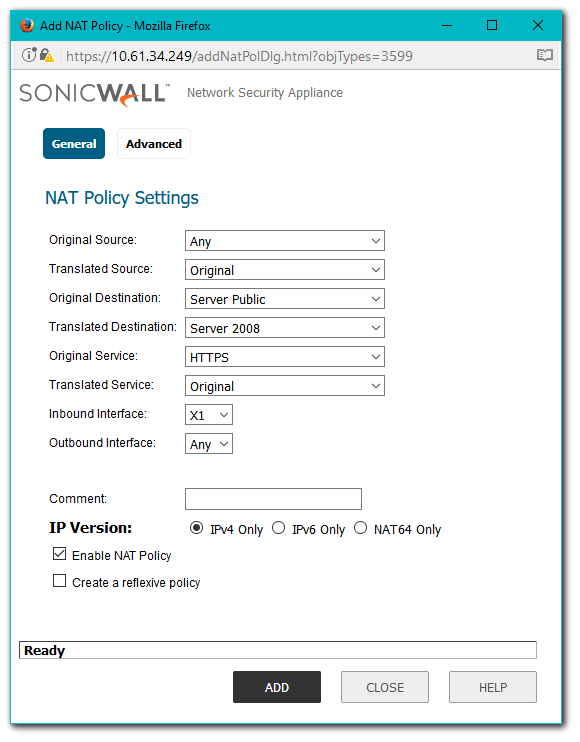

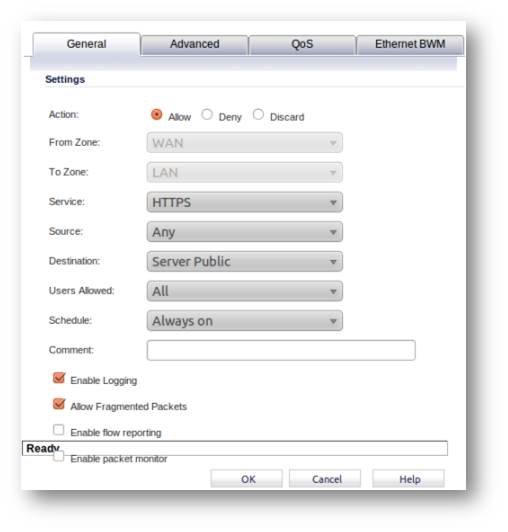

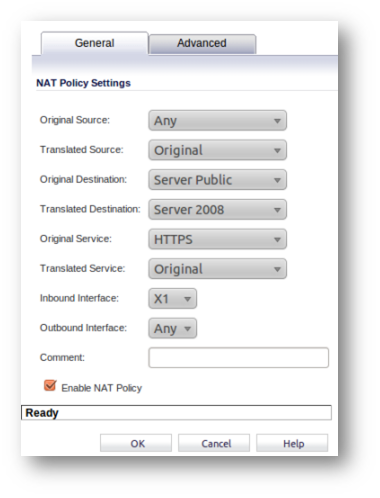

設定作業を開始する前に、以下のNATポリシーとアクセスルールが設定されていることが必要です。

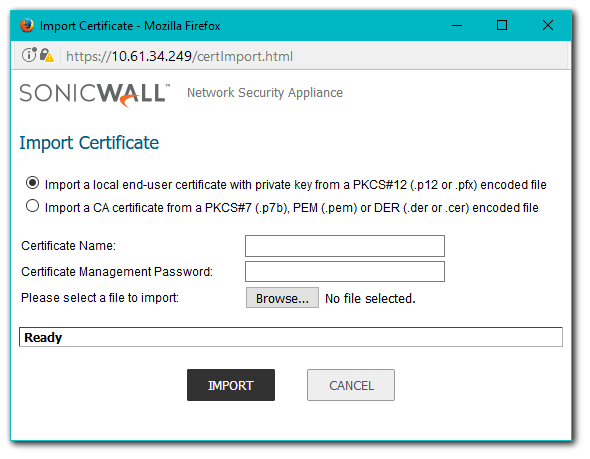

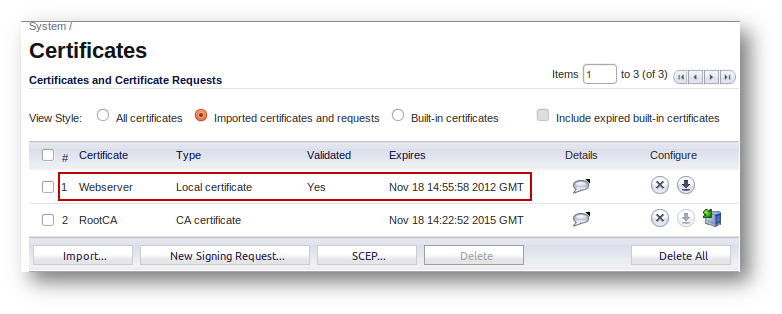

SonicWallを再署名局として動作させるためには、管理者はサーバーの証明書を秘密鍵とともにインポートする必要があります。これは、PKCS-12形式の証明書ファイルになります。公開鍵と秘密鍵を含む証明書のエクスポート(または作成)については、「秘密鍵と一緒にサーバー証明書をエクスポートする」のセクションで説明しています。

- SonicWall管理インターフェイスへログインします。

- 管理 | 装置 | 証明書へ移動します

- ページ下部にあるインポートボタンをクリックして証明書のインポートウィンドウを開きます。

- PKCS#12 (.p12 か .pfx) エンコード ファイルから、ローカル エンドユーザ証明書を秘密鍵と共にインポートする.を選択します。

- 証明書名フィールドに証明書の名前を入力します。

- 証明書管理パスワードフィールドに証明書のエクスポート時設定したパスワードを入力します

- ファイルの選択をクリックして証明書ファイルを選択します。

- インポートをクリックして証明書をインポートします。

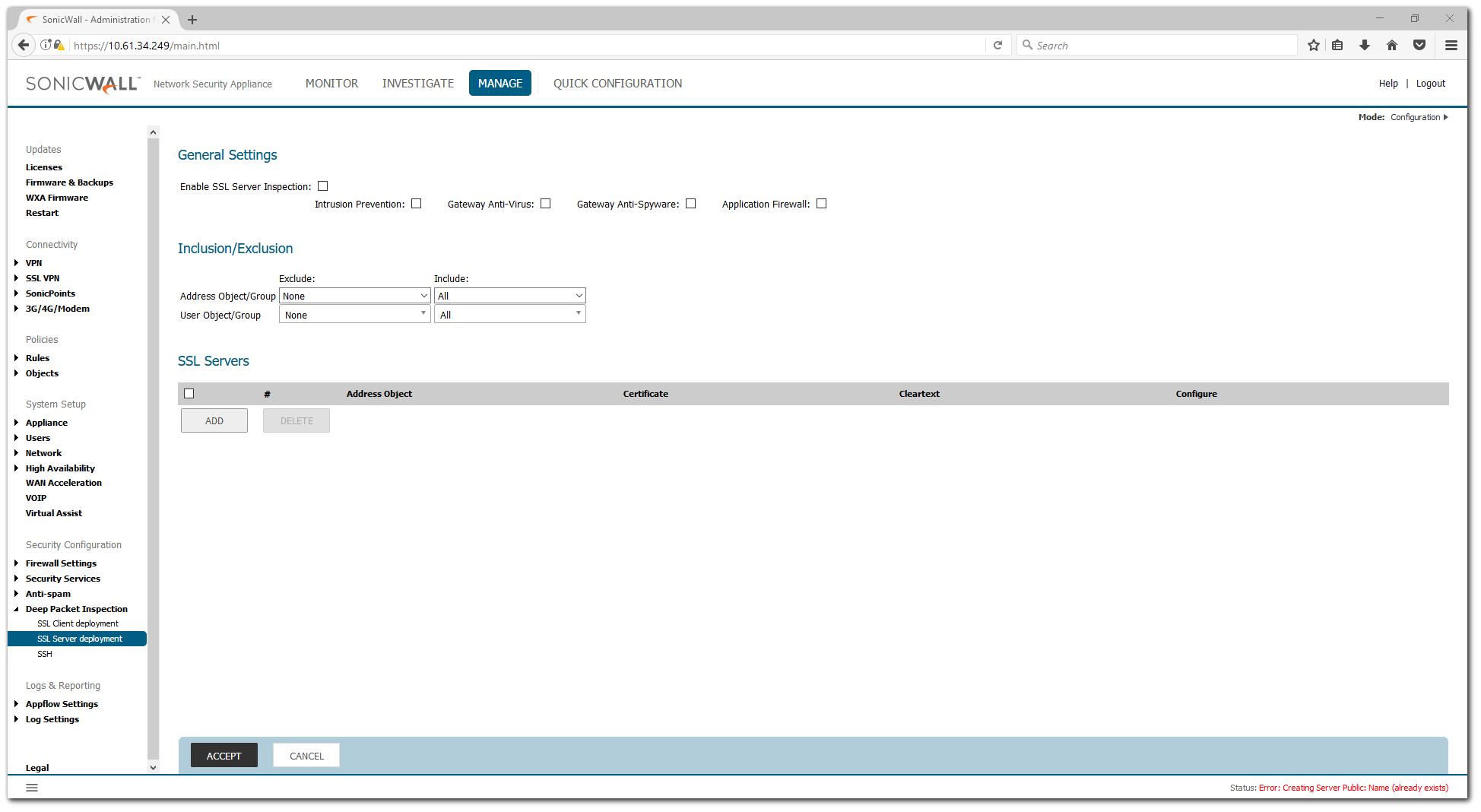

- 管理| 複合化サービス | DPI-SSL/TLS サーバ へ移動します。

- SSL サーバ検査を有効にするのチェックをオンにします。

- 設定を保存する為画面下部の適用ボタンをクリックします。

SonicWallの再起動が要求されます。

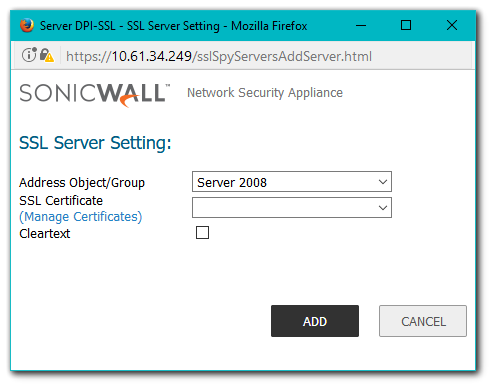

- SSLサーバの下部にある追加ボタンをクリックしてSSLサーバの設定ウィンドウを開きます。

- アドレス オブジェクト/グループプルダウンメニューで、DPI-SSL 検査を適用するサーバーのアドレスオブジェクトまたはグループを選択します。

- SSL 証明書プルダウンメニューでサーバーのトラフィックに署名するために使用される証明書を選択します。

- 平文ボックスのチェックは外したままにしてください。平文の詳細は後述します。

- 追加をクリックしてウィンドウを閉じます。

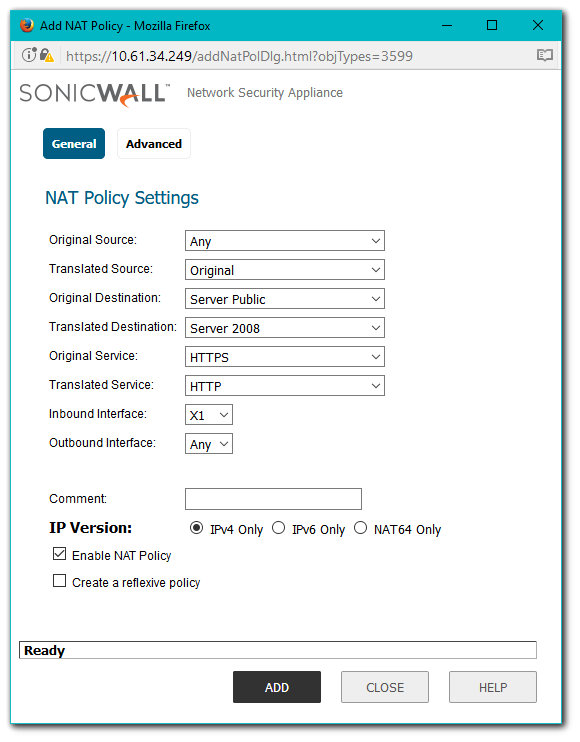

平文オプションは、UTM アプライアンスとローカル・サーバー間の TCP 接続の部分が SSL レイヤーなしでクリアであることを示し、これにより、アプライアンスによるサーバーからの SSL 処理のオフロードを可能にします。

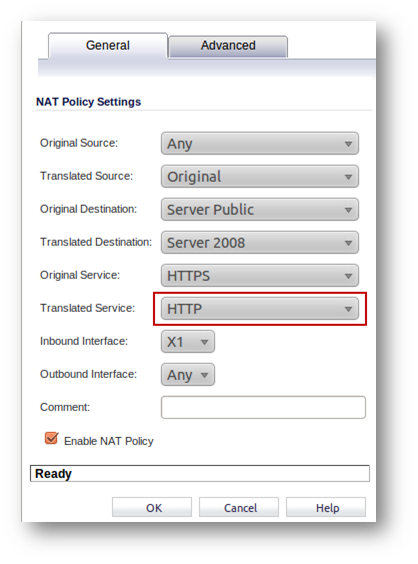

このような構成が適切に機能するためには、NATポリシーでSSLポートから非SSLポートに変換される必要があります。たとえば、SSLオフロードでHTTPSトラフィックを使用する場合、正常に動作させるためには、トラフィックをポート443から別のポートに再マッピングする受信NATポリシーを作成する必要があります。ポート 80 は、サーバーへのクリアテキストデータの受信に使用されるため、ポート 80 以外のポートを使用する必要があります。

PKCS-12 フォーマットの証明書ファイルのエクスポートまたは作成

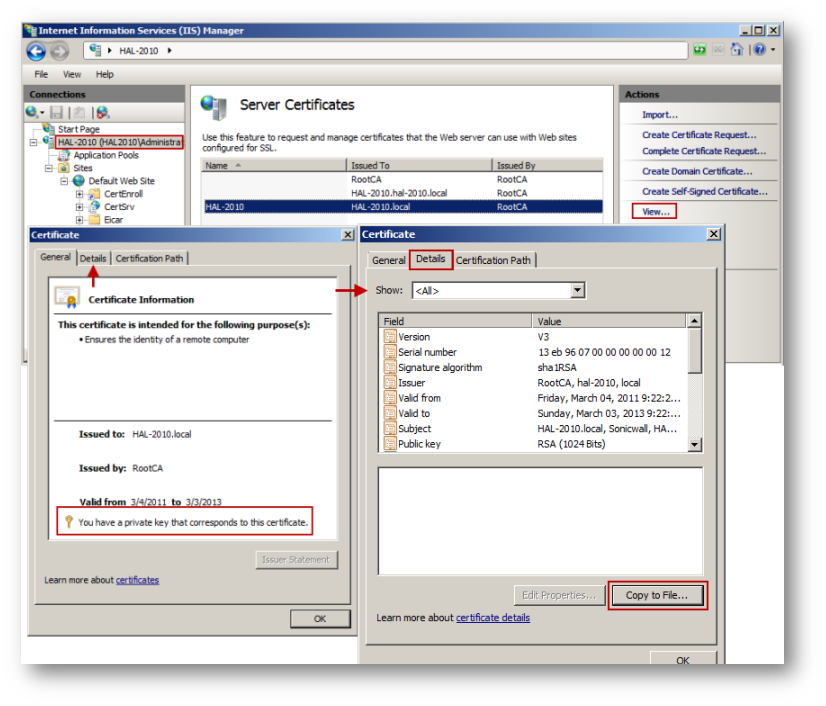

証明書のインポートのセクションで述べたように、Server DPI-SSL の展開では、管理者が秘密鍵を含むサーバーの証明書をインポートする必要があります。このセクションでは、Linux と Windows 2008 を使用して PKCS-12 フォーマットの証明書ファイル (.pfx) を作成および/またはエクスポートする例を説明します。

秘密鍵および証明書は、以下の場所にあります。/etc/httpd/conf/ssl.key/server.key と /etc/httpd/conf/ssl.crt/server.crt の2つのファイルです。 この2つのファイルを用意した上で、以下のコマンドを実行します。

openssl pkcs12 -export -out out.p12 -inkey server.key -in server.crt

out.p12はPKCS-12形式の証明書ファイル、server.keyとserver.crtはそれぞれPEM形式のプライベートキーと証明書ファイルになります。上記のコマンドを実行すると、ファイルを保護/暗号化するためのパスワードの入力を要求されます。

ファイルを保護/暗号化するためのパスワードの入力を求められます。パスワードが選択されると、PKCS-12形式の証明書ファイルの作成が完了し、UTMアプライアンスにインポートできるようになります。

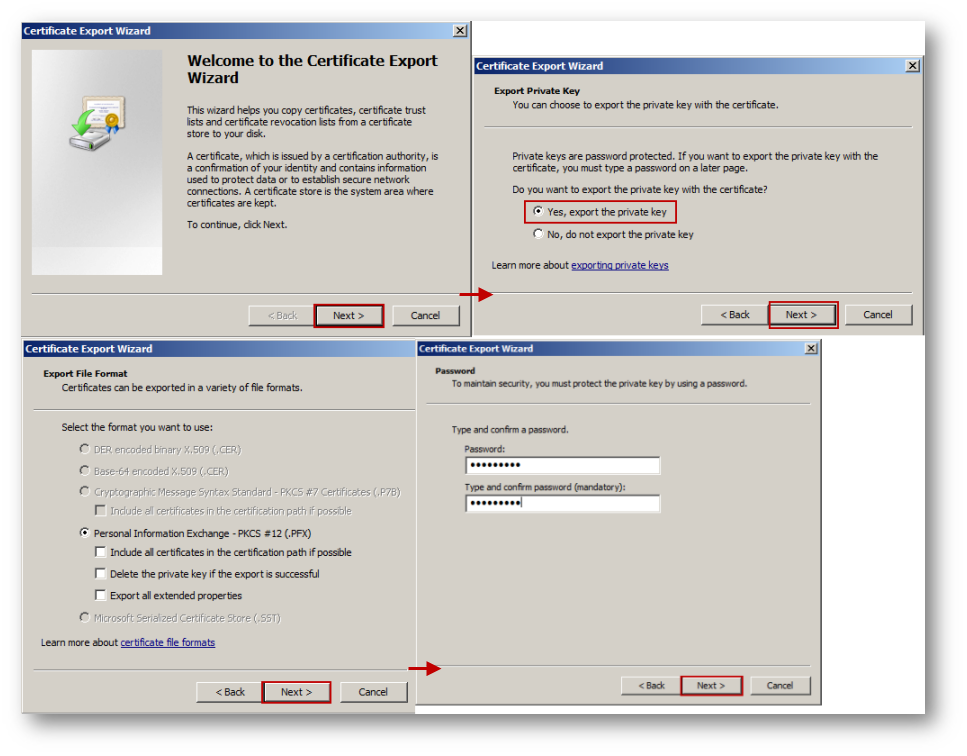

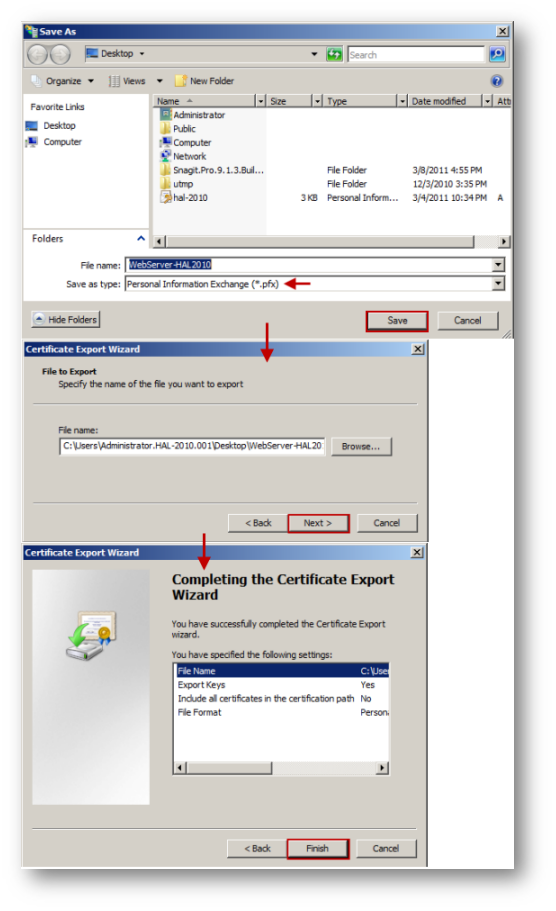

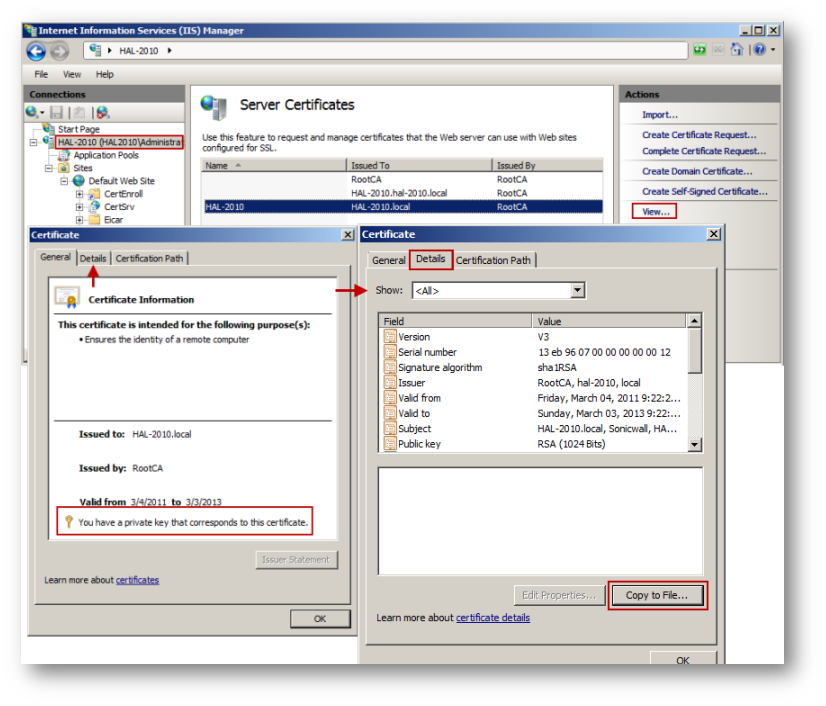

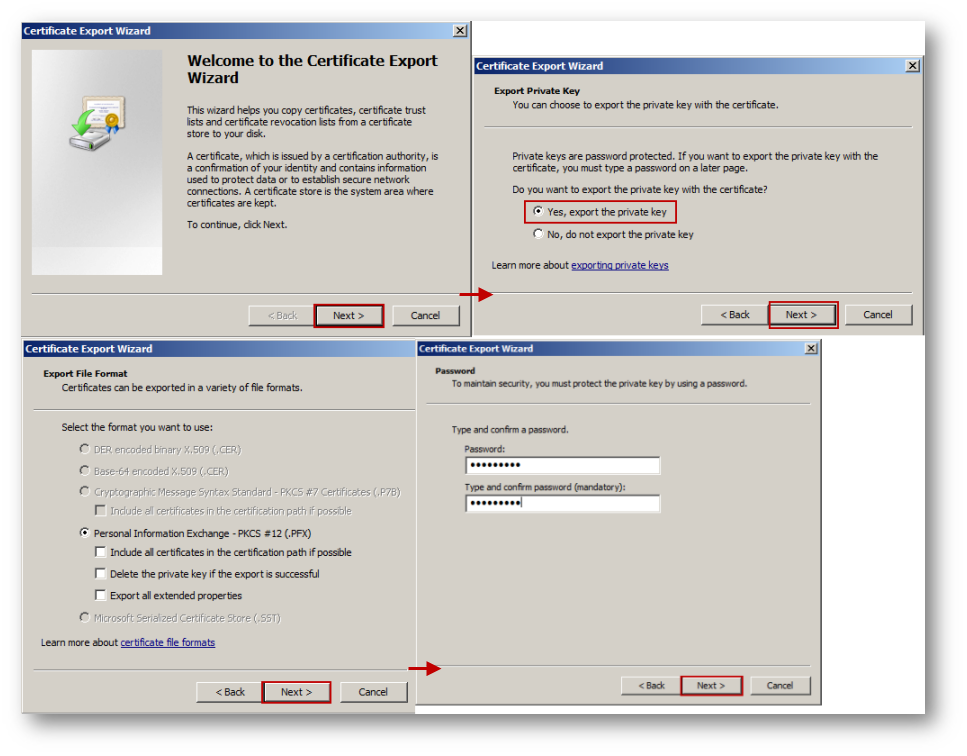

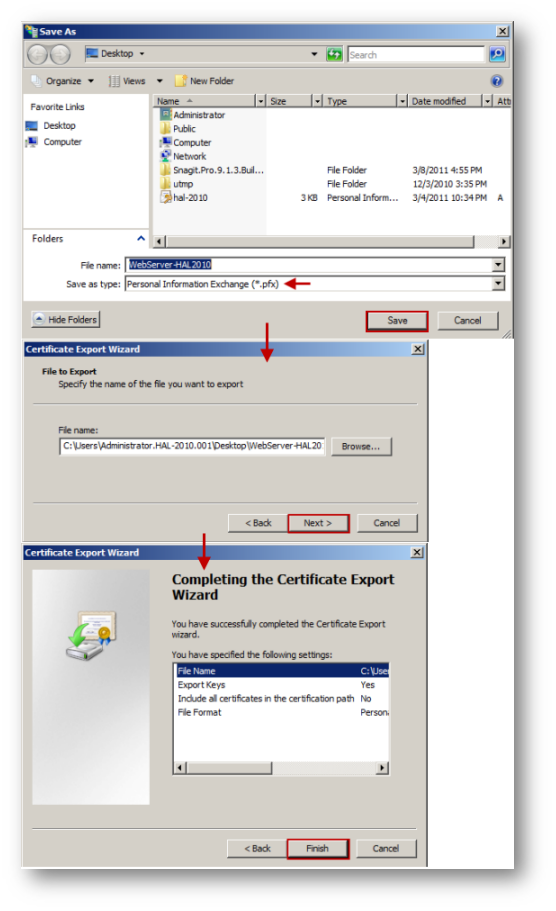

Microsoft Windowsでは、PKCS-12形式の証明書ファイルは、インターネットインフォメーションサービス(IIS)マネージャの「証明書」からエクスポートすることができます。次のスクリーンショットは、エクスポートのプロセスを示しています。

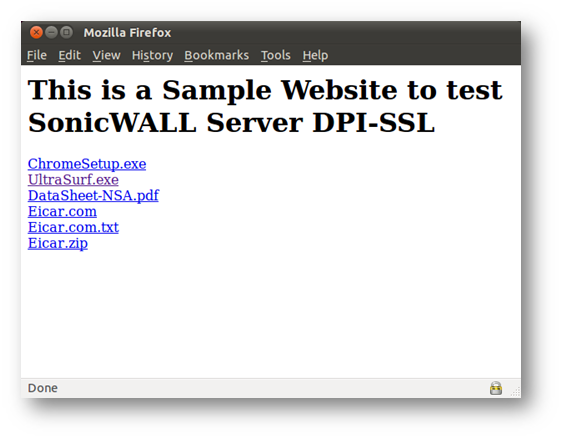

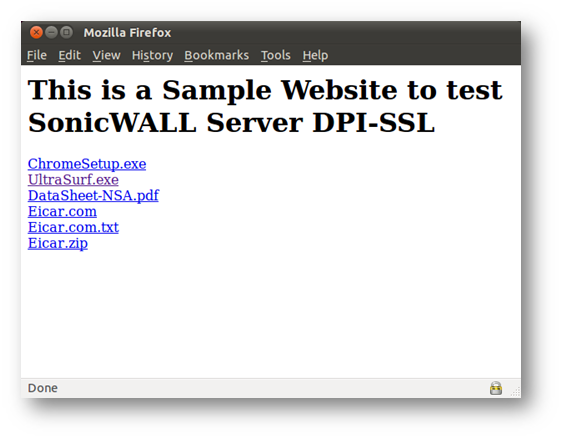

上記の設定に基づき、以下のテストウェブサイトをホストし、exe、zip、pdfなどのタイプのファイルをダウンロードするためのリンクを設定しました。

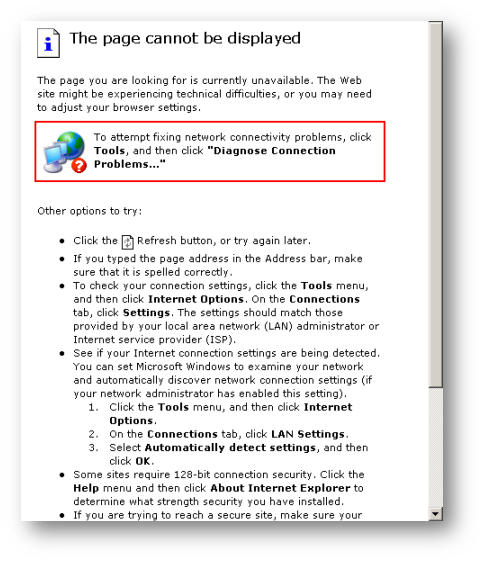

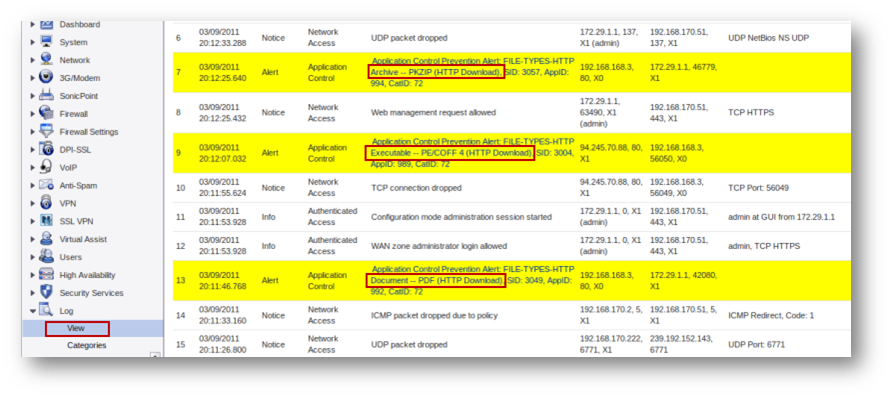

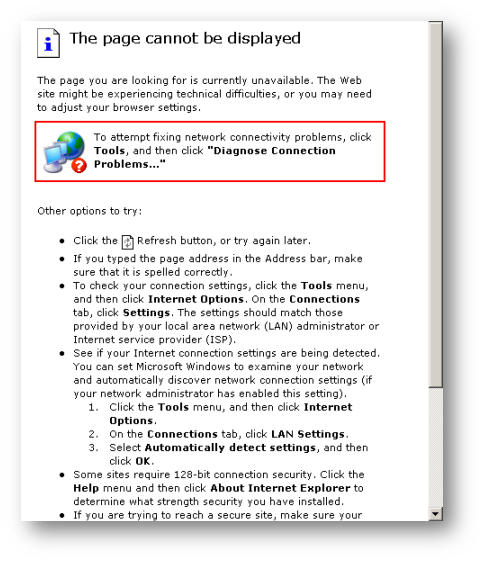

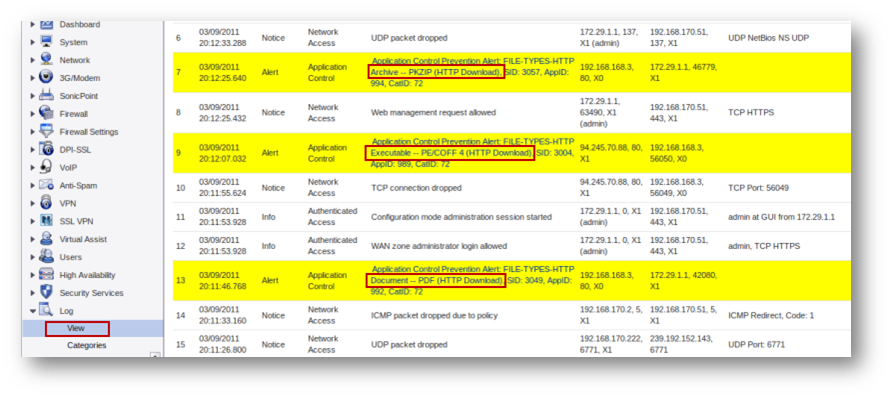

アプリケーションルールでexe、zip、pdfのファイルタイプのダウンロードをブロックするように設定されているため、ユーザーが上記のファイルのいずれかをダウンロードしようとすると、次のログが表示されます。

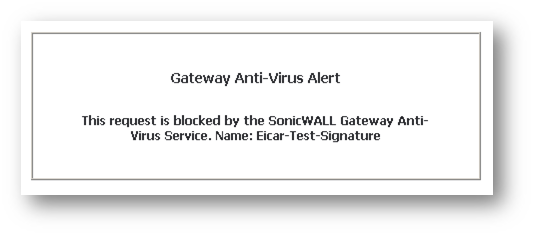

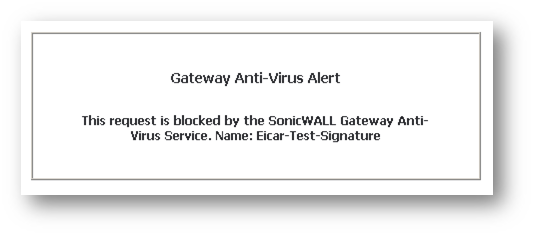

GAV Block Message and log

Resolution for SonicOS 6.2 and Below

The below resolution is for customers using SonicOS 6.2 and earlier firmware. For firewalls that are generation 6 and newer we suggest to upgrade to the latest general release of SonicOS 6.5 firmware.

設定作業を開始する前に、以下のNATポリシーとアクセスルールが設定されていることが必要です。

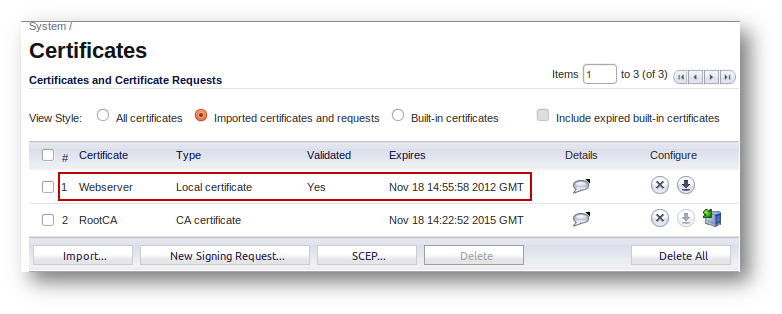

Importing the Server Certificateサーバ証明書のインポート

SonicWallを再署名局として動作させるためには、管理者はサーバーの証明書を秘密鍵とともにインポートする必要があります。これは、PKCS-12形式の証明書ファイルになります。公開鍵と秘密鍵を含む証明書のエクスポート(または作成)については、「秘密鍵と一緒にサーバー証明書をエクスポートする」のセクションで説明しています。

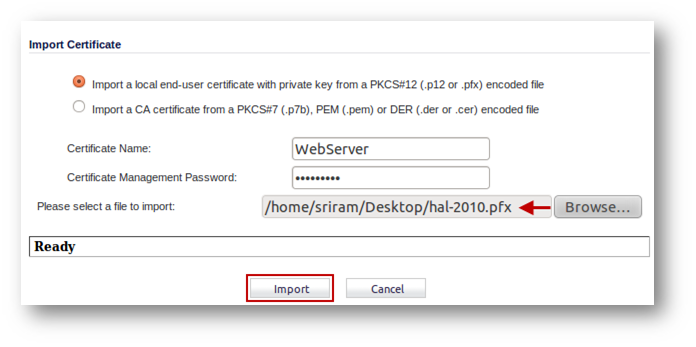

- SonicWall管理インターフェイスへログインします。

- システム | 証明書へ移動します

- ページ下部にあるインポートボタンをクリックして証明書のインポートウィンドウを開きます。

- PKCS#12 (.p12 か .pfx) エンコード ファイルから、ローカル エンドユーザ証明書を秘密鍵と共にインポートする.を選択します。

- 証明書名フィールドに証明書の名前を入力します。

- 証明書管理パスワードフィールドに証明書のエクスポート時設定したパスワードを入力します

- ファイルの選択をクリックして証明書ファイルを選択します。

- インポートをクリックして証明書をインポートします。

Enabling Server DPI-SSLサーバDPI-SSLの有効化

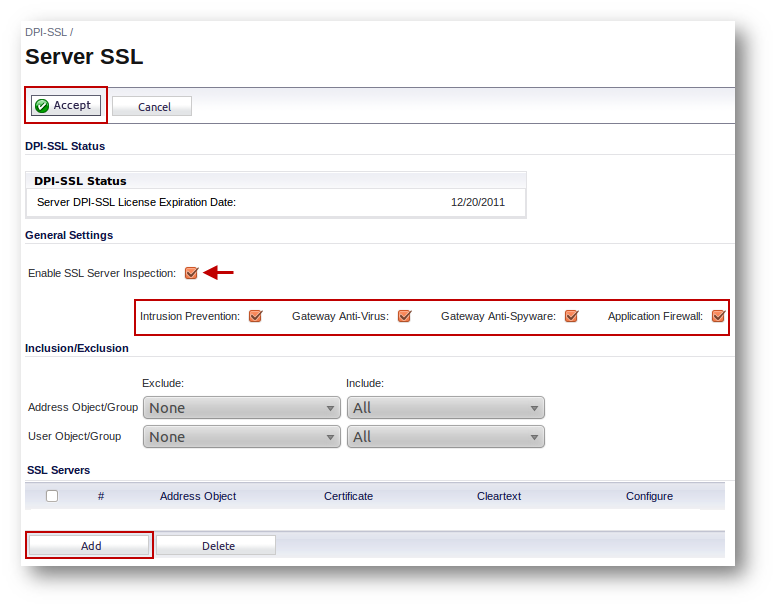

- DPI-SSL | サーバ へ移動します。

- SSL サーバ検査を有効にするのチェックをオンにします。

- 設定を保存する為画面下部の適用ボタンをクリックします。

SonicWallの再起動が要求されます。

- SSLサーバの下部にある追加ボタンをクリックしてSSLサーバの設定ウィンドウを開きます。

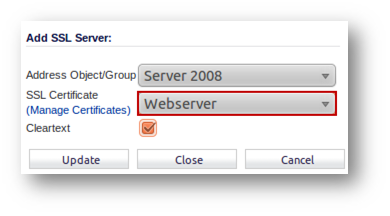

- アドレス オブジェクト/グループプルダウンメニューで、DPI-SSL 検査を適用するサーバーのアドレスオブジェクトまたはグループを選択します。

- SSL 証明書プルダウンメニューでサーバーのトラフィックに署名するために使用される証明書を選択します。

- 平文ボックスのチェックは外したままにしてください。平文の詳細は後述します。

- 追加をクリックしてウィンドウを閉じます。

平文オプションは、UTM アプライアンスとローカル・サーバー間の TCP 接続の部分が SSL レイヤーなしでクリアであることを示し、これにより、アプライアンスによるサーバーからの SSL 処理のオフロードを可能にします。

このような構成が適切に機能するためには、NATポリシーでSSLポートから非SSLポートに変換される必要があります。たとえば、SSLオフロードでHTTPSトラフィックを使用する場合、正常に動作させるためには、トラフィックをポート443から別のポートに再マッピングする受信NATポリシーを作成する必要があります。ポート 80 は、サーバーへのクリアテキストデータの受信に使用されるため、ポート 80 以外のポートを使用する必要があります。

PKCS-12 フォーマットの証明書ファイルのエクスポートまたは作成

証明書のインポートのセクションで述べたように、Server DPI-SSL の展開では、管理者が秘密鍵を含むサーバーの証明書をインポートする必要があります。このセクションでは、Linux と Windows 2008 を使用して PKCS-12 フォーマットの証明書ファイル (.pfx) を作成および/またはエクスポートする例を説明します。

秘密鍵および証明書は、以下の場所にあります。/etc/httpd/conf/ssl.key/server.key と /etc/httpd/conf/ssl.crt/server.crt の2つのファイルです。 この2つのファイルを用意した上で、以下のコマンドを実行します。

openssl pkcs12 -export -out out.p12 -inkey server.key -in server.crt

out.p12はPKCS-12形式の証明書ファイル、server.keyとserver.crtはそれぞれPEM形式のプライベートキーと証明書ファイルになります。上記のコマンドを実行すると、ファイルを保護/暗号化するためのパスワードの入力を要求されます。

ファイルを保護/暗号化するためのパスワードの入力を求められます。パスワードが選択されると、PKCS-12形式の証明書ファイルの作成が完了し、UTMアプライアンスにインポートできるようになります。

Microsoft Windowsでは、PKCS-12形式の証明書ファイルは、インターネットインフォメーションサービス(IIS)マネージャの「証明書」からエクスポートすることができます。次のスクリーンショットは、エクスポートのプロセスを示しています。

上記の設定に基づき、以下のテストウェブサイトをホストし、exe、zip、pdfなどのタイプのファイルをダウンロードするためのリンクを設定しました。

アプリケーション制御詳細でexe、zip、pdfのファイルタイプのダウンロードをブロックするように設定されているため、ユーザーが上記のファイルのいずれかをダウンロードしようとすると、次のログが表示されます。

GAV Block Message and log

Related Articles

- NSv: セキュリティポリシーエンジンのモード切り替え方法

- SonicOS 7.1.1、7.1.2のNSv をESXiサーバでデプロイできない。

- ファイアウォール アクセス ルールを使用してボットネット フィルタリングを構成する方法

Categories

- Firewalls > SonicWall NSA Series > DPI-SSL

- Firewalls > TZ Series > DPI-SSL

- Firewalls > SonicWall SuperMassive 9000 Series > DPI-SSL

- Firewalls > SonicWall SuperMassive E10000 Series > DPI-SSL

YES

YES NO

NO