Eine kurze Geschichte der Angriffe im Zusammenhang mit COVID-19, Pt. 1

Während sich die Welt mit freiwilligen und obligatorischen Quarantänen, sozialer Distanzierung und „Schutz-zu-Hause“-Erlassen befassen muss, sind Cyberkriminelle damit beschäftigt, mit neuer Malware und Cyberattacken die durch die neuartige Coronavirus-Epidemie (COVID-19) verursachte Angst auszunutzen.

„Die Öffentlichkeit muss sich mehr denn je über die Interaktionen im Internet bewusst sein, insbesondere über die Links und E-Mails, die sie öffnen“, erklärte SonicWall Vice President Terry Greer-King bei einem Gespräch mit dem britischen Tagesblatt The Sun. „Cyberkriminelle nutzen vor allem gerne Krisenzeiten, um Benutzer zum Öffnen schädlicher Dateien zu verleiten, die anscheinend von vertrauenswürdigen Quellen stammen.“

Im Rahmen ihrer ständigen Untersuchungen und Analysen von Bedrohungen haben die Bedrohungsforscher von SonicWall Capture Labs die primären Cyberangriffe identifiziert, die das menschliche Verhalten in Verbindung mit dem Coronavirus und COVID-19 ausnutzen.

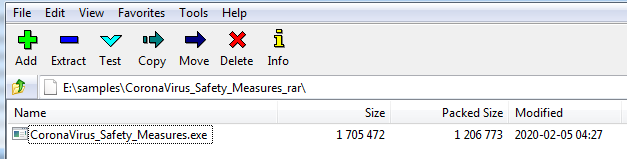

Bösartige Archivdatei: 5. Februar 2020

Anfang Februar wurde mithilfe der von SonicWall Capture Labs zum Patent angemeldeten Real-Time Deep Memory Inspection (RTDMITM) eine ausführbare Archivdatei mit dem Dateinamen CoronaVirus_Safety_Measures.exe (Coronavirus-Sicherheitsmaßnahmen) aufgedeckt. Die Archivdatei wird dem Opfer als E-Mail-Anhang zugestellt.

SonicWall analysierte die ausführbare Datei und stellte fest, dass es sich um ein Produkt der GOZ InfoStealer-Familie handelte, die von SonicWall RTDMI™ erstmals im November 2019 entdeckt wurde.

GOZ InfoStealer klaut Benutzerdaten aus den installierten Anwendungen und erfasst zugleich Systemdaten des Opfers, die dann über das Simple Mail Transfer Protocol (SMTP) an den Bedrohungsakteur gesandt werden.

Der Malware-Verfasser arbeitet kontinuierlich an der Aktualisierung des Malwarecodes und verändert laufend dessen Infektionskette. Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „Bedrohungsakteure nutzen Coronavirus-Furcht für die Verbreitung von ausführbaren Schaddateien.“

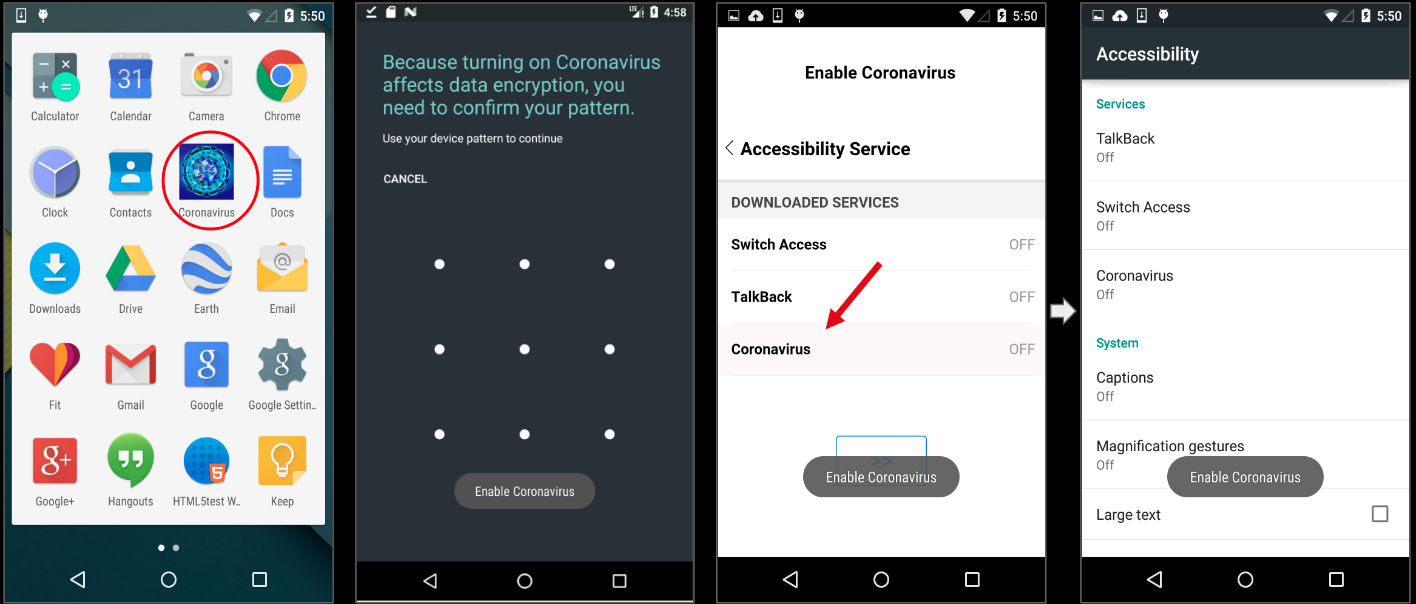

AndroRAT mit Coronavirus-Betreff: 26. Februar 2020

Auch im Android-Ökosystem entdeckte SonicWall Capture Labs eine Taktik, die sich die Coronavirus-Furcht zunutze macht. Hier wird ein Remote Access Trojaner (RAT) verwendet, der als Android apk auftritt und nur den Namen coronavirus trägt.

Nach der Installation und Ausführung wird das Opfer zur erneuten Pin-/Mustereingabe aufgefordert, woraufhin diese Daten während der Frage nach „Accessibility Service“-Funktionen gestohlen werden.

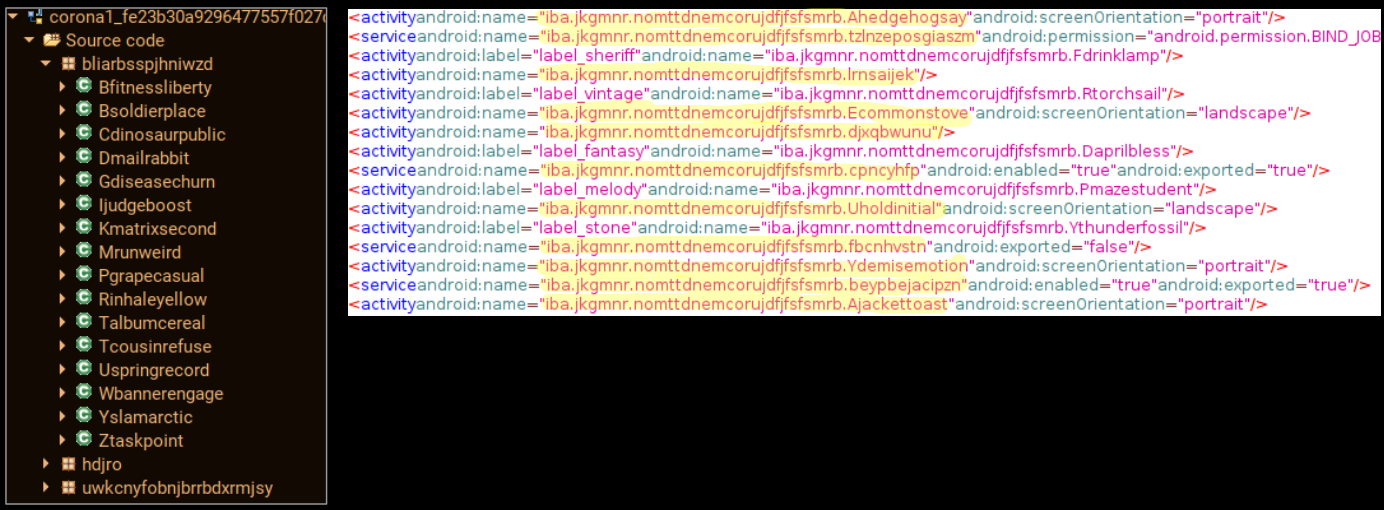

Eine genauere Betrachtung der Codestruktur (unten) zeigt, dass in diesem Fall eine Art von Komprimierung/Codierung verwendet wird. Die Klassennamen scheinen zufällig zu sein, sind aber in sich strukturiert, d. h. die meisten Namen haben eine vergleichbare Länge und Zufälligkeit.

Nach einer Inspektion der Manifest.xml-Dateien zeigte sich, dass die meisten aufgeführten Aktivitäten im dekompilierten Code nicht verfügbar sind. Das bedeutet, dass die „echten“ Klassendateien erst während der Laufzeit entschlüsselt werden. Durch diesen Mechanismus werden automatische Tools bei der Codeanalyse und Urteilsfindung behindert.

Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „Android RAT mit Coronavirus-Betreff im Anstieg“

SonicWall Capture Labs bietet Schutz vor Bedrohungen mit diesen Signaturen:

- AndroidOS.Spyware.RT (Trojaner)

- AndroidOS.Spyware.DE (Trojaner)

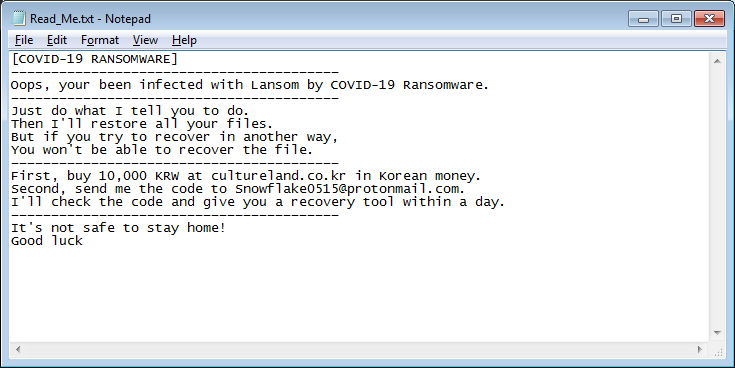

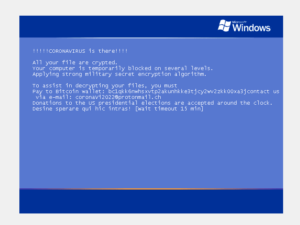

COVID-19 Hoax Scareware: 13. März 2020

Die Bedrohungsforscher von SonicWall Capture Labs beobachteten eine die COVID-19-Furcht ausnutzende Malware, die auch als „Scareware“ bezeichnet wird. Diese Art von Bedrohung gibt sich als Ransomware aus, indem eine Lösegeldforderung angezeigt wird (siehe unten). In Wirklichkeit werden jedoch keine Dateien verschlüsselt.

Um das Opfer in Angst zu versetzen, werden eine Reihe von Sicherheitswarnungen angezeigt:

|  |

Letztendlich ist es jedoch keine wirklich schädliche Malware, sondern lediglich ein Versuch, durch die ausgelöste Angst das menschliche Verhalten auszunutzen und das Opfer zum Zahlen eines Lösegelds zu bewegen. Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „COVID-19 Hoax Scareware“

SonicWall Capture Labs bietet Schutz vor der Bedrohung mit dieser Signatur:

- GAV: Scareware.CoVid_A (Trojaner)

Bösartige „Marketing-Kampagne“ propagiert AndroRAT: 14. März 2020

Bedrohungsforscher der SonicWall Capture Labs entdeckten und analysierten bösartige Kampagnen-Websites , die derzeit (zum Zeitpunkt dieser Veröffentlichung) die bereits im Februar 2020 entdeckte Familie von Android Remote Access Trojanern (RAT) (siehe unten) erneut nutzt.

Bei diesen Cyberattacken werden Websites erstellt, die falsche Informationen über das Coronavirus (COVID-19) verbreiten und „Abhilfemaßnahmen“ für das neuartige Virus empfehlen. Doch damit locken diese Seiten über Download-Links neue Opfer an.

SonicWall hat zwei Hauptvarianten dieser Strategie entdeckt - eine auf Englisch und eine auf Türkisch. Beide Varianten liefern den apk namens corona.apk, wenn das Opfer auf das Google Play-Bild klickt.

SonicWall hat die apk-Datei zur Inspektion heruntergeladen und entdeckt, dass hier eine ähnliche Struktur wie in der im Februar aufgedeckten Variante verwendet wird. Bei dieser Variante handelt es sich um einen Android Remote Access Trojaner (RAT), der eine Reihe bösartiger Funktionen ausführen kann, u. a.:

- Informationen über das Gerät erfassen

- Eine Liste der installierten Apps abrufen

- Fernsteuerung des Geräts über TeamViewer erlauben

- Gmail-Kennwort und/oder Sperrmuster stehlen

- Keylogger aktivieren

- Dateien hochladen

- SMS-Nachrichten, Kontakte stehlen

- Play Protect deaktivieren

Es gibt viele falsche und Panik verursachende Informationen rund um das Coronavirus (COVID-19). SonicWall Capture Labs bestätigt erneut, dass es keine mobilen Apps gibt, die Coronavirus-Infektionen verfolgen oder auf einen Impfstoff hinweisen können. Bitte seien Sie äußerst vorsichtig.

Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „Wie falsche Informationen über das Coronavirus für die Verbreitung von bösartigen AndroRAT genutzt werden.“

SonicWall Capture Labs bietet Schutz vor der Bedrohung mit diesen Signaturen:

- Spyware.RT (Trojaner)

- Spyware.DE (Trojaner)

Azorult.Rk mit 12 Schichten: 16. März 2020

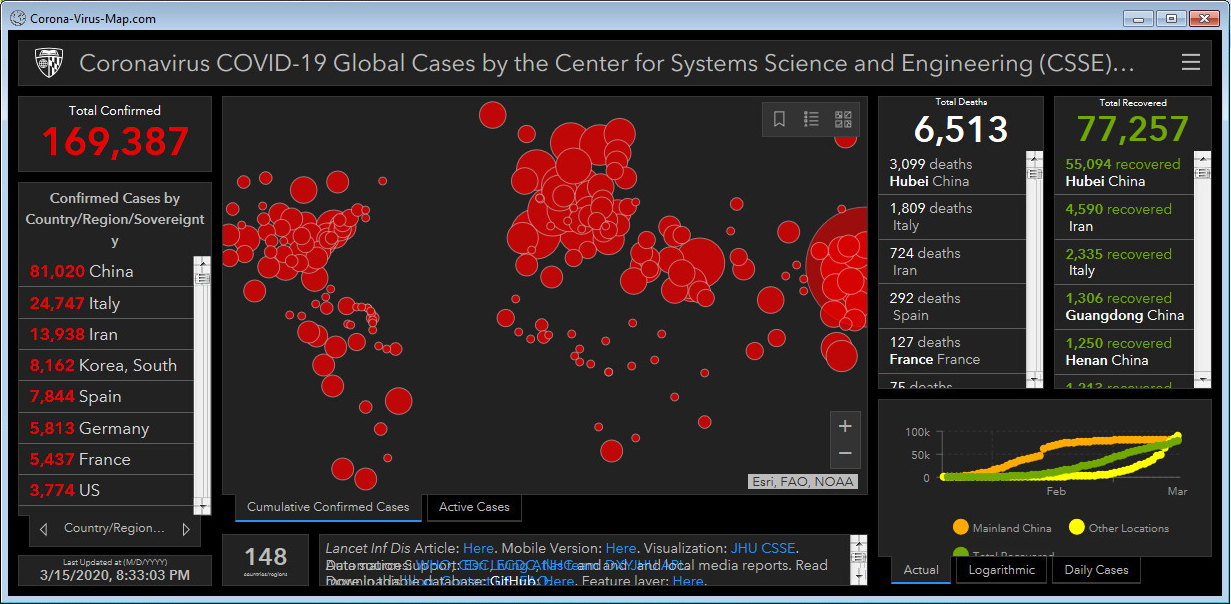

Die Bedrohungsforscher von SonicWall Capture Labs haben eine neue Form und Aktivität des binären „Coronavirus“ Azorult.Rk Trojaners entdeckt. Bereits seit Beginn der COVID-19-Pandemie im Dezember 2019 haben sich Malware-Entwickler den Wunsch der Öffentlichkeit nach mehr Informationen in einem konstant zunehmenden Maß zunutze gemacht.

Azorult.Rk maskiert sich als eine Anwendung, die diagnostischen Support bietet und beinhaltet sogar den Screenshot eines beliebten interaktiven Tools, das COVID-19-Fälle und -Expositionen grafisch darstellt. Dieser Trojaner enthält 12 verschiedene Schichten statischer und dynamischer Informationen, wodurch Bedrohungsanalysten eine schnelle Prüfung erschwert wird. Diese Analyse ist ein gutes Beispiel zum Aufzeigen, wie Malware-Entwickler ihre Motive und Taktiken verbergen.

Nach dem Sortieren und Durchsuchen aller Schichten entdeckte SonicWall letztendlich, dass diese Malware versucht, Statistiken und Metriken der physischen Computerhardware sowie Benutzernamen, Hostnamen und vieles mehr zu übertragen.

Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „Coronavirus, COVID-19 und Azorult.Rk“.

SonicWall Capture Labs bietet Schutz vor der Bedrohung mit dieser Signatur:

- GAV: Azorult.RK

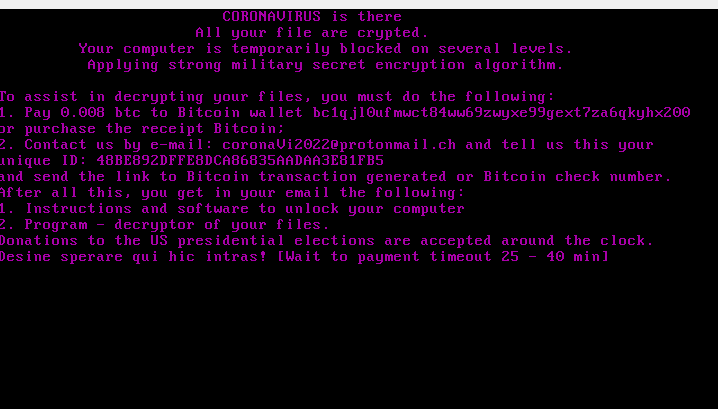

Coronavirus-Ransomware: 19. März 2020

Die Bedrohungsforscher von SonicWall Capture Labs haben eine neue Ransomware beobachtet, die sich die Coronavirus-Furcht zunutze macht. Diese Ransomware verschlüsselt und komprimiert die Dateien und benennt sie um zu ‘coronaVi2022@protonmail.ch__<Dateiname>’. Anschließend ändert sie den Laufwerknamen zu coronavirus und setzt dann die coronavirus.txt-Datei in jeden Ordner des infizierten Systems.

Nach Änderung des Registrierungsschlüssels werden neue Schlüssel hinzugefügt und die Benutzer erhalten folgende Meldung mit der Aufforderung zum Zahlen eines Lösegelds:

Nach 20 Minuten startet der Rechner des Opfers neu und es werden weitere Lösegeldforderungen angezeigt.

Einzelheiten zu dieser Analyse finden Sie in diesem SonicAlert: „Coronavirus Ransomware.“

SonicWall Capture Labs bietet Schutz vor der Bedrohung mit diesen Signaturen:

- GAV: CoronaVirus.RSM_2

- GAV : CoronaVirus.RSM

VPN-Lösungen für die von Zuhause aus arbeitende Remote-Belegschaft

Um Organisationen bei einer wirtschaftlichen Implementierung der VPN-Technologie für ihre rasch wachsenden Remote-Belegschaft zu helfen, bietet SonicWall Remote-Access-Produkte und Dienste für neue und bestehende Kunden zu drastisch reduzierten Preisen an. Wir bündeln auch kritische Security-Lösungen für neue Enterprise- und KMU-Kunden.

Dieses Sonderangebot umfasst kostenlos Secure Mobile Access (SMA) virtuelle Appliances, die für Großunternehmen und KMUs dimensioniert sind. Des Weiteren wird bei einer Bündelung mit SMA auch ein maßgeblicher Rabatt auf Cloud App Security und Capture Client Endpunktschutz gewährt.

Diese Pakete wurden gebündelt, um alles einzuschließen, was für den Schutz der außerhalb des Netzwerks arbeitenden Mitarbeiter notwendig ist:

- Free Secure Mobile Access (SMA) virtual appliance

- 50% off on Capture Client endpoint protection

- 50% off on Cloud App Security

- 50% off on support contracts and Remote Implementation Services

- New 30- and 60-day VPN spike licenses for existing SMA 100 and 1000 series customers

Für eine Begutachtung unserer neuen Angebote besuchen Sie bitte unsere SonicWall-Angebotsseite. Dort können Sie Details zu den Angeboten einsehen oder mit einem SonicWall Security-Experten chatten, der Ihnen alle Ihre Fragen beantworten und Sie über die beste und schnellste Anpassung an eine rasch anwachsende Remote-Belegschaft beraten kann.

Share This Article

An Article By

An Article By

SonicWall Staff

SonicWall Staff